SAP 安全 – 网络通信

SAP 安全 – 网络通信

安全网络通信 (SNC)还可用于使用安全身份验证方法登录到应用程序服务器。您可以通过 SAP GUI for windows 或使用 RFC 连接使用 SNC 进行用户身份验证。

SNC 使用外部安全产品来执行通信伙伴之间的身份验证。您可以使用公钥基础设施 PKI 等安全措施,以及生成和分发密钥对的程序。

您应该定义可以消除威胁并防止网络攻击的网络拓扑。当用户无法登录应用层或数据库层时,攻击者就无法访问 SAP 系统或数据库系统以访问关键信息。

明确定义的网络拓扑不允许入侵者连接到公司的 LAN,因此无法访问网络服务或 SAP 系统上的安全漏洞。

SAP 系统中的网络拓扑

您的物理网络架构完全取决于您的 SAP 系统的规模。SAP 系统通常使用客户端 – 服务器架构来实现,每个系统通常分为以下三层 –

- 数据库层

- 应用层

- 表示层

当您的 SAP 系统较小时,它可能没有单独的应用程序和数据库服务器。但是,在大型系统中,许多应用程序服务器与数据库服务器和多个前端进行通信。这定义了系统从简单到复杂的网络拓扑结构,您在组织网络拓扑结构时应该考虑不同的场景。

在大型组织中,建议您将应用程序和数据库服务器安装在不同的机器上,并放置在与前端系统不同的局域网中。

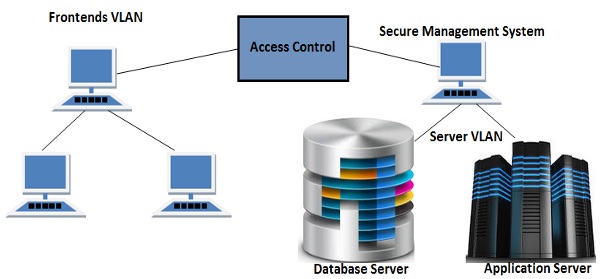

在下图中,您可以看到 SAP 系统的首选网络拓扑 –

当您将数据库和应用程序服务器置于与前端 VLAN 不同的 VLAN 中时,您可以改进访问控制系统,从而提高 SAP 系统的安全性。前端系统在不同的 VLAN 中,因此进入服务器 VLAN 并因此绕过 SAP 系统的安全性并不容易。

SAP 网络服务

在您的 SAP 系统中,启用了各种服务,但是运行 SAP 系统只需要很少的服务。在 SAP 系统中,Landscape、数据库和应用服务器是最常见的网络攻击目标。许多网络服务在您的环境中运行,允许访问这些服务器,并且应仔细监控这些服务。

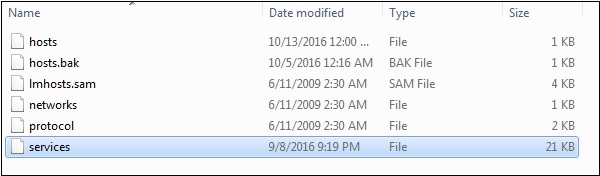

在您的 Window/UNIX 机器中,这些服务在/etc/services中维护。您可以通过转到以下路径在 Windows 机器中打开此文件 –

system32/drivers/etc/services

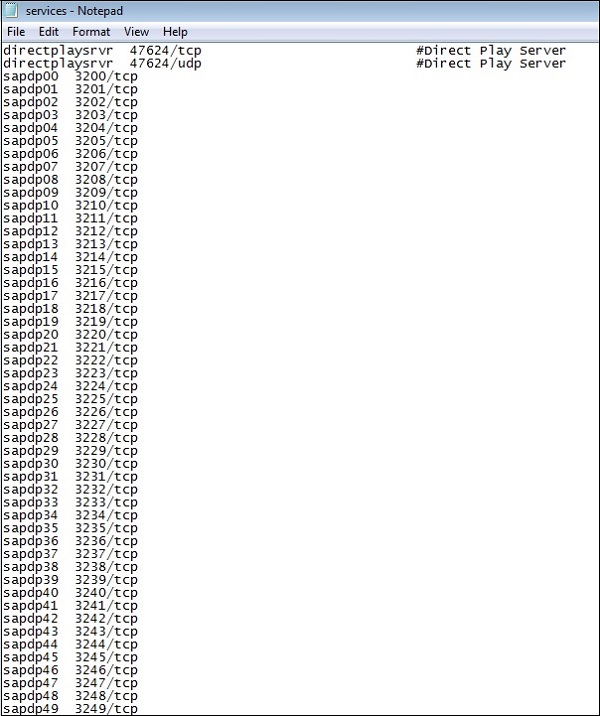

您可以在记事本中打开此文件并查看服务器中所有已激活的服务 –

建议您禁用横向服务器上的所有不需要的服务。有时,这些服务包含一些错误,入侵者可以利用这些错误获得未经授权的访问。禁用这些服务后,您的网络受到攻击的机会就会减少。

为了获得高级别安全性,还建议在您的 SAP 环境中使用静态密码文件。

私钥

SNC 使用外部安全产品来执行通信伙伴之间的身份验证。您可以使用公钥基础设施 (PKI)和其他程序等安全措施来生成和分发密钥对,并确保用户的私钥得到适当保护。

有多种方法可以保护网络授权的私钥 –

- 硬件解决方案

- 软件解决方案

现在让我们详细讨论它们。

硬件解决方案

您可以使用硬件解决方案来保护用户的私钥,向个人用户发放智能卡。所有密钥都存储在智能卡中,用户应通过使用指纹或使用 PIN 密码的生物识别技术对其智能卡进行身份验证。

这些智能卡应受到保护,防止每个用户被盗或丢失,并且用户可以使用该卡来加密文档。

不允许用户共享智能卡或将其提供给其他用户。

软件解决方案

也可以使用软件解决方案为个人用户存储私钥。与硬件解决方案相比,软件解决方案是更便宜的解决方案,但它们也不太安全。

当用户将私钥存储在文件和用户详细信息中时,需要保护这些文件以防止未经授权的访问。