Linux 管理员 – 快速指南

Linux 管理员 – 快速指南

Linux 管理员 – CentOS 概述

CentOS 在商业级 Linux 发行版中是独一无二的,它忠实于 Linux 所建立的开源性质。第一个 Linux 内核是由赫尔辛基大学的一名大学生 (Linus Torvalds) 开发的,并结合了 Richard Stallman 创立和推广的 GNU 实用程序。CentOS 拥有经过验证的开源许可,可为当今的商业世界提供动力。

CentOS 已迅速成为世界上最多产的服务器平台之一。任何 Linux 管理员在求职的时候,都必然会遇到这样一句话:“CentOS Linux 经验优先”。从初创公司到财富 10 强科技巨头,CentOS 已跻身全球服务器操作系统的更高梯队之列。

CentOS 从其他 Linux 发行版中脱颖而出的原因在于 –

-

开源许可

-

Linux 专业人士的专用用户群

-

良好的硬件支持

-

坚如磐石的稳定性和可靠性

-

专注于安全和更新

-

严格遵守企业环境所需的软件打包标准

在开始课程之前,我们假设读者具有 Linux 和管理基础知识的基本知识,例如 –

-

什么是root用户?

-

root用户的权力

-

安全组和用户的基本概念

-

使用 Linux 终端模拟器的经验

-

基本网络概念

-

对解释性编程语言(Perl、Python、Ruby)的基本理解

-

网络协议,如 HTTP、LDAP、FTP、IMAP、SMTP

-

组成计算机操作系统的核心:文件系统、驱动程序和内核

CentOS Linux 基本命令

在学习 CentOS Linux 管理员的工具之前,重要的是要注意 Linux 管理命令行背后的哲学。

Linux 的设计基于 Unix 哲学,即“将小型、精确的工具链接在一起以简化更大的任务”。从根本上说,Linux 在很多时候都没有用于特定用途的大型单一用途应用程序。取而代之的是,有数百种基本实用程序组合在一起,可以提供强大的功能来高效地完成大型任务。

Linux 哲学的例子

例如,如果管理员想要系统上所有当前用户的列表,则可以使用以下链接命令来获取所有系统用户的列表。在执行命令时,系统上的用户按字母顺序列出。

[root@centosLocal centos]# cut /etc/passwd -d":" -f1 | sort abrt adm avahi bin centos chrony colord daemon dbus

使用以下命令可以轻松地将此列表导出到文本文件中。

[root@localhost /]# cut /etc/passwd -d ":" -f1 > system_users.txt [root@localhost /]# cat ./system_users.txt | sort | wc –l 40 [root@localhost /]#

也可以将用户列表与以后的导出进行比较。

[root@centosLocal centos]# cut /etc/passwd -d ":" -f1 > system_users002.txt && cat system_users002.txt | sort | wc -l 41 [root@centosLocal centos]# diff ./system_users.txt ./system_users002.txt evilBackdoor [root@centosLocal centos]#

使用这种链接小工具来完成更大任务的方法,制作执行这些命令的脚本比定期自动发送结果更简单。

每个 Linux 管理员都应该精通的基本命令是 –

在 Linux 世界中,管理员每天都使用过滤命令来解析日志、过滤命令输出并使用交互式 shell 脚本执行操作。如前所述,这些命令的强大之处在于它们能够通过称为管道的过程相互修改。

以下命令显示了 CentOS 主用户词典中有多少个以字母 a 开头的单词。

[root@centosLocal ~]# egrep '^a.*$' /usr/share/dict/words | wc -l 25192 [root@centosLocal ~]#

Linux Admin – 文件/文件夹管理

要介绍适用于 CentOS Linux 中的目录和文件的权限,让我们看看以下命令输出。

[centos@centosLocal etc]$ ls -ld /etc/yum* drwxr-xr-x. 6 root root 100 Dec 5 06:59 /etc/yum -rw-r--r--. 1 root root 970 Nov 15 08:30 /etc/yum.conf drwxr-xr-x. 2 root root 187 Nov 15 08:30 /etc/yum.repos.d

注意– 您将看到的三种主要对象类型是

-

“-“ – 普通文件的破折号

-

“d” – 用于目录

-

“l” – 用于符号链接

我们将关注每个目录和文件的三个输出块 –

- drwxr-xr-x : 根 : 根

- -rw-r–r– : 根 : 根

- drwxr-xr-x : 根 : 根

现在让我们分解一下,以更好地理解这些行 –

| d | 表示对象类型是目录 |

| rwx | 表示应用到所有者的目录权限 |

| r-x | 表示应用于组的目录权限 |

| r-x | 表示应用到世界的目录权限 |

| root | 第一个实例,指示目录的所有者 |

| root | 第二个实例,指示应用组权限的组 |

了解owner、group和world之间的区别很重要。不了解这一点可能会对托管 Internet 服务的服务器产生重大影响。

在给出实际示例之前,让我们首先了解适用于目录和文件的权限。

请查看下表,然后继续说明。

| Octal | 象征性的 | 烫发。 | 目录 |

|---|---|---|---|

| 1 | X | 执行 | 进入目录并访问文件 |

| 2 | 瓦 | 写 | 删除或修改目录中的文件 |

| 4 | r | 读 | 列出目录中的文件 |

注意– 当文件应该可以访问以在目录中读取时,通常应用读取和执行权限。否则,用户将难以处理这些文件。离开写入禁止将确保文件不能:重命名,删除,复制,或者已经修改权限。

对目录和文件应用权限

应用权限时,有两个概念需要理解 –

- 符号权限

- 八进制权限

本质上,每个都是相同的,但引用和分配文件权限的方式不同。如需快速指南,请研究并参考下表 –

| 读 | 写 | 执行 | |

|---|---|---|---|

| Octal | 4 | 2 | 1 |

| Symbolic | r | 瓦 | X |

使用八进制方法分配权限时,请使用 3 字节数字,例如:760。数字 760 转换为:所有者:rwx;组:rw;其他(或世界)没有权限。

另一种情况:733 将转换为:所有者:rwx;组:wx; 其他:wx。

使用八进制方法的权限有一个缺点。无法修改现有权限集。只能重新分配对象的整个权限集。

现在您可能想知道,总是重新分配权限有什么问题?想象一个大型目录结构,例如生产网络服务器上的/var/www/。我们想递归地删除所有目录上的w或write 位以供其他人使用。因此,仅在安全措施需要时才强制主动添加它。如果我们重新分配整个权限集,我们将取消分配给每个子目录的所有其他自定义权限。

因此,它会给系统的管理员和用户带来问题。在某些时候,一个人(或多个人)需要重新分配所有通过为每个目录和对象重新分配整个权限集而被清除的自定义权限。

在这种情况下,我们希望使用 Symbolic 方法来修改权限 –

chmod -R o-w /var/www/

上面的命令不会“覆盖权限”,而是修改当前的权限集。所以习惯于使用最佳实践

- 八进制只分配权限

- 符号修改权限集

CentOS 管理员必须精通八进制和符号权限,因为权限对于数据和整个操作系统的完整性很重要。如果权限不正确,最终结果将是敏感数据,整个操作系统都会受到损害。

有了这些,让我们看看一些用于修改权限和对象所有者/成员的命令 –

- 修改

- chown

- chgrp

- 掩码

chmod :更改文件模式权限位

| Command | 行动 |

|---|---|

| -c | 喜欢冗长,但只会报告所做的更改 |

| -v | 详细,输出每个请求的诊断信息 |

| -R | 递归地对文件和目录应用操作 |

chmod 将允许我们使用八进制或符号权限集更改目录和文件的权限。我们将使用它来修改我们的分配和上传目录。

chown :更改文件所有者和组

| Command | 行动 |

|---|---|

| -c | 喜欢冗长,但只会报告所做的更改 |

| -v | 详细,输出每个请求的诊断信息 |

| -R | 递归地对文件和目录应用操作 |

chown可以修改拥有用户和对象组。但是,除非需要同时修改两者,否则通常将chgrp用于组。

chgrp :更改文件或目录的组所有权

| Command | 行动 |

|---|---|

| -c | 喜欢冗长,但只会报告更改 |

| -v | 详细,输出每个请求的诊断信息 |

| -R | 递归地,应用对文件和目录的操作 |

chgrp 会将组所有者更改为提供的所有者。

现实世界的实践

让我们更改/var/www/students/ 中的所有子目录分配,因此拥有的组是学生组。然后将学生的根分配到教授组。稍后,让 Terry Thomas 博士成为学生目录的所有者,因为他的任务是负责学校所有的计算机科学学术界。

正如我们所见,在创建时,该目录非常原始。

[root@centosLocal ~]# ls -ld /var/www/students/ drwxr-xr-x. 4 root root 40 Jan 9 22:03 /var/www/students/ [root@centosLocal ~]# ls -l /var/www/students/ total 0 drwxr-xr-x. 2 root root 6 Jan 9 22:03 assignments drwxr-xr-x. 2 root root 6 Jan 9 22:03 uploads [root@centosLocal ~]#

作为管理员,我们永远不想将我们的root凭据提供给任何人。但同时,我们需要让用户有能力完成他们的工作。因此,让我们让 Terry Thomas 博士更多地控制文件结构并限制学生可以做的事情。

[root@centosLocal ~]# chown -R drterryt:professors /var/www/students/ [root@centosLocal ~]# ls -ld /var/www/students/ drwxr-xr-x. 4 drterryt professors 40 Jan 9 22:03 /var/www/students/ [root@centosLocal ~]# ls -ls /var/www/students/ total 0 0 drwxr-xr-x. 2 drterryt professors 6 Jan 9 22:03 assignments 0 drwxr-xr-x. 2 drterryt professors 6 Jan 9 22:03 uploads [root@centosLocal ~]#

现在,每个目录和子目录具有的所有者drterryt和所属组是教授。由于作业目录是供学生上交分配的作业,让我们从学生组中删除列出和修改文件的功能。

[root@centosLocal ~]# chgrp students /var/www/students/assignments/ && chmod 736 /var/www/students/assignments/ [root@centosLocal assignments]# ls -ld /var/www/students/assignments/ drwx-wxrw-. 2 drterryt students 44 Jan 9 23:14 /var/www/students/assignments/ [root@centosLocal assignments]#

学生可以将作业复制到作业目录。但是他们不能列出目录的内容、复制当前文件或修改分配目录中的文件。因此,它只允许学生提交已完成的作业。CentOS 文件系统将提供一个日期标记,指示何时提交作业。

作为分配目录所有者 –

[drterryt@centosLocal assignments]$ whoami drterryt [drterryt@centosLocal assignments]$ ls -ld /var/www/students/assignment drwx-wxrw-. 2 drterryt students 44 Jan 9 23:14 /var/www/students/assignments/ [drterryt@centosLocal assignments]$ ls -l /var/www/students/assignments/ total 4 -rw-r--r--. 1 adama students 0 Jan 9 23:14 myassign.txt -rw-r--r--. 1 tammyr students 16 Jan 9 23:18 terryt.txt [drterryt@centosLocal assignments]$

我们可以看到,目录所有者可以列出文件以及修改和删除文件。

umask 命令:在创建文件和目录权限时提供默认模式

umask是一个重要的命令,它在创建文件和目录权限时提供默认模式。

umask权限使用一元否定逻辑。

| Permission | 手术 |

|---|---|

| 0 | 读、写、执行 |

| 1 | 读和写 |

| 2 | 读取并执行 |

| 3 | 只读 |

| 4 | 读取并执行 |

| 5 | 只写 |

| 6 | 只执行 |

| 7 | 没有权限 |

[adama@centosLocal umask_tests]$ ls -l ./ -rw-r--r--. 1 adama students 0 Jan 10 00:27 myDir -rw-r--r--. 1 adama students 0 Jan 10 00:27 myFile.txt [adama@centosLocal umask_tests]$ whoami adama [adama@centosLocal umask_tests]$ umask 0022 [adama@centosLocal umask_tests]$

现在,让我们更改当前用户的umask,并创建一个新文件和目录。

[adama@centosLocal umask_tests]$ umask 077 [adama@centosLocal umask_tests]$ touch mynewfile.txt [adama@centosLocal umask_tests]$ mkdir myNewDir [adama@centosLocal umask_tests]$ ls -l total 0 -rw-r--r--. 1 adama students 0 Jan 10 00:27 myDir -rw-r--r--. 1 adama students 0 Jan 10 00:27 myFile.txt drwx------. 2 adama students 6 Jan 10 00:35 myNewDir -rw-------. 1 adama students 0 Jan 10 00:35 mynewfile.txt

正如我们所见,新创建的文件比以前更加严格。

用户的umask必须在任一中更改 –

- /etc/配置文件

- 〜/bashrc

[root@centosLocal centos]# su adama [adama@centosLocal centos]$ umask 0022 [adama@centosLocal centos]$

一般CentOS默认的umask就可以了。当我们遇到默认的0022 问题时,通常是当属于不同组的不同部门需要在项目上进行协作时。

这就是系统管理员的角色发挥作用的地方,以平衡 CentOS 操作系统的操作和设计。

Linux 管理员 – 用户管理

在讨论用户管理时,我们需要理解三个重要术语 –

- 用户

- 团体

- 权限

我们已经讨论了应用于文件和文件夹的深入权限。在本章中,让我们讨论用户和组。

CentOS 用户

在 CentOS 中,有两种类型的帐户 –

-

系统帐户– 用于守护程序或其他软件。

-

交互式帐户– 通常分配给用户以访问系统资源。

两种用户类型之间的主要区别是 –

-

守护进程使用系统帐户来访问文件和目录。这些通常不允许通过 shell 或物理控制台登录进行交互式登录。

-

最终用户使用交互式帐户从 shell 或物理控制台登录访问计算资源。

有了对用户的基本了解,现在让我们为会计部门的 Bob Jones 创建一个新用户。使用adduser命令添加新用户。

以下是一些adduser常用开关 –

| Switch | 行动 |

|---|---|

| -c | 向用户帐户添加评论 |

| -m | 如果不存在,则在默认位置创建用户主目录 |

| -g | 分配用户的默认组 |

| -n | 不为用户创建私有组,通常是用户名的组 |

| -M | 不创建主目录 |

| -s | 除 /bin/bash 之外的默认 shell |

| -u | 指定 UID(否则由系统分配) |

| -G | 将用户分配到的其他组 |

创建新用户时,请使用-c、-m、-g、-n开关,如下所示 –

[root@localhost Downloads]# useradd -c "Bob Jones Accounting Dept Manager" -m -g accounting -n bjones

现在让我们看看我们的新用户是否已经创建 –

[root@localhost Downloads]# id bjones (bjones) gid = 1001(accounting) groups = 1001(accounting) [root@localhost Downloads]# grep bjones /etc/passwd bjones:x:1001:1001:Bob Jones Accounting Dept Manager:/home/bjones:/bin/bash [root@localhost Downloads]#

现在我们需要使用 passwd 命令启用新帐户 –

[root@localhost Downloads]# passwd bjones Changing password for user bjones. New password: Retype new password: passwd: all authentication tokens updated successfully. [root@localhost Downloads]#

未启用用户帐户,允许用户登录系统。

禁用用户帐户

有多种方法可以禁用系统上的帐户。这些范围包括手动编辑 /etc/passwd 文件。或者甚至使用带有-l开关的passwd命令。这两种方法都有一个很大的缺点:如果用户有ssh访问权限并使用 RSA 密钥进行身份验证,他们仍然可以使用这种方法登录。

现在让我们使用chage命令,将密码到期日期更改为以前的日期。此外,最好在帐户上记下我们禁用它的原因。

[root@localhost Downloads]# chage -E 2005-10-01 bjones [root@localhost Downloads]# usermod -c "Disabled Account while Bob out of the country for five months" bjones [root@localhost Downloads]# grep bjones /etc/passwd bjones:x:1001:1001:Disabled Account while Bob out of the country for four months:/home/bjones:/bin/bash [root@localhost Downloads]#

管理群组

在 Linux 中管理组使管理员可以方便地将容器内的用户组合在一起,应用适用于所有组成员的权限集。例如,Accounting 中的所有用户可能需要访问相同的文件。因此,我们创建了一个会计组,添加了会计用户。

大多数情况下,任何需要特殊权限的事情都应该在一个组中完成。与仅对一个用户应用特殊权限相比,这种方法通常会节省时间。例如,Sally 负责报告,只有 Sally 需要访问某些文件才能进行报告。但是,如果有一天 Sally 生病了而 Bob 报告了呢?或者报告的需求在增长?创建组后,管理员只需执行一次。随着需求的变化或扩展应用添加用户。

以下是用于管理组的一些常用命令 –

- chgrp

- 群组添加

- 团体

- 用户模式

chgrp – 更改文件或目录的组所有权。

让我们为会计组的人创建一个目录来存储文件并为文件创建目录。

[root@localhost Downloads]# mkdir /home/accounting [root@localhost Downloads]# ls -ld /home/accounting drwxr-xr-x. 2 root root 6 Jan 13 10:18 /home/accounting [root@localhost Downloads]#

接下来,让我们将组所有权授予会计组。

[root@localhost Downloads]# chgrp -v accounting /home/accounting/ changed group of ‘/home/accounting/’ from root to accounting [root@localhost Downloads]# ls -ld /home/accounting/ drwxr-xr-x. 2 root accounting 6 Jan 13 10:18 /home/accounting/ [root@localhost Downloads]#

现在,accounting 组中的每个人都拥有对/home/accounting 的读取和执行权限。他们也需要写权限。

[root@localhost Downloads]# chmod g+w /home/accounting/ [root@localhost Downloads]# ls -ld /home/accounting/ drwxrwxr-x. 2 root accounting 6 Jan 13 10:18 /home/accounting/ [root@localhost Downloads]#

由于会计组可能会处理敏感文件,因此我们需要对other或world应用一些限制性权限。

[root@localhost Downloads]# chmod o-rx /home/accounting/ [root@localhost Downloads]# ls -ld /home/accounting/ drwxrwx---. 2 root accounting 6 Jan 13 10:18 /home/accounting/ [root@localhost Downloads]#

groupadd – 用于创建一个新组。

| Switch | 行动 |

|---|---|

| -g | 指定组的 GID |

| -K | 覆盖 /etc/login.defs 中 GID 的规范 |

| -o | 允许覆盖非唯一组 ID 不允许 |

| -p | 群组密码,允许用户自行激活 |

让我们创建一个名为 secret 的新组。我们将为该组添加密码,允许用户使用已知密码添加自己。

[root@localhost]# groupadd secret [root@localhost]# gpasswd secret Changing the password for group secret New Password: Re-enter new password: [root@localhost]# exit exit [centos@localhost ~]$ newgrp secret Password: [centos@localhost ~]$ groups secret wheel rdc [centos@localhost ~]$

实际上,组的密码并不经常使用。辅助组就足够了,在其他用户之间共享密码并不是一个很好的安全实践。

该组命令用于显示用户属于哪个组。在对当前用户进行一些更改后,我们将使用它。

usermod用于更新帐户属性。

以下是常见的usermod开关。

| Switch | 行动 |

|---|---|

| -a | 附加,将用户添加到补充组,仅使用 -G 选项 |

| -c | Comment,更新用户评论值 |

| -d | 主目录,更新用户的主目录 |

| -G | 分组、添加或删除次要用户组 |

| -g | Group,用户的默认主组 |

[root@localhost]# groups centos centos : accounting secret [root@localhost]# [root@localhost]# usermod -a -G wheel centos [root@localhost]# groups centos centos : accounting wheel secret [root@localhost]#

Linux 管理员 – 配额管理

CentOS 磁盘配额可以同时启用;在超出磁盘容量之前提醒系统管理员并拒绝用户进一步访问磁盘存储。当磁盘已满时,根据磁盘上的内容,整个系统可能会突然停止,直到恢复为止。

在 CentOS Linux 中启用配额管理基本上是一个 4 步过程 –

-

步骤 1 – 在 /etc/fstab 中为组和用户启用配额管理。

-

步骤 2 – 重新挂载文件系统。

-

步骤 3 – 创建配额数据库并生成磁盘使用表。

-

步骤 4 – 分配配额策略。

在 /etc/fstab 中启用配额管理

首先,我们要备份我们的 /etc/fstab 文件 –

[root@centosLocal centos]# cp -r /etc/fstab ./

我们现在在当前工作目录中有我们已知的工作/etc/fstab的副本。

# # /etc/fstab # Created by anaconda on Sat Dec 17 02:44:51 2016 # # Accessible filesystems, by reference, are maintained under '/dev/disk' # See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info # /dev/mapper/cl-root / xfs defaults 0 0 UUID = 4b9a40bc-9480-4 /boot xfs defaults 0 0 /dev/mapper/cl-home /home xfs defaults,usrquota,grpquota 0 0 /dev/mapper/cl-swap swap swap defaults 0 0

我们在/etc/fstab的选项部分对卷或标签进行了以下更改,以将配额应用于用户和组的位置。

- 用户配额

- 配额

如您所见,我们使用的是xfs文件系统。使用 xfs 时,涉及额外的手动步骤。/home与 / 在同一个磁盘上。进一步调查显示 / 设置为noquota,这是一个内核级挂载选项。我们必须重新配置我们的内核引导选项。

root@localhost rdc]# mount | grep ' / ' /dev/mapper/cl-root on / type xfs (rw,relatime,seclabel,attr2,inode64,noquota) [root@localhost rdc]#

为 XFS 文件系统重新配置内核引导选项

此步骤仅在两种情况下是必需的 –

- 当我们启用配额的磁盘/分区使用 xfs 文件系统时

- 当内核在引导时向 /etc/fstab 传递 noquota 参数时

步骤 1 – 备份 /etc/default/grub。

cp /etc/default/grub ~/

步骤 2 – 修改/etc/default/grub。

这是默认文件。

GRUB_TIMEOUT=5 GRUB_DISTRIBUTOR="$(sed 's, release .*$,,g' /etc/system-release)" GRUB_DEFAULT=saved GRUB_DISABLE_SUBMENU=true GRUB_TERMINAL_OUTPUT="console" GRUB_CMDLINE_LINUX="crashkernel=auto rd.lvm.lv=cl/root rd.lvm.lv=cl/swap rhgb quiet" GRUB_DISABLE_RECOVERY="true"

我们要修改以下行 –

GRUB_CMDLINE_LINUX="crashkernel=auto rd.lvm.lv=cl/root rd.lvm.lv=cl/swap rhgb quiet"

至

GRUB_CMDLINE_LINUX="crashkernel=auto rd.lvm.lv=cl/root rd.lvm.lv =cl/swap rhgb quiet rootflags=usrquota,grpquota"

注意– 我们逐字复制这些更改很重要。重新配置 grub.cfg 后,如果配置中出现任何错误,我们的系统将无法启动。请在非生产系统上尝试本教程的这一部分。

第 3 步– 备份您的工作 grub.cfg

cp /boot/grub2/grub.cfg /boot/grub2/grub.cfg.bak

新建一个grub.cfg

[root@localhost rdc]# grub2-mkconfig -o /boot/grub2/grub.cfg Generating grub configuration file ... Found linux image: /boot/vmlinuz-3.10.0-514.el7.x86_64 Found initrd image: /boot/initramfs-3.10.0-514.el7.x86_64.img Found linux image: /boot/vmlinuz-0-rescue-dbba7fa47f73457b96628ba8f3959bfd Found initrd image: /boot/initramfs-0-rescuedbba7fa47f73457b96628ba8f3959bfd.img done [root@localhost rdc]#

重启

[root@localhost rdc]#reboot

如果所有修改都是精确的,我们就不应该可以向xfs文件系统添加配额。

[rdc@localhost ~]$ mount | grep ' / ' /dev/mapper/cl-root on / type xfs (rw,relatime,seclabel,attr2,inode64,usrquota,grpquota) [rdc@localhost ~]$

我们已经通过了usrquota已经和grpquota通过grub的参数。

现在,再次编辑/etc/fstab以包含 / 因为/home在同一物理磁盘上。

/dev/mapper/cl-root/xfs defaults,usrquota,grpquota 0 0

现在让我们启用配额数据库。

[root@localhost rdc]# quotacheck -acfvugM

确保配额已启用。

[root@localhost rdc]# quotaon -ap group quota on / (/dev/mapper/cl-root) is on user quota on / (/dev/mapper/cl-root) is on group quota on /home (/dev/mapper/cl-home) is on user quota on /home (/dev/mapper/cl-home) is on [root@localhost rdc]#

重新挂载文件系统

如果分区或磁盘与主动启动的分区是分开的,我们可以在不重新启动的情况下重新挂载。如果在根目录 / 中启动的磁盘/分区上配置了配额,我们可能需要重新启动操作系统。强制重新挂载和应用更改,重新挂载文件系统的需要可能会有所不同。

[rdc@localhost ~]$ df Filesystem 1K-blocks Used Available Use% Mounted on /dev/mapper/cl-root 22447404 4081860 18365544 19% / devtmpfs 903448 0 903448 0% /dev tmpfs 919308 100 919208 1% /dev/shm tmpfs 919308 9180 910128 1% /run tmpfs 919308 0 919308 0% /sys/fs/cgroup /dev/sda2 1268736 176612 1092124 14% /boot /dev/mapper/cl-var 4872192 158024 4714168 4% /var /dev/mapper/cl-home 18475008 37284 18437724 1% /home tmpfs 183864 8 183856 1% /run/user/1000 [rdc@localhost ~]$

正如我们所见,LVM 卷正在使用中。所以重启很简单。这将重新挂载/home并将/etc/fstab配置更改加载到活动配置中。

创建配额数据库文件

CentOS 现在能够处理 /home 上的磁盘配额。要启用完全配额支持,我们必须运行quotacheck命令。

quotacheck 将创建两个文件 –

- 配额用户

- 配额组

这些用于存储启用配额的磁盘/分区的配额信息。

以下是常见的配额检查开关。

| Switch | 行动 |

|---|---|

| -u | 检查用户配额 |

| -g | 检查组配额 |

| -c | 应该为每个具有启用配额的文件系统启用配额 |

| -v | 显示详细输出 |

添加每个用户的配额限制

为此,我们将使用 edquota 命令,后跟用户名 –

[root@localhost rdc]# edquota centos Disk quotas for user centos (uid 1000): Filesystem blocks soft hard inodes soft hard /dev/mapper/cl-root 12 0 0 13 0 0 /dev/mapper/cl-home 4084 0 0 140 0 0

让我们看看每一列。

-

文件系统– 它是应用到的用户的文件系统配额

-

blocks – 用户当前在每个文件系统上使用的块数

-

soft – 为软限制设置块。软限制允许用户在给定的时间段内携带配额

-

hard – 为硬限制设置块。硬限制是允许的总配额

-

inodes – 用户当前使用的 inode 数

-

soft – 软 inode 限制

-

hard – 硬 inode 限制

以用户身份检查我们当前的配额 –

[centos@localhost ~]$ quota Disk quotas for user centos (uid 1000): Filesystem blocks quota limit grace files quota limit grace /dev/mapper/cl-home 6052604 56123456 61234568 475 0 0 [centos@localhost ~]$

以下是超出硬配额限制时向用户显示的错误。

[centos@localhost Downloads]$ cp CentOS-7-x86_64-LiveKDE-1611.iso.part ../Desktop/ cp: cannot create regular file ‘../Desktop/CentOS-7-x86_64-LiveKDE- 1611.iso.part’: Disk quota exceeded [centos@localhost Downloads]$

如我们所见,我们非常接近该用户的磁盘配额。让我们设置一个软限制警告。这样,用户将在配额限制到期之前提前收到通知。根据经验,您会在最终用户开始工作时收到他们的投诉,并且需要花费 45 分钟清理文件才能真正开始工作。

作为管理员,我们可以使用repquota命令检查配额使用情况。

[root@localhost Downloads]# repquota /home

Block limits File limits

User used soft hard grace used soft hard grace

----------------------------------------------------------------------------------------

root -- 0 0 0 3 0 0

centos -+ 6189824 56123456 61234568 541 520 540 6days

[root@localhost Downloads]#

如我们所见,用户 centos 已超出其硬块配额,无法再使用/home上的任何磁盘空间。

-+ 表示已超出文件系统上的硬配额。

在计划配额时,有必要做一些数学运算。管理员需要知道的是:系统上有多少用户?在用户/组之间分配多少可用空间?文件系统上有多少字节组成一个块?

根据与可用磁盘空间相关的块定义配额。建议在文件系统上保留一个“安全”的可用空间缓冲区,在最坏的情况下将保留:同时超出所有配额。这尤其是在系统用于写入日志的分区上。

Systemd 服务启动和停止

systemd是在 Linux 上运行服务的新方式。systemd有一个被取代的sysvinit。systemd为 Linux 带来了更快的启动时间,现在是管理 Linux 服务的标准方式。虽然稳定,但systemd仍在不断发展。

systemd作为一个初始化系统,用于管理在 Linux 内核启动后需要更改状态的服务和守护进程。通过状态改变启动、停止、重新加载和调整服务状态被应用。

首先,让我们检查当前在我们的服务器上运行的 systemd 版本。

[centos@localhost ~]$ systemctl --version systemd 219 +PAM +AUDIT +SELINUX +IMA -APPARMOR +SMACK +SYSVINIT +UTMP +LIBCRYPTSETUP +GCRYPT +GNUTLS +ACL +XZ -LZ4 -SECCOMP +BLKID +ELFUTILS +KMOD +IDN [centos@localhost ~]$

从 CentOS 版本 7 开始,在撰写本文时完全更新的 systemd 版本 219 是当前的稳定版本。

我们还可以使用systemd-analyze 分析上次服务器启动时间

[centos@localhost ~]$ systemd-analyze Startup finished in 1.580s (kernel) + 908ms (initrd) + 53.225s (userspace) = 55.713s [centos@localhost ~]$

当系统启动时间较慢时,我们可以使用systemd-analyze blame命令。

[centos@localhost ~]$ systemd-analyze blame 40.882s kdump.service 5.775s NetworkManager-wait-online.service 4.701s plymouth-quit-wait.service 3.586s postfix.service 3.121s systemd-udev-settle.service 2.649s tuned.service 1.848s libvirtd.service 1.437s network.service 875ms packagekit.service 855ms gdm.service 514ms firewalld.service 438ms rsyslog.service 436ms udisks2.service 398ms sshd.service 360ms boot.mount 336ms polkit.service 321ms accounts-daemon.service

使用systemd 时,理解单位的概念很重要。单位是systemd知道如何解释的资源。单位分为以下 12 种类型 –

- 。服务

- 。插座

- 。设备

- 。山

- .自动挂载

- 。交换

- 。目标

- 。小路

- .定时器

- .快照

- 。片

- 。范围

在大多数情况下,我们将使用 .service 作为单位目标。建议对其他类型做进一步研究。因为只有.service单元将适用于启动和停止systemd服务。

每个单元都在位于以下任一位置的文件中定义 –

-

/lib/systemd/system – 基本单元文件

-

/etc/systemd/system – 修改后的单元文件在运行时启动

使用 systemctl 管理服务

要使用systemd,我们需要非常熟悉systemctl命令。以下是systemctl最常见的命令行开关。

| Switch | 行动 |

|---|---|

| -t | 服务或套接字等单位类型的逗号分隔值 |

| -a | 显示所有加载的单位 |

| –state | 显示处于定义状态的所有单元:负载、子、活动、非活动等。 |

| -H | 远程执行操作。指定主机名或以@ 分隔的主机和用户。 |

基本 systemctl 用法

systemctl [operation] example: systemctl --state [servicename.service]

快速浏览一下我们机器上运行的所有服务。

[root@localhost rdc]# systemctl -t service UNIT LOAD ACTIVE SUB DESCRIPTION abrt-ccpp.service loaded active exited Install ABRT coredump hook abrt-oops.service loaded active running ABRT kernel log watcher abrt-xorg.service loaded active running ABRT Xorg log watcher abrtd.service loaded active running ABRT Automated Bug Reporting Tool accounts-daemon.service loaded active running Accounts Service alsa-state.service loaded active running Manage Sound Card State (restore and store) atd.service loaded active running Job spooling tools auditd.service loaded active running Security Auditing Service avahi-daemon.service loaded active running Avahi mDNS/DNS-SD Stack blk-availability.service loaded active exited Availability of block devices bluetooth.service loaded active running Bluetooth service chronyd.service loaded active running NTP client/server

停止服务

首先,停止蓝牙服务。

[root@localhost]# systemctl stop bluetooth [root@localhost]# systemctl --all -t service | grep bluetooth bluetooth.service loaded inactive dead Bluetooth service [root@localhost]#

如我们所见,蓝牙服务现在处于非活动状态。

再次启动蓝牙服务。

[root@localhost]# systemctl start bluetooth [root@localhost]# systemctl --all -t service | grep bluetooth bluetooth.service loaded active running Bluetooth service [root@localhost]#

注意– 我们没有指定 bluetooth.service,因为.service是隐含的。考虑附加我们正在处理的服务的单元类型是一种很好的做法。因此,从这里开始,我们将使用.service扩展名来阐明我们正在处理服务单元操作。

可以对服务执行的主要操作是 –

| Start | 启动服务 |

| Stop | 停止服务 |

| Reload | 重新加载服务的活动配置而无需停止它(如 system v init 中的 kill -HUP) |

| Restart | 启动,然后停止服务 |

| Enable | 在启动时启动服务 |

| Disable | 停止服务在运行时自动启动 |

上述操作主要用于以下场景 –

| Start | 启动已处于停止状态的服务。 |

| Stop | 暂时关闭服务(例如,当必须停止服务以访问被服务锁定的文件时,如升级服务时) |

| Reload | 当配置文件已被编辑并且我们希望在不停止服务的情况下应用新更改时。 |

| Restart | 在与 reload 相同的场景中,但该服务不支持reload。 |

| Enable | 当我们希望禁用的服务在启动时运行时。 |

| Disable | 主要在需要停止服务时使用,但它在启动时启动。 |

检查服务的状态 –

[root@localhost]# systemctl status network.service network.service - LSB: Bring up/down networking Loaded: loaded (/etc/rc.d/init.d/network; bad; vendor preset: disabled) Active: active (exited) since Sat 2017-01-14 04:43:48 EST; 1min 31s ago Docs: man:systemd-sysv-generator(8) Process: 923 ExecStart = /etc/rc.d/init.d/network start (code=exited, status = 0/SUCCESS) localhost.localdomain systemd[1]: Starting LSB: Bring up/down networking... localhost.localdomain network[923]: Bringing up loopback interface: [ OK ] localhost.localdomain systemd[1]: Started LSB: Bring up/down networking. [root@localhost]#

向我们展示网络服务的当前状态。如果我们想查看与网络相关的所有服务,我们可以使用 –

[root@localhost]# systemctl --all -t service | grep -i network network.service loaded active exited LSB: Bring up/ NetworkManager-wait-online.service loaded active exited Network Manager NetworkManager.service loaded active running Network Manager ntpd.service loaded inactive dead Network Time rhel-import-state.service loaded active exited Import network [root@localhost]#

对于那些熟悉管理服务的sysinit方法的人来说,过渡到systemd很重要。systemd是在 Linux 中启动和停止守护进程服务的新方法。

Linux Admin – 使用 systemctl 管理资源

systemctl是用于控制 systemd 的实用程序。systemctl 为 CentOS 管理员提供了在 systemd 上执行多种操作的能力,包括 –

- 配置 systemd 单元

- 获取 systemd untis 的状态

- 启动和停止服务

- 为运行时等启用/禁用 systemd 服务。

systemctl的命令语法非常基本,但可能会涉及开关和选项。我们将介绍管理 CentOS Linux 所需的systemctl最基本的功能。

Basic systemctl syntax: systemctl [OPTIONS] COMMAND [NAME]

以下是与systemctl 一起使用的常用命令–

- 开始

- 停止

- 重新开始

- 重新加载

- 地位

- 活跃

- 列表单位

- 使能够

- 禁用

- 猫

- 表演

我们已经讨论过使用 systemctl启动、停止、重新加载、重启、启用和禁用。那么让我们回顾一下剩下的常用命令。

地位

以最简单的形式,状态命令可用于查看整个系统状态 –

[root@localhost rdc]# systemctl status

● localhost.localdomain

State: running

Jobs: 0 queued

Failed: 0 units

Since: Thu 2017-01-19 19:14:37 EST; 4h 5min ago

CGroup: /

├─1 /usr/lib/systemd/systemd --switched-root --system --deserialize 21

├─user.slice

│ └─user-1002.slice

│ └─session-1.scope

│ ├─2869 gdm-session-worker [pam/gdm-password]

│ ├─2881 /usr/bin/gnome-keyring-daemon --daemonize --login

│ ├─2888 gnome-session --session gnome-classic

│ ├─2895 dbus-launch --sh-syntax --exit-with-session

以上输出已被压缩。在现实世界中systemctl status将输出大约 100 行树状进程状态。

假设我们要检查防火墙服务的状态 –

[root@localhost rdc]# systemctl status firewalld

● firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled)

Active: active (running) since Thu 2017-01-19 19:14:55 EST; 4h 12min ago

Docs: man:firewalld(1)

Main PID: 825 (firewalld)

CGroup: /system.slice/firewalld.service

└─825 /usr/bin/python -Es /usr/sbin/firewalld --nofork --nopid

如您所见,我们的防火墙服务当前处于活动状态,并且已经运行了 4 个多小时。

列表单位

list-units 命令允许我们列出某种类型的所有单位。让我们检查由systemd管理的套接字–

[root@localhost]# systemctl list-units --type=socket UNIT LOAD ACTIVE SUB DESCRIPTION avahi-daemon.socket loaded active running Avahi mDNS/DNS-SD Stack Activation Socket cups.socket loaded active running CUPS Printing Service Sockets dbus.socket loaded active running D-Bus System Message Bus Socket dm-event.socket loaded active listening Device-mapper event daemon FIFOs iscsid.socket loaded active listening Open-iSCSI iscsid Socket iscsiuio.socket loaded active listening Open-iSCSI iscsiuio Socket lvm2-lvmetad.socket loaded active running LVM2 metadata daemon socket lvm2-lvmpolld.socket loaded active listening LVM2 poll daemon socket rpcbind.socket loaded active listening RPCbind Server Activation Socket systemd-initctl.socket loaded active listening /dev/initctl Compatibility Named Pipe systemd-journald.socket loaded active running Journal Socket systemd-shutdownd.socket loaded active listening Delayed Shutdown Socket systemd-udevd-control.socket loaded active running udev Control Socket systemd-udevd-kernel.socket loaded active running udev Kernel Socket virtlockd.socket loaded active listening Virtual machine lock manager socket virtlogd.socket loaded active listening Virtual machine log manager socket

现在让我们检查当前正在运行的服务 –

[root@localhost rdc]# systemctl list-units --type=service UNIT LOAD ACTIVE SUB DESCRIPTION abrt-ccpp.service loaded active exited Install ABRT coredump hook abrt-oops.service loaded active running ABRT kernel log watcher abrt-xorg.service loaded active running ABRT Xorg log watcher abrtd.service loaded active running ABRT Automated Bug Reporting Tool accounts-daemon.service loaded active running Accounts Service alsa-state.service loaded active running Manage Sound Card State (restore and store) atd.service loaded active running Job spooling tools auditd.service loaded active running Security Auditing Service

活跃

的是活性命令是被设计为返回一个单元的状态信息的命令systemctl的一个例子。

[root@localhost rdc]# systemctl is-active ksm.service active

猫

cat是很少使用的命令之一。无需在 shell 中使用 cat 并键入单元文件的路径,只需使用systemctl cat 即可。

[root@localhost]# systemctl cat firewalld # /usr/lib/systemd/system/firewalld.service [Unit] Description=firewalld - dynamic firewall daemon Before=network.target Before=libvirtd.service Before = NetworkManager.service After=dbus.service After=polkit.service Conflicts=iptables.service ip6tables.service ebtables.service ipset.service Documentation=man:firewalld(1) [Service] EnvironmentFile = -/etc/sysconfig/firewalld ExecStart = /usr/sbin/firewalld --nofork --nopid $FIREWALLD_ARGS ExecReload = /bin/kill -HUP $MAINPID # supress to log debug and error output also to /var/log/messages StandardOutput = null StandardError = null Type = dbus BusName = org.fedoraproject.FirewallD1 [Install] WantedBy = basic.target Alias = dbus-org.fedoraproject.FirewallD1.service [root@localhost]#

现在我们已经更详细地探讨了systemd和systemctl,让我们使用它们来管理cgroups或control groups 中的资源。

Linux Admin – 使用 crgoups 进行资源管理

cgroups或 Control Groups 是 Linux 内核的一项功能,允许管理员为服务和组分配或限制系统资源。

要列出正在运行的活动控制组,我们可以使用以下ps命令 –

[root@localhost]# ps xawf -eo pid,user,cgroup,args 8362 root - \_ [kworker/1:2] 1 root - /usr/lib/systemd/systemd --switched- root --system -- deserialize 21 507 root 7:cpuacct,cpu:/system.slice /usr/lib/systemd/systemd-journald 527 root 7:cpuacct,cpu:/system.slice /usr/sbin/lvmetad -f 540 root 7:cpuacct,cpu:/system.slice /usr/lib/systemd/systemd-udevd 715 root 7:cpuacct,cpu:/system.slice /sbin/auditd -n 731 root 7:cpuacct,cpu:/system.slice \_ /sbin/audispd 734 root 7:cpuacct,cpu:/system.slice \_ /usr/sbin/sedispatch 737 polkitd 7:cpuacct,cpu:/system.slice /usr/lib/polkit-1/polkitd --no-debug 738 rtkit 6:memory:/system.slice/rtki /usr/libexec/rtkit-daemon 740 dbus 7:cpuacct,cpu:/system.slice /bin/dbus-daemon --system -- address=systemd: --nofork --nopidfile --systemd-activation

从 CentOS 6.X 开始,资源管理已通过systemd init实现重新定义。在考虑服务的资源管理时,主要关注的是cgroups。cgroups在功能和简单性方面都与systemd一起进步。

cgroups 在资源管理中的目标是 – 没有一个服务可以让整个系统瘫痪。或者没有任何单个服务进程(可能是写得不好的 PHP 脚本)会消耗过多资源而削弱服务器功能。

cgroups允许对以下资源的单元进行资源控制 –

-

CPU – 限制与其他不那么密集的任务不重要的 CPU 密集型任务

-

内存– 限制服务可以消耗多少内存

-

磁盘– 限制磁盘 i/o

**CPU 时间:**

需要较少 CPU 优先级的任务可以具有自定义配置的 CPU 切片。

我们以下面两个服务为例。

礼貌的 CPU 服务 1

[root@localhost]# systemctl cat polite.service

# /etc/systemd/system/polite.service

[Unit]

Description = Polite service limits CPU Slice and Memory

After=remote-fs.target nss-lookup.target

[Service]

MemoryLimit = 1M

ExecStart = /usr/bin/sha1sum /dev/zero

ExecStop = /bin/kill -WINCH ${MAINPID}

WantedBy=multi-user.target

# /etc/systemd/system/polite.service.d/50-CPUShares.conf

[Service]

CPUShares = 1024

[root@localhost]#

邪恶的 CPU 服务 2

[root@localhost]# systemctl cat evil.service

# /etc/systemd/system/evil.service

[Unit]

Description = I Eat You CPU

After=remote-fs.target nss-lookup.target

[Service]

ExecStart = /usr/bin/md5sum /dev/zero

ExecStop = /bin/kill -WINCH ${MAINPID}

WantedBy=multi-user.target

# /etc/systemd/system/evil.service.d/50-CPUShares.conf

[Service]

CPUShares = 1024

[root@localhost]#

让我们使用较低的 CPU 优先级设置礼让服务 –

systemctl set-property polite.service CPUShares = 20 /system.slice/polite.service 1 70.5 124.0K - - /system.slice/evil.service 1 99.5 304.0K - -

正如我们所见,在一段正常的系统空闲时间内,两个流氓进程仍在使用 CPU 周期。但是,具有较少时间片的一组是使用较少的 CPU 时间。考虑到这一点,我们可以看到使用较短的时间片将如何让基本任务更好地访问系统资源。

要为每个资源设置服务,set-property方法定义了以下参数 –

systemctl set-property name parameter=value

| CPU Slices | CPU份额 |

| Memory Limit | 内存限制 |

| Soft Memory Limit | 内存软限制 |

| Block IO Weight | 块IO权重 |

| Block Device Limit (specified in /volume/path) ) | 块IO设备权重 |

| Read IO | 块IO读取带宽 |

| Disk Write IO | 块IO读取带宽 |

大多数情况下,服务会受到CPU 使用、内存限制和读/写 IO 的限制。

更改每个之后,需要重新加载 systemd 并重新启动服务 –

systemctl set-property foo.service CPUShares = 250 systemctl daemon-reload systemctl restart foo.service

在 CentOS Linux 中配置 CGroups

要在 CentOS Linux 中制作自定义 cgroup,我们需要先安装服务并配置它们。

步骤 1 – 安装 libcgroup(如果尚未安装)。

[root@localhost]# yum install libcgroup Package libcgroup-0.41-11.el7.x86_64 already installed and latest version Nothing to do [root@localhost]#

正如我们所见,CentOS 7 默认安装了 libcgroup 和Everything安装程序。使用最小安装程序需要我们安装libcgroup实用程序以及任何依赖项。

步骤 2 – 启动并启用 cgconfig 服务。

[root@localhost]# systemctl enable cgconfig Created symlink from /etc/systemd/system/sysinit.target.wants/cgconfig.service to /usr/lib/systemd/system/cgconfig.service. [root@localhost]# systemctl start cgconfig [root@localhost]# systemctl status cgconfig ● cgconfig.service - Control Group configuration service Loaded: loaded (/usr/lib/systemd/system/cgconfig.service; enabled; vendor preset: disabled) Active: active (exited) since Mon 2017-01-23 02:51:42 EST; 1min 21s ago Main PID: 4692 (code=exited, status = 0/SUCCESS) Memory: 0B CGroup: /system.slice/cgconfig.service Jan 23 02:51:42 localhost.localdomain systemd[1]: Starting Control Group configuration service... Jan 23 02:51:42 localhost.localdomain systemd[1]: Started Control Group configuration service. [root@localhost]#

Linux 管理员 – 进程管理

以下是进程管理中常用的命令——bg、fg、nohup、ps、pstree、top、kill、killall、free、uptime、nice。

使用流程

快速说明:Linux 中的进程 PID

在 Linux 中,每个正在运行的进程都有一个 PID 或进程 ID 号。这个PID是 CentOS 识别特定进程的方式。正如我们所讨论的,systemd是 CentOS 中第一个启动并被赋予 1 PID 的进程。

Pgrep用于获取给定进程名称的 Linux PID。

[root@CentOS]# pgrep systemd 1 [root@CentOS]#

如所见,pgrep命令返回 systemd 的当前 PID。

CentOS 中的基本 CentOS 进程和作业管理

在 Linux 中使用进程时,了解基本的前台进程和后台进程在命令行中是如何执行的很重要。

-

fg – 将进程置于前台

-

bg – 将进程移至后台

-

作业– 附加到外壳的当前进程列表

-

ctrl+z – Control + z 组合键使当前进程休眠

-

& − 在后台启动进程

让我们开始使用 shell 命令sleep。sleep会简单地按照它的名字进行,在定义的时间段内休眠:sleep。

[root@CentOS ~]$ jobs [root@CentOS ~]$ sleep 10 & [1] 12454 [root@CentOS ~]$ sleep 20 & [2] 12479 [root@CentOS ~]$ jobs [1]- Running sleep 10 & [2]+ Running sleep 20 & [cnetos@CentOS ~]$

现在,让我们将第一份工作带到前台 –

[root@CentOS ~]$ fg 1 sleep 10

如果您继续,您会注意到前台作业卡在您的外壳中。现在,让我们让进程进入睡眠状态,然后在后台重新启用它。

- 命中控制+z

- 键入:bg 1,将第一个作业发送到后台并启动它。

[root@CentOS ~]$ fg 1 sleep 20 ^Z [1]+ Stopped sleep 20 [root@CentOS ~]$ bg 1 [1]+ sleep 20 & [root@CentOS ~]$

诺哈普

当从 shell 或终端工作时,值得注意的是,默认情况下,所有附加到 shell 的进程和作业将在 shell 关闭或用户注销时终止。使用nohup 时,如果用户注销或关闭进程所连接的 shell,进程将继续运行。

[root@CentOS]# nohup ping www.google.com & [1] 27299 nohup: ignoring input and appending output to ‘nohup.out’ [root@CentOS]# pgrep ping 27299 [root@CentOS]# kill -KILL `pgrep ping` [1]+ Killed nohup ping www.google.com [root@CentOS rdc]# cat nohup.out PING www.google.com (216.58.193.68) 56(84) bytes of data. 64 bytes from sea15s07-in-f4.1e100.net (216.58.193.68): icmp_seq = 1 ttl = 128 time = 51.6 ms 64 bytes from sea15s07-in-f4.1e100.net (216.58.193.68): icmp_seq = 2 ttl = 128 time = 54.2 ms 64 bytes from sea15s07-in-f4.1e100.net (216.58.193.68): icmp_seq = 3 ttl = 128 time = 52.7 ms

ps 命令

该PS命令通常由管理员用于调查一个特定进程的快照。ps通常与grep一起使用,以过滤出要分析的特定进程。

[root@CentOS ~]$ ps axw | grep python 762 ? Ssl 0:01 /usr/bin/python -Es /usr/sbin/firewalld --nofork -nopid 1296 ? Ssl 0:00 /usr/bin/python -Es /usr/sbin/tuned -l -P 15550 pts/0 S+ 0:00 grep --color=auto python

在上面的命令中,我们看到了所有使用python解释器的进程。结果中还包括我们的 grep 命令,用于查找字符串python。

以下是与ps 一起使用的最常见的命令行开关。

| Switch | 行动 |

|---|---|

| a | 仅排除当前用户的报告流程的限制 |

| x | 显示未附加到 tty 或 shell 的进程 |

| w | 格式化输出的宽输出显示 |

| e | 命令后显示环境 |

| -e | 选择所有进程 |

| -o | 用户定义的格式化输出 |

| -u | 显示特定用户的所有进程 |

| -C | 按名称或进程 ID 显示所有进程 |

| –sort | 按定义对进程进行排序 |

查看nobody用户正在使用的所有进程–

[root@CentOS ~]$ ps -u nobody PID TTY TIME CMD 1853 ? 00:00:00 dnsmasq [root@CentOS ~]$

查看有关firewalld进程的所有信息–

[root@CentOS ~]$ ps -wl -C firewalld F S UID PID PPID C PRI NI ADDR SZ WCHAN TTY TIME CMD 0 S 0 762 1 0 80 0 - 81786 poll_s ? 00:00:01 firewalld [root@CentOS ~]$

让我们看看哪些进程消耗的内存最多 –

[root@CentOS ~]$ ps aux --sort=-pmem | head -10 USER PID %CPU %MEM VSZ RSS TTY STAT START TIME COMMAND cnetos 6130 0.7 5.7 1344512 108364 ? Sl 02:16 0:29 /usr/bin/gnome-shell cnetos 6449 0.0 3.4 1375872 64440 ? Sl 02:16 0:00 /usr/libexec/evolution-calendar-factory root 5404 0.6 2.1 190256 39920 tty1 Ssl+ 02:15 0:27 /usr/bin/Xorg :0 -background none -noreset -audit 4 -verbose -auth /run/gdm/auth-for-gdm-iDefCt/database -seat seat0 -nolisten tcp vt1 cnetos 6296 0.0 1.7 1081944 32136 ? Sl 02:16 0:00 /usr/libexec/evolution/3.12/evolution-alarm-notify cnetos 6350 0.0 1.5 560728 29844 ? Sl 02:16 0:01 /usr/bin/prlsga cnetos 6158 0.0 1.4 1026956 28004 ? Sl 02:16 0:00 /usr/libexec/gnome-shell-calendar-server cnetos 6169 0.0 1.4 1120028 27576 ? Sl 02:16 0:00 /usr/libexec/evolution-source-registry root 762 0.0 1.4 327144 26724 ? Ssl 02:09 0:01 /usr/bin/python -Es /usr/sbin/firewalld --nofork --nopid cnetos 6026 0.0 1.4 1090832 26376 ? Sl 02:16 0:00 /usr/libexec/gnome-settings-daemon [root@CentOS ~]$

按用户 centos 和格式查看所有进程,显示自定义输出 –

[cnetos@CentOS ~]$ ps -u cnetos -o pid,uname,comm PID USER COMMAND 5802 centos gnome-keyring-d 5812 cnetos gnome-session 5819 cnetos dbus-launch 5820 cnetos dbus-daemon 5888 cnetos gvfsd 5893 cnetos gvfsd-fuse 5980 cnetos ssh-agent 5996 cnetos at-spi-bus-laun

pstree 命令

pstree类似于ps但不经常使用。它以更整洁的树形方式显示进程。

[centos@CentOS ~]$ pstree

systemd─┬─ModemManager───2*[{ModemManager}]

├─NetworkManager─┬─dhclient

│ └─2*[{NetworkManager}]

├─2*[abrt-watch-log]

├─abrtd

├─accounts-daemon───2*[{accounts-daemon}]

├─alsactl

├─at-spi-bus-laun─┬─dbus-daemon───{dbus-daemon}

│ └─3*[{at-spi-bus-laun}]

├─at-spi2-registr───2*[{at-spi2-registr}]

├─atd

├─auditd─┬─audispd─┬─sedispatch

│ │ └─{audispd}

│ └─{auditd}

├─avahi-daemon───avahi-daemon

├─caribou───2*[{caribou}]

├─cgrulesengd

├─chronyd

├─colord───2*[{colord}]

├─crond

├─cupsd

pstree的总输出可以超过 100 行。通常,ps会提供更多有用的信息。

顶部命令

top是在 Linux 中解决性能问题时最常用的命令之一。它对于 Linux 中的实时统计和进程监控很有用。以下是从命令行启动时top的默认输出。

Tasks: 170 total, 1 running, 169 sleeping, 0 stopped, 0 zombie %Cpu(s): 2.3 us, 2.0 sy, 0.0 ni, 95.7 id, 0.0 wa, 0.0 hi, 0.0 si, 0.0 st KiB Mem : 1879668 total, 177020 free, 607544 used, 1095104 buff/cache KiB Swap: 3145724 total, 3145428 free, 296 used. 1034648 avail Mem PID USER PR NI VIRT RES SHR S %CPU %MEM TIME+ COMMAND 5404 root 20 0 197832 48024 6744 S 1.3 2.6 1:13.22 Xorg 8013 centos 20 0 555316 23104 13140 S 1.0 1.2 0:14.89 gnome-terminal- 6339 centos 20 0 332336 6016 3248 S 0.3 0.3 0:23.71 prlcc 6351 centos 20 0 21044 1532 1292 S 0.3 0.1 0:02.66 prlshprof

运行 top 时使用的常用热键(当 top 在您的 shell 中运行时,按下该键可以访问热键)。

| Command | 行动 |

|---|---|

| b | 启用/禁用顶部菜单上的粗体突出显示 |

| z | 循环配色方案 |

| l | 循环负载平均航向 |

| m | 循环记忆平均航向 |

| t | 任务信息标题 |

| h | 帮助菜单 |

| Shift+F | 自定义排序和显示字段 |

以下是top的常用命令行开关。

| Command | 行动 |

|---|---|

| -o | 按列排序(可以在前面加上 – 或 + 以升序或降序排序) |

| -u | 仅显示来自指定用户的进程 |

| -d | 更新top的延迟时间 |

| -O | 返回top可以应用排序的列列表 |

顶部的排序选项屏幕,使用Shift+F 显示。此屏幕允许自定义顶部显示和排序选项。

Fields Management for window 1:Def, whose current sort field is %MEM Navigate with Up/Dn, Right selects for move then <Enter> or Left commits, 'd' or <Space> toggles display, 's' sets sort. Use 'q' or <Esc> to end! * PID = Process Id TGID = Thread Group Id * USER = Effective User Name ENVIRON = Environment vars * PR = Priority vMj = Major Faults delta * NI = Nice Value vMn = Minor Faults delta * VIRT = Virtual Image (KiB) USED = Res+Swap Size (KiB) * RES = Resident Size (KiB) nsIPC = IPC namespace Inode * SHR = Shared Memory (KiB) nsMNT = MNT namespace Inode * S = Process Status nsNET = NET namespace Inode * %CPU = CPU Usage nsPID = PID namespace Inode * %MEM = Memory Usage (RES) nsUSER = USER namespace Inode * TIME+ = CPU Time, hundredths nsUTS = UTS namespace Inode * COMMAND = Command Name/Line PPID = Parent Process pid UID = Effective User Id

top,显示用户rdc的进程并按内存使用情况排序 –

PID USER %MEM PR NI VIRT RES SHR S %CPU TIME+ COMMAND 6130 rdc 6.2 20 0 1349592 117160 33232 S 0.0 1:09.34 gnome-shell 6449 rdc 3.4 20 0 1375872 64428 21400 S 0.0 0:00.43 evolution-calen 6296 rdc 1.7 20 0 1081944 32140 22596 S 0.0 0:00.40 evolution-alarm 6350 rdc 1.6 20 0 560728 29844 4256 S 0.0 0:10.16 prlsga 6281 rdc 1.5 20 0 1027176 28808 17680 S 0.0 0:00.78 nautilus 6158 rdc 1.5 20 0 1026956 28004 19072 S 0.0 0:00.20 gnome-shell-cal

显示有效的顶部字段(浓缩) –

[centos@CentOS ~]$ top -O PID PPID UID USER RUID RUSER SUID SUSER GID GROUP PGRP TTY TPGID

杀死命令

所述杀死命令用于杀死从通过它的PID命令外壳的方法。在杀死进程时,我们需要指定要发送的信号。该信号让内核知道我们想要如何结束进程。最常用的信号是 –

-

SIGTERM是隐含的,因为内核让进程知道它应该在安全的情况下立即停止。SIGTERM使进程有机会正常退出并执行安全退出操作。

-

SIGHUP大多数守护进程在发送SIGHUP时将重新启动。当对配置文件进行更改时,这通常用于进程。

-

SIGKILL因为SIGTERM相当于要求进程关闭。内核需要一个选项来结束不符合请求的进程。当进程挂起时,SIGKILL选项用于显式关闭进程。

对于关闭所有信号的列表,可以与发送杀了-l选项可以使用-

[root@CentOS]# kill -l 1) SIGHUP 2) SIGINT 3) SIGQUIT 4) SIGILL 5) SIGTRAP 6) SIGABRT 7) SIGBUS 8) SIGFPE 9) SIGKILL 10) SIGUSR1 11) SIGSEGV 12) SIGUSR2 13) SIGPIPE 14) SIGALRM 15) SIGTERM 16) SIGSTKFLT 17) SIGCHLD 18) SIGCONT 19) SIGSTOP 20) SIGTSTP 21) SIGTTIN 22) SIGTTOU 23) SIGURG 24) SIGXCPU 25) SIGXFSZ 26) SIGVTALRM 27) SIGPROF 28) SIGWINCH 29) SIGIO 30) SIGPWR 31) SIGSYS 34) SIGRTMIN 35) SIGRTMIN+1 36) SIGRTMIN+2 37) SIGRTMIN+3 38) SIGRTMIN+4 39) SIGRTMIN+5 40) SIGRTMIN+6 41) SIGRTMIN+7 42) SIGRTMIN+8 43) SIGRTMIN+9 44) SIGRTMIN+10 45) SIGRTMIN+11 46) SIGRTMIN+12 47) SIGRTMIN+13 48) SIGRTMIN+14 49) SIGRTMIN+15 50) SIGRTMAX-14 51) SIGRTMAX-13 52) SIGRTMAX-12 53) SIGRTMAX-11 54) SIGRTMAX-10 55) SIGRTMAX-9 56) SIGRTMAX-8 57) SIGRTMAX-7 58) SIGRTMAX-6 59) SIGRTMAX-5 60) SIGRTMAX-4 61) SIGRTMAX-3 62) SIGRTMAX-2 63) SIGRTMAX-1 64) SIGRTMAX [root@CentOS rdc]#

使用SIGHUP重新启动系统。

[root@CentOS]# pgrep systemd 1 464 500 643 15071 [root@CentOS]# kill -HUP 1 [root@CentOS]# pgrep systemd 1 464 500 643 15196 15197 15198 [root@CentOS]#

pkill将允许管理员通过进程名称发送终止信号。

[root@CentOS]# pgrep ping 19450 [root@CentOS]# pkill -9 ping [root@CentOS]# pgrep ping [root@CentOS]#

killall将杀死所有进程。以 root 身份使用killall 时要小心,因为它会杀死所有用户的所有进程。

[root@CentOS]# killall chrome

免费命令

free是一个非常简单的命令,通常用于快速检查系统的内存。它显示已使用的物理内存和交换内存的总量。

[root@CentOS]# free

total used free shared buff/cache available

Mem: 1879668 526284 699796 10304 653588 1141412

Swap: 3145724 0 3145724

[root@CentOS]#

不错的命令

nice将允许管理员根据 CPU 使用情况设置进程的调度优先级。好处基本上是内核如何为进程或作业安排 CPU 时间片。默认情况下,假定进程被赋予对 CPU 资源的平等访问权限。

首先,让我们使用 top 检查当前正在运行的进程的 niceness。

PID USER PR NI VIRT RES SHR S %CPU %MEM TIME+ COMMAND 28 root 39 19 0 0 0 S 0.0 0.0 0:00.17 khugepaged 690 root 39 19 16808 1396 1164 S 0.0 0.1 0:00.01 alsactl] 9598 rdc 39 19 980596 21904 10284 S 0.0 1.2 0:00.27 tracker-extract 9599 rdc 39 19 469876 9608 6980 S 0.0 0.5 0:00.04 tracker-miner-a 9609 rdc 39 19 636528 13172 8044 S 0.0 0.7 0:00.12 tracker-miner-f 9611 rdc 39 19 469620 8984 6496 S 0.0 0.5 0:00.02 tracker-miner-u 27 root 25 5 0 0 0 S 0.0 0.0 0:00.00 ksmd 637 rtkit 21 1 164648 1276 1068 S 0.0 0.1 0:00.11 rtkit-daemon 1 root 20 0 128096 6712 3964 S 0.3 0.4 0:03.57 systemd 2 root 20 0 0 0 0 S 0.0 0.0 0:00.01 kthreadd 3 root 20 0 0 0 0 S 0.0 0.0 0:00.50 ksoftirqd/0 7 root 20 0 0 0 0 S 0.0 0.0 0:00.00 migration/0 8 root 20 0 0 0 0 S 0.0 0.0 0:00.00 rcu_bh 9 root 20 0 0 0 0 S 0.0 0.0 0:02.07 rcu_sched

我们要关注NI所描绘的NICE列。niceness 范围可以是 -20 到正 19 之间的任何值。-20 表示给定的最高优先级。

nohup nice --20 ping www.google.com &

雷尼斯

renice允许我们更改已经运行的进程的当前优先级。

renice 17 -p 30727

上面的命令会降低我们的ping进程命令的优先级。

Linux 管理员 – 防火墙设置

firewalld是 CentOS 上 iptables 的默认前端控制器。该firewalld前端拥有原的iptables两大优点-

-

使用易于配置和实现的区域抽象链和规则。

-

规则集是动态的,这意味着在更改和/或修改设置时有状态的连接不会中断。

请记住,firewalld是 iptables 的包装器 – 而不是替代品。虽然自定义 iptables 命令可以与firewalld一起使用,但建议使用 firewalld 以免破坏防火墙功能。

首先,让我们确保firewalld已启动并已启用。

[root@CentOS rdc]# systemctl status firewalld

● firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled)

Active: active (running) since Thu 2017-01-26 21:42:05 MST; 3h 46min ago

Docs: man:firewalld(1)

Main PID: 712 (firewalld)

Memory: 34.7M

CGroup: /system.slice/firewalld.service

└─712 /usr/bin/python -Es /usr/sbin/firewalld --nofork --nopid

我们可以看到,firewalld 处于活动状态(在启动时启动)并且当前正在运行。如果不活动或未启动,我们可以使用 –

systemctl start firewalld && systemctl enable firewalld

现在我们已经配置了 firewalld 服务,让我们确保它可以运行。

[root@CentOS]# firewall-cmd --state running [root@CentOS]#

我们可以看到,firewalld 服务功能齐全。

Firewalld 致力于区域的概念。区域通过网络管理器应用于网络接口。我们将在配置网络时讨论这一点。但就目前而言,默认情况下,更改默认区域将更改保留在“默认区域”默认状态的任何网络适配器。

让我们快速浏览一下firewalld开箱即用的每个区域。

| Sr.No. | 区域和描述 |

|---|---|

| 1 |

drop 信任度低。所有传入的连接和数据包都被丢弃,只有传出连接才能通过 statefullness |

| 2 |

block 使用 icmp 消息回复传入连接,让发起方知道请求被禁止 |

| 3 |

public 所有网络都受到限制。但是,可以明确允许选定的传入连接 |

| 4 |

external 为 NAT 配置 firewalld。内部网络保持私有但可访问 |

| 5 |

dmz 只允许某些传入连接。用于 DMZ 隔离系统 |

| 6 |

work 默认情况下,假设系统处于安全的工作环境中,则信任网络上的更多计算机 |

| 7 |

hone 默认情况下,未过滤更多服务。假设系统位于家庭网络上,其中将使用 NFS、SAMBA 和 SSDP 等服务 |

| 8 |

trusted 网络上的所有机器都是可信的。允许大多数传入连接不受限制。这不适用于暴露于 Internet 的接口 |

最常用的区域是:public、drop、work 和 home。

将使用每个公共区域的一些场景是 –

-

public – 这是管理员最常用的区域。它将允许您应用自定义设置并遵守 LAN 上操作的 RFC 规范。

-

drop – 何时使用 drop 的一个很好的例子是在安全会议、公共 WiFi 或直接连接到 Internet 的接口上。drop 假设所有未经请求的请求都是恶意的,包括 ICMP 探测。所以任何状态外的请求都不会收到回复。drop 的缺点是它会在某些需要严格遵守 RFC 的情况下破坏应用程序的功能。

-

工作– 您在一个半安全的公司局域网上。所有交通都可以假设为中等安全。这意味着它不是 WiFi,我们可能有 IDS、IPS 和物理安全或 802.1x。我们也应该熟悉使用局域网的人。

-

家庭– 您在家庭局域网上。您个人对 LAN 上的每个系统和用户负责。您知道 LAN 上的每一台机器,而且没有一台机器受到损害。通常会提供新服务以供受信任的个人之间进行媒体共享,您不需要为安全起见花费额外的时间。

区域和网络接口在一对多级别上工作。一个网络接口一次只能应用一个区域。同时,一个区域可以同时应用于多个接口。

让我们看看哪些区域可用以及当前应用的区域是什么。

[root@CentOS]# firewall-cmd --get-zones work drop internal external trusted home dmz public block

[root@CentOS]# firewall-cmd --get-default-zone public [root@CentOS]#

准备好在 firewalld 中添加一些自定义规则了吗?

首先,让我们看看我们的盒子是什么样子,从外面看端口扫描仪。

bash-3.2# nmap -sS -p 1-1024 -T 5 10.211.55.1 Starting Nmap 7.30 ( https://nmap.org ) at 2017-01-27 23:36 MST Nmap scan report for centos.shared (10.211.55.1) Host is up (0.00046s latency). Not shown: 1023 filtered ports PORT STATE SERVICE 22/tcp open ssh Nmap done: 1 IP address (1 host up) scanned in 3.71 seconds bash-3.2#

让我们允许传入请求到端口 80。

首先,查看默认应用的区域。

[root@CentOs]# firewall-cmd --get-default-zone public [root@CentOS]#

然后,将允许端口 80 的规则设置为当前默认区域。

[root@CentOS]# firewall-cmd --zone=public --add-port = 80/tcp success [root@CentOS]#

现在,让我们在允许端口 80 连接后检查我们的框。

bash-3.2# nmap -sS -p 1-1024 -T 5 10.211.55.1 Starting Nmap 7.30 ( https://nmap.org ) at 2017-01-27 23:42 MST Nmap scan report for centos.shared (10.211.55.1) Host is up (0.00053s latency). Not shown: 1022 filtered ports PORT STATE SERVICE 22/tcp open ssh 80/tcp closed http Nmap done: 1 IP address (1 host up) scanned in 3.67 seconds bash-3.2#

它现在允许未经请求的流量达到 80。

让我们将默认区域设置为丢弃,看看端口扫描会发生什么。

[root@CentOS]# firewall-cmd --set-default-zone=drop success [root@CentOS]# firewall-cmd --get-default-zone drop [root@CentOs]#

现在让我们在更安全的区域中扫描具有网络接口的主机。

bash-3.2# nmap -sS -p 1-1024 -T 5 10.211.55.1 Starting Nmap 7.30 ( https://nmap.org ) at 2017-01-27 23:50 MST Nmap scan report for centos.shared (10.211.55.1) Host is up (0.00094s latency). All 1024 scanned ports on centos.shared (10.211.55.1) are filtered Nmap done: 1 IP address (1 host up) scanned in 12.61 seconds bash-3.2#

现在,一切都是从外部过滤的。

如下所示,主机在drop时甚至不会响应 ICMP ping 请求。

bash-3.2# ping 10.211.55.1 PING 10.211.55.1 (10.211.55.1): 56 data bytes Request timeout for icmp_seq 0 Request timeout for icmp_seq 1 Request timeout for icmp_seq 2

让我们再次将默认区域设置为public。

[root@CentOs]# firewall-cmd --set-default-zone=public success [root@CentOS]# firewall-cmd --get-default-zone public [root@CentOS]#

现在让我们在public 中检查我们当前的过滤规则集。

[root@CentOS]# firewall-cmd --zone=public --list-all public (active) target: default icmp-block-inversion: no interfaces: enp0s5 sources: services: dhcpv6-client ssh ports: 80/tcp protocols: masquerade: no forward-ports: sourceports: icmp-blocks: rich rules: [root@CentOS rdc]#

根据配置,我们的端口 80 过滤规则仅在运行配置的上下文中。这意味着一旦系统重新启动或 firewalld 服务重新启动,我们的规则将被丢弃。

我们很快就会配置一个httpd守护进程,所以让我们的更改持久化 –

[root@CentOS]# firewall-cmd --zone=public --add-port=80/tcp --permanent success [root@CentOS]# systemctl restart firewalld [root@CentOS]#

现在,我们在公共区域中的端口 80 规则在重新启动和服务重新启动后保持不变。

以下是与firewall-cmd一起应用的常用 firewalld 命令。

| Command | 行动 |

|---|---|

| firewall-cmd –get-zones | 列出可以应用于接口的所有区域 |

| firewall-cmd —status | 返回 firewalld 服务的当前状态 |

| firewall-cmd –get-default-zone | 获取当前默认区域 |

| firewall-cmd –set-default-zone=<zone> | 将默认区域设置为当前上下文 |

| firewall-cmd –get-active-zone | 获取应用于接口的上下文中的当前区域 |

| firewall-cmd –zone=<zone> –list-all | 列出提供区域的配置 |

| firewall-cmd –zone=<zone> –addport=<port/transport protocol> | 将端口规则应用于区域过滤器 |

| –permanent | 对区域进行持久更改。标志与修改命令内联使用 |

这些是管理和配置firewalld的基本概念。

在更复杂的网络场景中,在 CentOS 中配置基于主机的防火墙服务可能是一项复杂的任务。在 CentOS中firewalld和 iptables 的高级使用和配置可能需要一整个教程。但是,我们已经介绍了足以完成大多数日常任务的基础知识。

在 CentOS Linux 中配置 PHP

PHP 是当今使用最多的 Web 语言之一。在 CentOS 上安装LAMP堆栈是每个系统管理员都需要执行的事情,很可能是迟早的事。

传统的 LAMP 堆栈由 (L)inux (A)pache (M)ySQL (P)HP 组成。

CentOS 上的LAMP 堆栈包含三个主要组件–

- 网络服务器

- Web 开发平台/语言

- 数据库服务器

注– 术语LAMP 堆栈还可以包括以下技术:PostgreSQL、MariaDB、Perl、Python、Ruby、NGINX Webserver。

在本教程中,我们将坚持使用CentOS GNU Linux的传统LAMP 堆栈:Apache Web 服务器、MySQL 数据库服务器和 PHP。

我们实际上将使用 MariaDB。MySQL 配置文件、数据库和表对 MariaDB 是透明的。MariaDB 现在包含在标准 CentOS 存储库中,而不是 MySQL。这是由于许可和开源合规性的限制,因为 Oracle 已经接管了 MySQL 的开发。

我们需要做的第一件事是安装Apache。

[root@CentOS]# yum install httpd Loaded plugins: fastestmirror, langpacks base | 3.6 kB 00:00:00 extras | 3.4 kB 00:00:00 updates | 3.4 kB 00:00:00 extras/7/x86_64/primary_d | 121 kB 00:00:00 Loading mirror speeds from cached hostfile * base: mirror.sigmanet.com * extras: linux.mirrors.es.net * updates: mirror.eboundhost.com Resolving Dependencies --> Running transaction check ---> Package httpd.x86_64 0:2.4.6-45.el7.centos will be installed --> Processing Dependency: httpd-tools = 2.4.6-45.el7.centos for package: httpd-2.4.6-45.el7.centos.x86_64 --> Processing Dependency: /etc/mime.types for package: httpd-2.4.645.el7.centos.x86_64 --> Running transaction check ---> Package httpd-tools.x86_64 0:2.4.6-45.el7.centos will be installed ---> Package mailcap.noarch 0:2.1.41-2.el7 will be installed --> Finished Dependency Resolution Installed: httpd.x86_64 0:2.4.6-45.el7.centos Dependency Installed: httpd-tools.x86_64 0:2.4.6-45.el7.centos mailcap.noarch 0:2.1.41-2.el7 Complete! [root@CentOS]#

让我们配置httpd服务。

[root@CentOS]# systemctl start httpd && systemctl enable httpd

现在,让我们确保可以通过 firewalld 访问 Web 服务器。

bash-3.2# nmap -sS -p 1-1024 -T 5 -sV 10.211.55.1 Starting Nmap 7.30 ( https://nmap.org ) at 2017-01-28 02:00 MST Nmap scan report for centos.shared (10.211.55.1) Host is up (0.00054s latency). Not shown: 1022 filtered ports PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 6.6.1 (protocol 2.0) 80/tcp open http Apache httpd 2.4.6 ((CentOS)) Service detection performed. Please report any incorrect results at https://nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 10.82 seconds bash-3.2#

正如您通过 nmap 服务探针所看到的,Apache 网络服务器正在侦听和响应 CentOS 主机上的请求。

安装 MySQL 数据库服务器

[root@CentOS rdc]# yum install mariadb-server.x86_64 && yum install mariadb- devel.x86_64 && mariadb.x86_64 && mariadb-libs.x86_64

我们正在为 MariaDB 安装以下存储库包 –

mariadb-server.x86_64

主要的 MariaDB 服务器守护程序包。

mariadb-devel.x86_64

文件需要从与 MySQL/MariaDB 兼容的源代码编译。

mariadb.x86_64

MariaDB 客户端实用程序,用于从命令行管理 MariaDB 服务器。

mariadb-libs.x86_64

使用 MySQL/MariaDB 支持编译的其他应用程序可能需要的 MariaDB 公共库。

现在,让我们启动并启用 MariaDB 服务。

[root@CentOS]# systemctl start mariadb [root@CentOS]# systemctl enable mariadb

注意– 与 Apache 不同,我们不会通过基于主机的防火墙(firewalld)启用与 MariaDB 的连接。使用数据库服务器时,除非特别需要远程套接字访问,否则仅允许本地套接字连接被认为是最佳安全实践。

让我们确保 MariaDB 服务器正在接受连接。

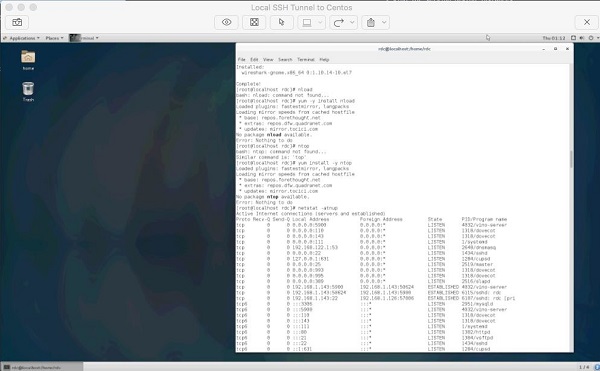

[root@CentOS#] netstat -lnt

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 0.0.0.0:3306 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN

tcp 0 0 192.168.122.1:53 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:631 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN

[root@CentOS rdc]#

正如我们所见,MariaDB 正在侦听端口 3306 tcp。我们将让我们的基于主机的防火墙 (firewalld) 阻止传入连接到端口 3306。

安装和配置 PHP

[root@CentOS#] yum install php.x86_64 && php-common.x86_64 && php-mysql.x86_64 && php-mysqlnd.x86_64 && php-pdo.x86_64 && php-soap.x86_64 && php-xml.x86_64

我建议安装以下 php 包以实现通用兼容性 –

- php-common.x86_64

- php-mysql.x86_64

- php-mysqlnd.x86_64

- php-pdo.x86_64

- php-soap.x86_64

- php-xml.x86_64

[root@CentOS]# yum install -y php-common.x86_64 php-mysql.x86_64 php- mysqlnd.x86_64 php-pdo.x86_64 php-soap.x86_64 php-xml.x86_64

这是我们位于 /var/www/html/ Apache webroot 中的简单 php 文件

[root@CentOS]# cat /var/www/html/index.php

<html>

<head>

<title>PHP Test Page</title>

</head>

<body>

PHP Install

<?php

echo "We are now running PHP on GNU Centos Linux!<br />"

?>

</body>

</html>

[root@CentOS]#

让我们将页面的所属组更改为运行 http 守护程序的系统用户。

[root@CentOS]# chgrp httpd /var/www/html/index.php && chmod g+rx /var/www/html/index.php ---

当通过 ncat 手动请求时。

bash-3.2# ncat 10.211.55.1 80

GET / index.php

HTTP/1.1 200 OK

Date: Sat, 28 Jan 2017 12:06:02 GMT

Server: Apache/2.4.6 (CentOS) PHP/5.4.16

X-Powered-By: PHP/5.4.16

Content-Length: 137

Connection: close

Content-Type: text/html; charset=UTF-8

<html>

<head>

<title>PHP Test Page</title>

</head>

<body>

PHP Install

We are now running PHP on GNU Centos Linux!<br />

</body>

</html>

bash-3.2#

PHP 和 LAMP 是非常流行的网络编程技术。作为 CentOS 管理员,LAMP 的安装和配置肯定会出现在您的需求列表中。易于使用的 CentOS 软件包在从源代码编译 Apache、MySQL 和 PHP 方面花费了大量工作。

使用 CentOS Linux 设置 Python

Python 是一种广泛使用的解释性语言,它为 Linux(和其他操作系统)上的脚本应用程序编码领域带来了专业性。Perl 曾经是行业标准,而 Python 在许多方面都超越了 Perl。

Python 与 Perl 的一些优势是 –

-

精细化快速推进

-

语言标准的库

-

在语言定义中考虑了代码的可读性

-

从 GUI 支持到 Web 开发的许多专业框架

Python 可以做 Perl 可以做的任何事情,而且在很多情况下可以做得更好。尽管 Perl 仍然在 Linux 管理员的工具箱中占有一席之地,但学习 Python 作为技能集是一个不错的选择。

Python 的最大缺点有时与其优势有关。在历史上,Python 最初是为了教授编程而设计的。有时,其“易于阅读”和“以正确的方式做事”的核心基础在编写简单代码时可能会导致不必要的复杂性。此外,它的标准库在从 2.X 版过渡到 3.X 版时也出现了问题。

Python 脚本实际上用于 CentOS 的核心,用于对操作系统功能至关重要的功能。因此,将我们的开发 Python 环境与 CentOS 的核心 Python 环境隔离是很重要的。

对于初学者来说,目前有两种版本的Python:Python的2.X和Python的3.X。

这两个阶段仍在积极生产中,尽管版本 2.X 正在迅速接近折旧(并且已经持续了几年)。之所以有两个活跃版本的 Python,基本上是为了修复 2.X 版本的缺点。这需要以无法支持某些 2.X 版脚本的方式重做 3.X 版的某些核心功能。

基本上,克服这种转变的最佳方法是:针对 3.X 进行开发并跟上最新的 2.X 版本的遗留脚本。目前,CentOS 7.X 依赖于 2.X 版的半最新版本。

在撰写本文时,Python 的最新版本是:3.4.6和2.7.13。

不要让这混淆或得出 Python 的任何结论。设置 Python 环境非常简单。使用 Python 框架和库,这项任务实际上很容易完成。

在设置我们的 Python 环境之前,我们需要一个健全的环境。首先,让我们确保我们的 CentOS 安装已完全更新并安装一些构建实用程序。

步骤 1 – 更新 CentOS。

[root@CentOS]# yum -y update

步骤 2 – 安装构建实用程序。

[root@CentOS]# yum -y groupinstall "development tools"

第 3 步– 安装一些需要的软件包。

[root@CentOS]# yum install -y zlib-dev openssl-devel sqlite-devel bip2-devel

现在我们需要从源代码安装当前的 Python 2.X 和 3.X。

- 下载压缩档案

- 提取文件

- 编译源代码

让我们首先在/usr/src/ 中为每个 Python 安装创建一个构建目录

[root@CentOS]# mkdir -p /usr/src/pythonSource

现在让我们为每个下载源 tarball –

[root@CentOS]# wget https://www.python.org/ftp/python/2.7.13/Python-2.7.13.tar.xz [root@CentOS]# wget https://www.python.org/ftp/python/3.6.0/Python-3.6.0.tar.xz

现在我们需要从存档中提取每个。

步骤 1 – 安装 xz-libs 并解压缩 tarball。

[root@CentOS]# yum install xz-libs [root@CentOS python3]# xz -d ./*.xz [root@CentOS python3]# ls Python-2.7.13.tar Python-3.6.0.tar [root@CentOS python3]#

步骤 2 – 从其 tarball 中解压缩每个安装程序。

[root@CentOS]# tar -xvf ./Python-2.7.13.tar [root@CentOS]# tar -xvf ./Python-3.6.0.tar

步骤 3 – 进入每个目录并运行配置脚本。

[root@CentOS]# ./configure --prefix=/usr/local root@CentOS]# make altinstall

注意– 请务必使用altinstall而不是安装。这将使 CentOS 和 Python 的开发版本分开。否则,您可能会破坏 CentOS 的功能。

您现在将看到编译过程开始。喝杯咖啡,休息 15 分钟直到完成。由于我们安装了 Python 所需的所有依赖项,因此编译过程应该不会出错。

让我们确保我们安装了最新的 2.X 版本的 Python。

[root@CentOS Python-2.7.13]# /usr/local/bin/python2.7 -V Python 2.7.13 [root@CentOS Python-2.7.13]#

注意– 您需要为指向我们的 Python 2.X 开发环境的 shebang 行添加前缀。

[root@CentOS Python-2.7.13]# cat ver.py #!/usr/local/bin/python2.7 import sys print(sys.version)

[root@CentOS Python-2.7.13]# ./ver.py 2.7.13 (default, Jan 29 2017, 02:24:08) [GCC 4.8.5 20150623 (Red Hat 4.8.5-11)]

就像那样,我们为 2.X 和 3.X 版本安装了单独的 Python。从这里开始,我们可以使用 each 和pip和virtualenv等实用程序来进一步减轻管理 Python 环境和安装包的负担。

在 CentOS Linux 上配置 Ruby

Ruby 是一种非常适合 Web 开发和 Linux 管理的语言。Ruby 提供了之前讨论的所有语言中的许多优点:PHP、Python 和 Perl。

要安装 Ruby,最好通过rbenv引导,它允许管理员轻松安装和管理 Ruby 环境。

安装 Ruby 的另一种方法是使用 Ruby 的标准 CentOS 软件包。建议使用rbenv方法及其所有优点。CentOS 软件包对于不熟悉 Ruby 的人来说会更容易。

首先,让我们为 rbenv 安装程序获取一些所需的依赖项。

- git-core

- zlib

- zlib-devel

- gcc-c++

- 修补

- 阅读线

- 阅读线开发

- libyaml-devel

- libffi-devel

- openssl-devel

- 制作

- bzzip2

- 自动配置

- 汽车制造商

- 库工具

- 野牛

- 卷曲

- sqlite-devel

根据安装 CentOS 时选择的选项和角色,这些软件包中的大多数可能已经安装。最好安装我们不确定的所有内容,因为这可以减少安装需要依赖项的软件包时的麻烦。

[root@CentOS]# yum -y install git-core zlib zlib-devel gcc-c++ patch readline readline-devel libyaml-devel libffi-devel openssl-devel make bzip2 autoconf automake libtool bison curl sqlite-devel

方法 1:rbenv 用于动态 Ruby 开发环境

现在作为将使用Ruby的用户–

[rdc@CentOS ~]$ git clone https://github.com/rbenv/rbenv.git [rdc@CentOS ~]$ https://github.com/rbenv/ruby-build.git

ruby-build 将为rbenv提供安装功能–

注意– 我们需要在运行install.sh之前切换到 root 或管理用户

[rdc@CentOS ruby-build]$ cd ~/ruby-build [rdc@CentOS ruby-build]# ./install.sh

让我们为 rbenv 设置我们的 shell,并确保我们已经安装了正确的选项。

[rdc@CentOS ~]$ source ~/rbenv/rbenv.d/exec/gem-rehash.bash [rdc@CentOS ruby-build]$ ~/rbenv/bin/rbenv rbenv 1.1.0-2-g4f8925a Usage: rbenv <command> [<args>]

一些有用的 rbenv 命令是 –

| Commands | 行动 |

|---|---|

| local | 设置或显示本地应用程序特定的 Ruby 版本 |

| global | 设置或显示全局 Ruby 版本 |

| shell | 设置或显示特定于 shell 的 Ruby 版本 |

| install | 使用 ruby-build 安装 Ruby 版本 |

| uninstall | 卸载特定的 Ruby 版本 |

| rehash | Rehashes rbenv shims(在安装可执行文件后运行它) |

| version | 显示当前的 Ruby 版本及其来源 |

| versions | 列出 rbenv 可用的所有 Ruby 版本 |

| which | 显示可执行文件的完整路径 |

| whence | 列出包含给定可执行文件的所有 Ruby 版本 |

现在让我们安装 Ruby –

[rdc@CentOS bin]$ ~/rbenv/bin/rbenv install -v 2.2.1

编译完成后 –

[rdc@CentOS ~]$ ./ruby -v ruby 2.2.1p85 (2015-02-26 revision 49769) [x86_64-linux] [rdc@CentOS ~]$

我们现在有一个工作 Ruby 环境,其中包含 Ruby 2.X 分支的更新和工作版本。

方法 2:从 CentOS 软件包安装 Ruby

这是最简单的方法。但是,它可能会受到 CentOS 打包的版本和 gem 的限制。对于严肃的开发工作,强烈建议使用rbenv方法来安装 Ruby。

安装 Ruby、所需的开发包和一些常见的 gem。

[root@CentOS rdc]# yum install -y ruby.x86_64 ruby-devel.x86_64 ruby- libs.x86_64 ruby-gem-json.x86_64 rubygem-rake.noarch

不幸的是,我们留下了有些过时的 Ruby 版本。

[root@CentOS rdc]# ruby -v ruby 2.0.0p648 (2015-12-16) [x86_64-linux] [root@CentOS rdc]#

Linux 管理员 – 为 CentOS Linux 设置 Perl

Perl已经存在很长时间了。它最初被设计为一种用于解析文本文件的报告语言。随着越来越流行,Perl 添加了模块支持或 CPAN、套接字、线程和其他功能强大的脚本语言所需的功能。

Perl 相对于 PHP、Python 或 Ruby 的最大优势是:它以最小的麻烦完成任务。Perl 的这种哲学并不总是意味着它以正确的方式完成工作。但是,对于 Linux 上的管理任务,Perl 被认为是脚本语言的首选。

Perl 相对于 Python 或 Ruby 的一些优势是 –

-

强大的文本处理

-

Perl 使编写脚本变得又快又脏(通常 Perl 脚本比 Python 或 Ruby 中的等价脚本要短几十行)

-

Perl 可以做任何事情(几乎)

Perl 的一些缺点是 –

-

语法可能令人困惑

-

Perl 中的编码风格可能是独一无二的,并且会使协作陷入困境

-

Perl 并不是真正的面向对象

-

通常,在使用 Perl 时,没有太多考虑标准化和最佳实践。

在决定使用 Perl、Python 还是 PHP 时;应该问以下问题 –

- 此应用程序是否需要版本控制?

- 其他人是否需要修改代码?

- 其他人是否需要使用此应用程序?

- 此应用程序是否会在另一台机器或 CPU 架构上使用?

如果以上所有问题的答案都是“否”,Perl 是一个不错的选择,并且可能会在最终结果方面加快速度。

提到这一点,让我们配置 CentOS 服务器以使用最新版本的 Perl。

在安装 Perl 之前,我们需要了解对 Perl 的支持。正式地,Perl 仅作为最后两个稳定版本得到支持。所以,我们要确保我们的开发环境与 CentOS 版本隔离。

隔离的原因是:如果有人向 CentOS 社区发布 Perl 工具,它很可能会被修改为在 CentOS 附带的 Perl 上工作。但是,我们也希望为开发目的安装最新版本。与 Python 一样,CentOS 提供的 Perl 专注于可靠性而不是前沿。

让我们在 CentOS 7 上检查我们当前的 Perl 版本。

[root@CentOS]# perl -v This is perl 5, version 16, subversion 3 (v5.16.3) built for x86_64-linux-thread-multi

我们目前正在运行 Perl 5.16.3。撰写本文时的最新版本是:perl-5.24.0

我们肯定希望升级我们的版本,以便能够在我们的代码中使用最新的 Perl 模块。幸运的是,有一个很好的工具可以维护 Perl 环境并保持我们的 CentOS 版本的 Perl 隔离。它被称为perlbrew。

让我们安装 Perl Brew。

[root@CentOS]# curl -L https://install.perlbrew.pl | bash

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 170 100 170 0 0 396 0 --:--:-- --:--:-- --:--:-- 397

100 1247 100 1247 0 0 1929 0 --:--:-- --:--:-- --:--:-- 1929

现在我们已经安装了 Perl Brew,让我们为最新版本的 Perl 创建一个环境。

首先,我们需要当前安装的 Perl 版本来引导 perlbrew 安装。因此,让我们从 CentOS 存储库中获取一些所需的 Perl 模块。

注意– 当可用时,我们总是希望在 CentOS Perl 安装中使用 CentOS Perl 模块而不是 CPAN。

步骤 1 – 安装 CentOS Perl Make::Maker 模块。

[root@CentOS]# yum -y install perl-ExtUtils-MakeMaker.noarch

第 2 步– 安装最新版本的 perl。

[root@CentOS build]# source ~/perl5/perlbrew/etc/bashrc [root@CentOS build]# perlbrew install -n -j4 --threads perl-5.24.1

我们为 Perl 安装选择的选项是 –

-

n – 没有测试

-

j4 – 为安装例程并行执行 4 个线程(我们使用的是四核 CPU)

-

线程– 启用对 Perl 的线程支持

安装成功后,让我们切换到最新的 Perl 环境。

[root@CentOS]# ~/perl5/perlbrew/bin/perlbrew use perl-5.24.1 A sub-shell is launched with perl-5.24.1 as the activated perl. Run 'exit' to finish it. [root@CentOS]# perl -v This is perl 5, version 24, subversion 1 (v5.24.1) built for x86_64-linuxthread-multi (with 1 registered patch, see perl -V for more detail) Copyright 1987-2017, Larry Wall Perl may be copied only under the terms of either the Artistic License or the GNU General Public License, which may be found in the Perl 5 source kit. Complete documentation for Perl, including FAQ lists, should be found on this system using "man perl" or "perldoc perl". If you have access to the Internet, point your browser at http://www.perl.org/, the Perl Home Page. [root@CentOS]#

在我们的 perlbrew 环境的上下文中运行的简单 perl 脚本打印 perl 版本 –

[root@CentOS]# cat ./ver.pl #!/usr/bin/perl print $^V . "\n";

[root@CentOS]# perl ./ver.pl v5.24.1 [root@CentOS]#

安装 perl 后,我们可以使用 perl brew 的 cpanm 加载 cpan 模块 –

[root@CentOS]# perl-brew install-cpanm

现在让我们使用cpanm安装程序在 perl brew 中使用我们当前的 Perl 版本 5.24.1 制作 LWP 模块。

步骤 1 – 切换到我们当前 Perl 版本的上下文。

[root@CentOS ~]# ~/perl5/perlbrew/bin/perlbrew use perl-5.24.1

使用 perl-5.24.1 作为激活的 perl 启动子 shell。运行“退出”以完成它。

[root@CentOS ~]#

步骤 2 – 安装 LWP 用户代理 Perl 模块。

[root@CentOS ~]# ~/perl5/perlbrew/bin/cpanm -i LWP::UserAgent

第 3 步– 现在让我们使用新的 CPAN 模块测试我们的 Perl 环境。

[root@CentOS ~]# cat ./get_header.pl

#!/usr/bin/perl

use LWP;

my $browser = LWP::UserAgent->new();

my $response = $browser->get("http://www.slcc.edu/");

unless(!$response->is_success) {

print $response->header("Server");

}

[root@CentOS ~]# perl ./get_header.pl

Microsoft-IIS/8.5 [root@CentOS ~]#

你有它!Perl Brew 使隔离 perl 环境变得轻而易举,随着 Perl 的发展,可以将其视为最佳实践。

安装和配置 Open LDAP

LDAP 称为轻量级目录访问协议,是一种用于访问企业内从目录中得知的 X.500 服务容器的协议。熟悉 Windows Server 管理的人可以认为 LDAP 在本质上与 Active Directory 非常相似。它甚至是将 Windows 工作站交织到 OpenLDAP CentOS 企业中的广泛使用的概念。另一方面,CentOS Linux 工作站可以共享资源并参与 Windows 域中的基本功能。

在 CentOS 上部署 LDAP 作为目录服务器代理、目录系统代理或 DSA(这些首字母缩写词都是一个且相同)类似于使用带有 NDS 的目录树结构的旧 Novell Netware 安装。

LDAP 简史

LDAP 基本上是作为一种访问具有企业资源的 X.500 目录的有效方式而创建的。X.500 和 LDAP 具有相同的特征并且非常相似,以至于 LDAP 客户端可以通过一些帮助程序访问 X.500 目录。而 LDAP 也有自己的名为slapd的目录服务器。LDAP和DAP之间的主要区别在于,轻量级版本旨在通过 TCP 进行操作。

而DAP使用完整的 OSI 模型。随着 Internet、TCP/IP 和以太网在当今网络中的出现,在特定传统计算模型之外使用 DAP 和本机 X.500 企业目录的目录服务植入很少见。

CentOS Linux 的 openldap 使用的主要组件是 –

| openldap | LDAP 支持库 |

|---|---|

| openldap-server | LDAP 服务器 |

| openldap-clients | LDAP 客户端实用程序 |

| openldap-devel | OpenLDAP 的开发库 |

| compay-openldap | OpenLDAP 共享库 |

| slapd | OpenLDAP 的目录服务器守护进程 |

| slurpd | 用于跨企业域的 LDAP 复制 |

注意– 命名您的企业时,最佳做法是使用.local TLD。在隔离在线和内部域基础结构时,使用.net或.com可能会导致困难。想象一下在内部使用acme.com进行外部和内部运营的公司的额外工作。因此,拥有名为acme.com或acme.net 的Internet 资源可能是明智之举。然后,本地网络企业资源被描述为acme.local。这将需要配置 DNS 记录,但将付出简单、雄辩和安全的代价。

在 CentOS 上安装 Open LDAP

从YUM安装 openldap、openldap-servers、openldap-clients 和 migrationstools 。

[root@localhost]# yum -y install openldap openldap-servers openldap-clients migration tools Loaded plugins: fastestmirror, langpacks updates | 3.4 kB 00:00:00 updates/7/x86_64/primary_db | 2.2 MB 00:00:05 Determining fastest mirrors (1/2): extras/7/x86_64/primary_db | 121 kB 00:00:01 (2/2): base/7/x86_64/primary_db | 5.6 MB 00:00:16 Package openldap-2.4.40-13.el7.x86_64 already installed and latest version Resolving Dependencies --> Running transaction check ---> Package openldap-clients.x86_64 0:2.4.40-13.el7 will be installed ---> Package openldap-servers.x86_64 0:2.4.40-13.el7 will be installed --> Finished Dependency Resolution base/7/x86_64/group_gz | 155 kB 00:00:00 Dependencies Resolved =============================================================================== =============================================================================== Package Arch Version Repository Size =============================================================================== =============================================================================== Installing: openldap-clients x86_64 2.4.40-13.el7 base 188 k openldap-servers x86_64 2.4.40-13.el7 base 2.1 M Transaction Summary =============================================================================== =============================================================================== Install 2 Packages Total download size: 2.3 M Installed size: 5.3 M Downloading packages: Installed: openldap-clients.x86_64 0:2.4.40-13.el7 openldap-servers.x86_64 0:2.4.40-13.el7 Complete! [root@localhost]#

现在,让我们启动并启用slapd服务 –

[root@centos]# systemctl start slapd [root@centos]# systemctl enable slapd

此时,让我们确保在/etc/openldap 中有我们的openldap结构。

root@localhost]# ls /etc/openldap/ certs check_password.conf ldap.conf schema slapd.d [root@localhost]#

然后确保我们的 slapd 服务正在运行。

root@centos]# netstat -antup | grep slapd tcp 0 0 0.0.0.0:389 0.0.0.0:* LISTEN 1641/slapd tcp6 0 0 :::389 :::* LISTEN 1641/slapd [root@centos]#

接下来,让我们配置我们的Open LDAP安装。

确保我们的系统ldap用户已经创建。

[root@localhost]# id ldap uid=55(ldap) gid=55(ldap) groups=55(ldap) [root@localhost]#

生成我们的 LDAP 凭据。

[root@localhost]# slappasswd

New password:

Re-enter new password:

{SSHA}20RSyjVv6S6r43DFPeJgASDLlLoSU8g.a10

[root@localhost]#

我们需要保存 slappasswd 的输出。

配置开放 LDAP

步骤 1 – 为域配置 LDAP 并添加管理用户。

首先,我们要设置我们的 openLDAP 环境。以下是与ldapmodify命令一起使用的模板。

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=vmnet,dc=local

dn: olcDatabase = {2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=ldapadm,dc=vmnet,dc=local

dn: olcDatabase = {2}hdb,cn=config

changetype: modify

replace: olcRootPW

olcRootPW: <output from slap

使用 ldapmodify 命令更改:/etc/openldap/slapd.d/cn=config/olcDatabase = {1}monitor.ldif。

[root@localhost]# ldapmodify -Y EXTERNAL -H ldapi:/// -f /home/rdc/Documents/db.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber = 0+uidNumber = 0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase = {2}hdb,cn=config"

modifying entry "olcDatabase = {2}hdb,cn=config"

modifying entry "olcDatabase = {2}hdb,cn=config"

[root@localhost cn=config]#

让我们检查修改后的 LDAP 配置。

root@linux1 ~]# vi /etc/openldap/slapd.d/cn=config/olcDatabase={2}hdb.ldif

[root@centos]# cat /etc/openldap/slapd.d/cn\=config/olcDatabase\=\{2\}hdb.ldif

# AUTO-GENERATED FILE - DO NOT EDIT!! Use ldapmodify.

# CRC32 a163f14c

dn: olcDatabase = {2}hdb

objectClass: olcDatabaseConfig

objectClass: olcHdbConfig

olcDatabase: {2}hdb

olcDbDirectory: /var/lib/ldap

olcDbIndex: objectClass eq,pres

olcDbIndex: ou,cn,mail,surname,givenname eq,pres,sub

structuralObjectClass: olcHdbConfig

entryUUID: 1bd9aa2a-8516-1036-934b-f7eac1189139

creatorsName: cn=config

createTimestamp: 20170212022422Z

olcSuffix: dc=vmnet,dc=local

olcRootDN: cn=ldapadm,dc=vmnet,dc=local

olcRootPW:: e1NTSEF1bUVyb1VzZTRjc2dkYVdGaDY0T0k =

entryCSN: 20170215204423.726622Z#000000#000#000000

modifiersName: gidNumber = 0+uidNumber = 0,cn=peercred,cn=external,cn=auth

modifyTimestamp: 20170215204423Z

[root@centos]#

如您所见,我们的 LDAP 企业修改成功。

接下来,我们要为 OpenLDAP 创建一个自签名 ssl 证书。这将确保企业服务器和客户端之间的通信安全。

步骤 2 – 为 OpenLDAP 创建自签名证书。

我们将使用openssl创建自签名 ssl 证书。转到下一章,使用 openssl 创建 LDAP SSL 证书,了解如何保护与 OpenLDAP 的通信。然后当配置 ssl 证书时,我们将完成我们的 OpenLDAP 企业配置。

步骤 3 – 配置 OpenLDAP 以使用带证书的安全通信。

使用以下信息在vim 中创建一个certs.ldif文件–

dn: cn=config changetype: modify replace: olcTLSCertificateFile olcTLSCertificateFile: /etc/openldap/certs/yourGeneratedCertFile.pem dn: cn=config changetype: modify replace: olcTLSCertificateKeyFile olcTLSCertificateKeyFile: /etc/openldap/certs/youGeneratedKeyFile.pem

接下来,再次使用ldapmodify命令将更改合并到 OpenLDAP 配置中。

[root@centos rdc]# ldapmodify -Y EXTERNAL -H ldapi:/// -f certs.ldif SASL/EXTERNAL authentication started SASL username: gidNumber = 0+uidNumber = 0,cn=peercred,cn=external,cn=auth SASL SSF: 0 modifying entry "cn=config" [root@centos]#

最后,让我们测试一下我们的 OpenLADP 配置。

[root@centos]# slaptest -u config file testing succeeded [root@centos]#

步骤 4 – 设置 slapd 数据库。

cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG && chown ldap:ldap /var/lib/ldap/*

更新 OpenLDAP 架构。

添加余弦和 nis LDAP 模式。

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

最后,创建企业模式并将其添加到当前的 OpenLDAP 配置中。

以下是一个名为 vmnet 的域。本地使用名为ldapadm的 LDAP 管理员。

dn: dc=vmnet,dc=local dc: vmnet objectClass: top objectClass: domain dn: cn=ldapadm ,dc=vmnet,dc=local objectClass: organizationalRole cn: ldapadm description: LDAP Manager dn: ou = People,dc=vmnet,dc=local objectClass: organizationalUnit ou: People dn: ou = Group,dc=vmnet,dc=local objectClass: organizationalUnit ou: Group

最后,将其导入到当前的 OpenLDAP 模式中。

[root@centos]# ldapadd -x -W -D "cn=ldapadm,dc=vmnet,dc=local" -f ./base.ldif Enter LDAP Password: adding new entry "dc=vmnet,dc=local" adding new entry "cn=ldapadm ,dc=vmnet,dc=local" adding new entry "ou=People,dc=vmnet,dc=local" adding new entry "ou=Group,dc=vmnet,dc=local" [root@centos]#

步骤 5 – 设置 OpenLDAP 企业用户。

打开vim或您喜欢的文本编辑器并复制以下格式。这是为“vmnet.local”LDAP 域上名为“entacct”的用户设置的。

dn: uid=entacct,ou=People,dc=vmnet,dc=local

objectClass: top

objectClass: account

objectClass: posixAccount

objectClass: shadowAccount

cn: entacct

uid: entacct

uidNumber: 9999

gidNumber: 100

homeDirectory: /home/enyacct

loginShell: /bin/bash

gecos: Enterprise User Account 001

userPassword: {crypt}x

shadowLastChange: 17058

shadowMin: 0

shadowMax: 99999

shadowWarning: 7

现在将保存的上述文件导入 OpenLdap 架构。

[root@centos]# ldapadd -x -W -D "cn=ldapadm,dc=vmnet,dc=local" -f entuser.ldif 输入 LDAP 密码: 添加新条目“uid=entacct,ou=People,dc=vmnet,dc=local” [root@centos]#

在用户可以访问 LDAP Enterprise 之前,我们需要按如下方式分配密码 –

ldappasswd -s password123 -W -D "cn=ldapadm,dc=entacct,dc=local" -x "uid=entacct ,ou=People,dc=vmnet,dc=local"

-s指定用户的密码

-x是应用密码更新的用户名

-D是针对 LDAP 架构进行身份验证的 *专有名称”。

最后,在登录企业帐户之前,让我们检查一下我们的OpenLDAP条目。

[root@centos rdc]# ldapsearch -x cn=entacct -b dc=vmnet,dc=local # extended LDIF # # LDAPv3 # base <dc=vmnet,dc=local> with scope subtree # filter: cn=entacct # requesting: ALL # # entacct, People, vmnet.local dn: uid=entacct,ou=People,dc=vmnet,dc=local objectClass: top objectClass: account objectClass: posixAccount objectClass: shadowAccount cn: entacct uid: entacct uidNumber: 9999 gidNumber: 100 homeDirectory: /home/enyacct loginShell: /bin/bash gecos: Enterprise User Account 001 userPassword:: e2NyeXB0fXg= shadowLastChange: 17058 shadowMin: 0 shadowMax: 99999 shadowWarning: 7

将/etc/passwd和/etc/groups 之类的内容转换为 OpenLDAP 身份验证需要使用迁移工具。这些都包含在迁移工具包中。然后,安装到/usr/share/migrationtools。

[root@centos openldap-servers]# ls -l /usr/share/migrationtools/ total 128 -rwxr-xr-x. 1 root root 2652 Jun 9 2014 migrate_aliases.pl -rwxr-xr-x. 1 root root 2950 Jun 9 2014 migrate_all_netinfo_offline.sh -rwxr-xr-x. 1 root root 2946 Jun 9 2014 migrate_all_netinfo_online.sh -rwxr-xr-x. 1 root root 3011 Jun 9 2014 migrate_all_nis_offline.sh -rwxr-xr-x. 1 root root 3006 Jun 9 2014 migrate_all_nis_online.sh -rwxr-xr-x. 1 root root 3164 Jun 9 2014 migrate_all_nisplus_offline.sh -rwxr-xr-x. 1 root root 3146 Jun 9 2014 migrate_all_nisplus_online.sh -rwxr-xr-x. 1 root root 5267 Jun 9 2014 migrate_all_offline.sh -rwxr-xr-x. 1 root root 7468 Jun 9 2014 migrate_all_online.sh -rwxr-xr-x. 1 root root 3278 Jun 9 2014 migrate_automount.pl -rwxr-xr-x. 1 root root 2608 Jun 9 2014 migrate_base.pl

步骤 6 – 最后,我们需要允许访问 slapd 服务,以便它可以为请求提供服务。

firewall-cmd --permanent --add-service=ldap firewall-cmd --reload

配置 LDAP 客户端访问

配置 LDAP 客户端访问需要客户端上有以下包:openldap、open-ldap 客户端和 nss_ldap。

为客户端系统配置 LDAP 身份验证要容易一些。

步骤 1 – 安装依赖包 –

# yum install -y openldap-clients nss-pam-ldapd

步骤 2 – 使用authconfig配置 LDAP 身份验证。

authconfig --enableldap --enableldapauth --ldapserver=10.25.0.1 -- ldapbasedn="dc=vmnet,dc=local" --enablemkhomedir --update

步骤 3 – 重新启动 nslcd 服务。

systemctl restart nslcd

Linux 管理员 – 创建 SSL 证书

TLS 和 SSL 背景

TLS 是套接字层安全的新标准,继 SSL 之后。TLS 提供了更好的加密标准以及其他推进 SSL 的安全性和协议包装器功能。通常,术语 TLS 和 SSL 可以互换使用。然而,作为一名专业的 CentOS 管理员,重要的是要注意区分每一个的差异和历史。

SSL升级到 3.0 版。SSL 是作为 Netscape 的行业标准开发和推广的。Netscape 被 AOL(90 年代流行的 ISP,也称为美国在线)收购后,AOL 从未真正推动对 SSL 的安全改进所需的更改。

在 3.1 版中,SSL技术进入开放系统标准并更改为TLS。由于SSL 的版权仍归 AOL 所有,因此创造了一个新术语 – TLS – 传输层安全性。因此,重要的是要承认TLS实际上与SSL不同。特别是,由于较旧的SSL技术存在已知的安全问题,有些技术今天被认为已经过时。

注意– 本教程在谈到 3.1 及更高版本的技术时将使用术语TLS。然后SSL进行评论时,特定于SSL技术的3.0及以下。

SSL 与 TLS 版本控制

下表显示了 TLS 和 SSL 版本控制如何相互关联。我听到一些人谈到SSL 3.2 版。但是,他们可能从阅读博客中获得了术语。作为专业的管理员,我们总是希望使用标准术语。因此,虽然说SSL应该是对过去技术的参考。简单的事情可以让 CentOS 求职者看起来像一个经验丰富的 CS 专业。

| TLS | 安全证书 |

|---|---|

| – | 3.0 |

| 1.0 | 3.1 |

| 1.1 | 3.2 |

| 1.2 | 3.3 |

TLS执行对当今 Internet 用户很重要的两个主要功能:一,它验证一方是谁,称为身份验证。第二,它在传输层为缺乏此本机功能的上层协议(ftp、http、电子邮件协议等)提供端到端加密。

首先,验证一方是谁,并且作为端到端加密对安全性很重要。如果消费者与未经授权的网站建立了加密连接,则财务数据仍然存在风险。这是每个网络钓鱼站点都不会拥有的:正确签名的 TLS 证书,用于验证网站运营商是他们声称来自受信任 CA 的人。

只有两种方法可以避免没有正确签名的证书:诱使用户信任 Web 浏览器以获得自签名证书,或者希望用户不精通技术并且不知道受信任证书的重要性权威(或 CA)。

在本教程中,我们将使用所谓的自签名证书。这意味着,如果没有在访问该网站的每个 Web 浏览器中明确授予此证书的受信任状态,则会显示错误,阻止用户访问该网站。然后,它会让用户在访问带有自签名证书的站点之前跳过一些操作。请记住,为了安全起见,这是一件好事。

安装和配置 openssl

openssl是 TLS 开源实现的标准。openssl用于 Linux、BSD 发行版、OS X 等系统,甚至支持 Windows。

openssl 很重要,因为它提供了传输层安全性,并为开发人员抽象了身份验证和端到端加密的详细编程。这就是为什么几乎每个使用 TLS 的开源应用程序都使用 openssl。它也默认安装在每个现代版本的 Linux 上。

默认情况下,openssl应该至少从版本 5 开始安装在 CentOS 上。为了保证,让我们尝试通过 YUM安装openssl。只需运行安装,因为 YUM 足够智能,可以让我们知道是否已经安装了软件包。如果我们出于兼容性原因运行旧版本的 CentOS,执行yum -y install将确保针对半最近的 heart-bleed 漏洞更新 openssl。

运行安装程序时,发现openssl实际上有更新。

[root@centos]# yum -y install openssl Resolving Dependencies --> Running transaction check ---> Package openssl.x86_64 1:1.0.1e-60.el7 will be updated ---> Package openssl.x86_64 1:1.0.1e-60.el7_3.1 will be an update --> Processing Dependency: openssl-libs(x86-64) = 1:1.0.1e-60.el7_3.1 for package: 1:openssl-1.0.1e-60.el7_3.1.x86_64 --> Running transaction check ---> Package openssl-libs.x86_64 1:1.0.1e-60.el7 will be updated ---> Package openssl-libs.x86_64 1:1.0.1e-60.el7_3.1 will be an update --> Finished Dependency Resolution Dependencies Resolved =============================================================================== =============================================================================== Package Arch Version Repository Size =============================================================================== =============================================================================== Updating: openssl x86_64 1:1.0.1e-60.el7_3.1 updates 713 k Updating for dependencies:

为 OpenLDAP 创建自签名证书

这是一种为我们之前的OpenLDAP安装创建自签名的方法。

创建自签名 OpenLDAP 证书。

openssl req -new -x509 -nodes -out /etc/openldap/certs/myldaplocal.pem -keyout /etc/openldap/certs/myldaplocal.pem -days 365 [root@centos]# openssl req -new -x509 -nodes -out /etc/openldap/certs/vmnet.pem -keyout /etc/openldap/certs/vmnet.pem -days 365 Generating a 2048 bit RSA private key .............................................+++ ................................................+++ writing new private key to '/etc/openldap/certs/vmnet.pem' ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [XX]:US State or Province Name (full name) []:Califonia Locality Name (eg, city) [Default City]:LA Organization Name (eg, company) [Default Company Ltd]:vmnet Organizational Unit Name (eg, section) []: Common Name (eg, your name or your server's hostname) []:centos Email Address []:[email protected] [root@centos]#

现在我们的 OpenLDAP 证书应该放在/etc/openldap/certs/

[root@centos]# ls /etc/openldap/certs/*.pem /etc/openldap/certs/vmnetcert.pem /etc/openldap/certs/vmnetkey.pem [root@centos]#

如您所见,我们在/etc/openldap/certs/目录中安装了证书和密钥。最后,我们需要更改每个权限,因为它们当前由 root 用户拥有。

[root@centos]# chown -R ldap:ldap /etc/openldap/certs/*.pem [root@centos]# ls -ld /etc/openldap/certs/*.pem -rw-r--r--. 1 ldap ldap 1395 Feb 20 10:00 /etc/openldap/certs/vmnetcert.pem -rw-r--r--. 1 ldap ldap 1704 Feb 20 10:00 /etc/openldap/certs/vmnetkey.pem [root@centos]#

为 Apache Web 服务器创建自签名证书

在本教程中,我们假设已经安装了 Apache。我们确实在另一个教程(配置 CentOS 防火墙)中安装了 Apache,并将在以后的教程中介绍 Apache 的高级安装。所以,如果你还没有安装 Apache,请继续。

一旦可以使用以下步骤安装 Apache HTTPd –

步骤 1 – 为 Apache httpd 服务器安装 mod_ssl。

首先,我们需要使用 mod_ssl 配置 Apache。使用 YUM 包管理器,这非常简单 –

[root@centos]# yum -y install mod_ssl

然后重新加载您的 Apache 守护程序以确保 Apache 使用新配置。

[root@centos]# systemctl reload httpd

此时,Apache 已配置为支持本地主机上的 TLS 连接。

步骤 2 – 创建自签名 ssl 证书。

首先,让我们配置我们的私有 TLS 密钥目录。