SAP HANA Admin – 身份验证方法

SAP HANA Admin – 身份验证方法

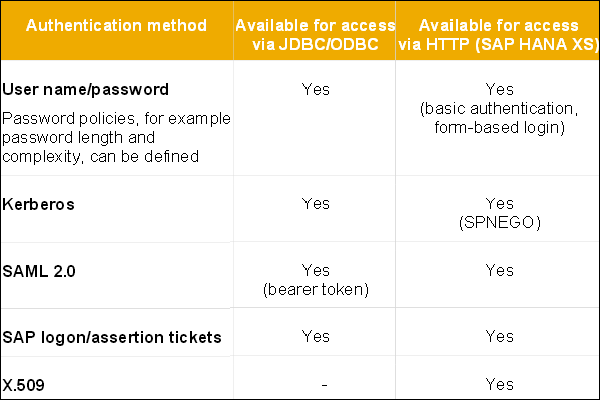

所有有权访问 HANA 数据库的 SAP HANA 用户都使用不同的身份验证方法进行验证。SAP HANA 系统支持各种类型的身份验证方法,所有这些登录方法都是在创建配置文件时配置的。

以下是 SAP HANA 支持的身份验证方法列表 –

- 用户名密码

- Kerberos

- SAML 2.0

- SAP 登录票

- X.509

用户名密码

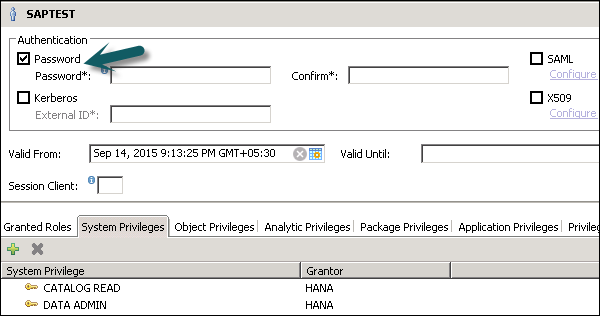

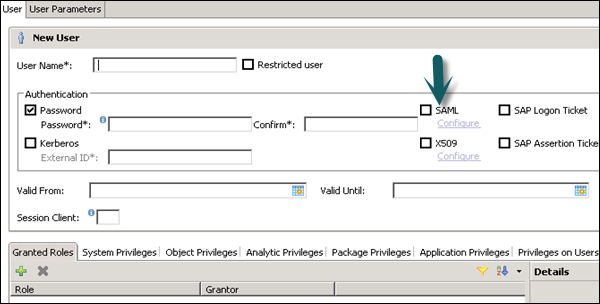

这种方法需要HANA用户输入用户名和密码登录数据库。此用户配置文件是在 HANA Studio → 安全选项卡中的用户管理下创建的。

密码应符合密码策略。例如 – 密码长度、复杂性、大小写字母等。您可以根据组织的安全标准更改密码策略。

注意– 无法停用密码策略。

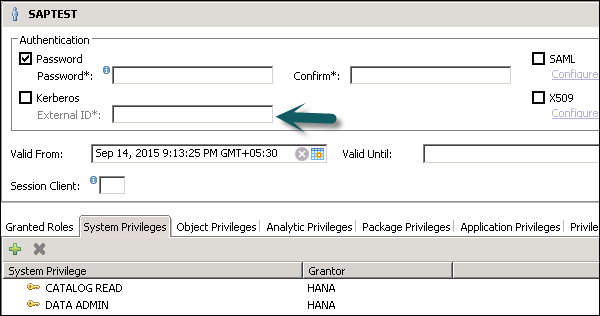

Kerberos

所有使用外部身份验证方法连接到 HANA 数据库系统的用户也应该有一个数据库用户。需要将外部登录映射到内部数据库用户。

这种方法使用户可以通过网络使用 JDBC/ODBC 驱动程序或使用 SAP Business Objects 中的前端应用程序直接对 HANA 系统进行身份验证。

它还允许使用 HANA XS 引擎在 HANA 扩展服务中进行 HTTP 访问。它使用 SPENGO 机制进行 Kerberos 身份验证。

安全反洗钱

SAML 代表安全断言标记语言,可用于验证直接从 ODBC/JDBC 客户端访问 HANA 系统的用户。它还可以用于通过 HANA XS 引擎通过 HTTP 来验证 HANA 系统中的用户。

SAML 仅用于身份验证,而不用于授权。

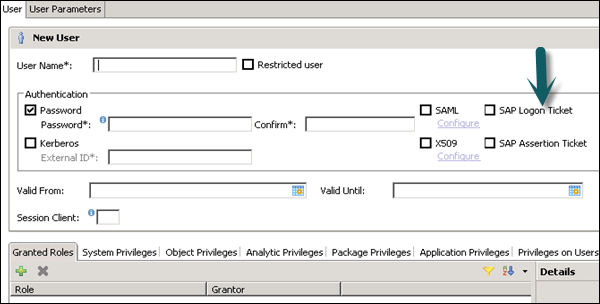

SAP 登录和断言票证

SAP 登录/断言票证可用于对 HANA 系统中的用户进行身份验证。这些票是在用户登录SAP系统时发放给用户的,SAP系统被配置为发放SAP Portal等票。 SAP登录票中指定的用户应在HANA系统中创建,因为它不支持映射用户.

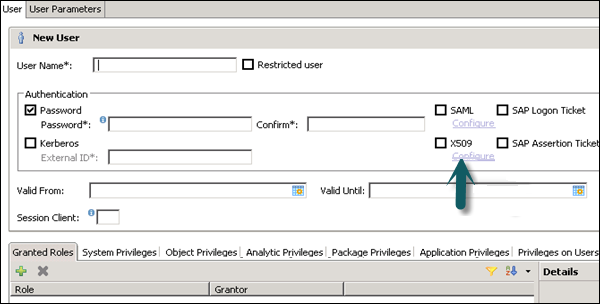

X.509 客户端证书

X.509 证书也可用于通过来自 HANA XS 引擎的 HTTP 访问请求登录到 HANA 系统。用户通过受信任的证书颁发机构签署的证书进行身份验证,该证书存储在 HANA XS 系统中。

可信证书中的用户应该存在于 HANA 系统中,因为不支持用户映射。

HANA 系统中的单点登录

单点登录可以在HANA系统中配置,允许用户从客户端的初始身份验证登录到HANA系统。用户使用不同的身份验证方法登录客户端应用程序,SSO 允许用户直接访问 HANA 系统。

可以使用以下配置方法配置 SSO –

- 安全反洗钱

- Kerberos

- 用于从 HANA XS 引擎进行 HTTP 访问的 X.509 客户端证书

- SAP 登录/断言票证

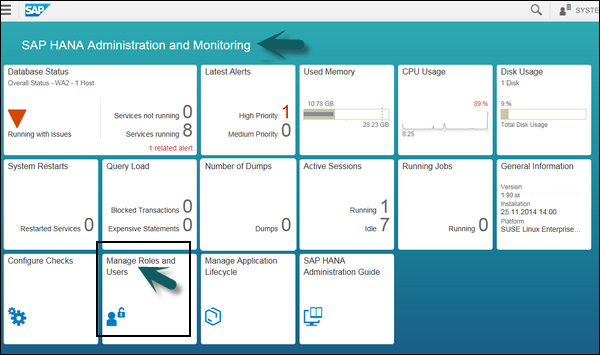

您还可以使用 SAP HANA Cockpit 来执行用户和角色管理任务。