移动安全 – Android 生根

移动安全 – Android 生根

Rooting 是一个来自 Linux 语法的词。它是指赋予用户对手机超级特权的过程。通过并完成此过程后,用户可以控制手机的设置、功能和性能,甚至可以安装设备不支持的软件。简而言之,这意味着用户可以轻松更改或修改设备上的软件代码。

生根使所有用户安装的应用程序能够运行特权命令,例如 –

-

修改或删除系统文件、模块、固件和内核

-

删除运营商或制造商预装的应用程序

-

对默认配置中的设备通常不可用的硬件的低级别访问

生根的优点是 –

- 提高性能

- Wi-Fi 和蓝牙网络共享

- 在 SD 卡上安装应用程序

- 更好的用户界面和键盘

生根还给您的设备带来许多安全和其他风险,例如 –

- 设备变砖

- 恶意软件感染

- 使您的手机保修失效

- 表现不佳

安卓生根工具

由于 Android 操作系统是开源的,因此可以在互联网上找到的生根工具很多。但是,我们将仅列出其中的一些 –

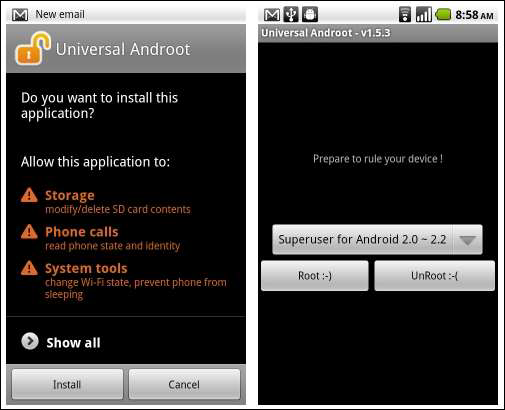

通用安卓

您可以从https://www.roidbay.com下载

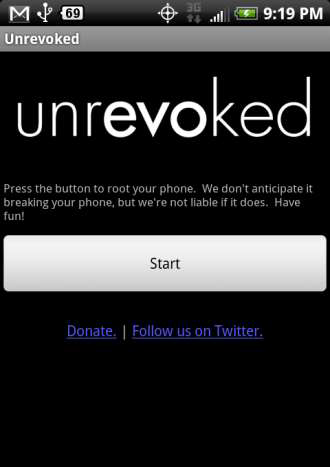

未撤销

使用 SuperOneClick Rooting 为 Android 手机生根

SuperOneClick 是专为 Android 手机生根而设计的最佳工具之一。

让我们看看如何使用它并根植安卓手机 –

第 1 步– 使用 USB 数据线将您的 Android 设备插入并连接到您的计算机。

步骤 2 – 如果出现提示,请安装 android 设备的驱动程序。

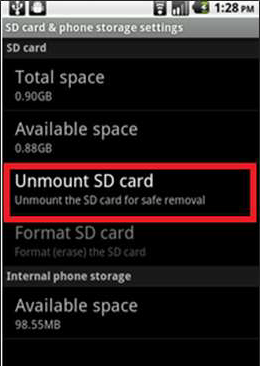

第 3 步– 拔下并重新连接,但这次选择仅充电以确保您的手机的 SD 卡未安装到您的 PC。

第 4 步– 转到设置 → 应用程序 → 开发并启用 USB 调试以将您的 android 置于 USB 调试模式。

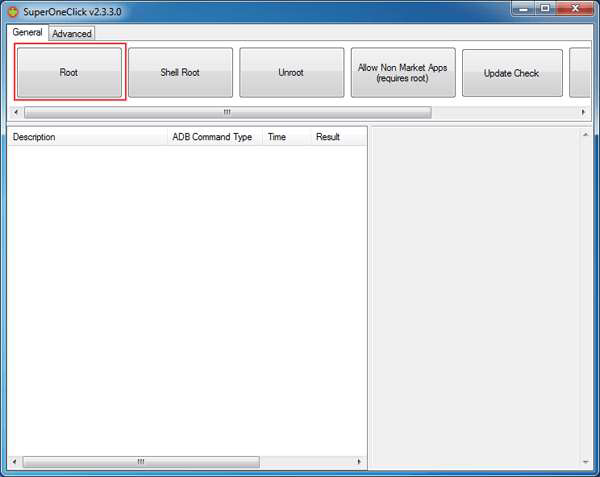

第 5 步– 运行您从http://superoneclick.us/下载的 SuperOneClick.exe 。

步骤 6 – 单击根按钮。

第 7 步– 等待一段时间,直到您看到“运行 Su 测试成功!”

第 8 步– 检查手机中已安装的应用程序。

第 9 步– 超级用户图标表示您现在拥有 root 访问权限。

使用 Superboot 生根 Android 手机

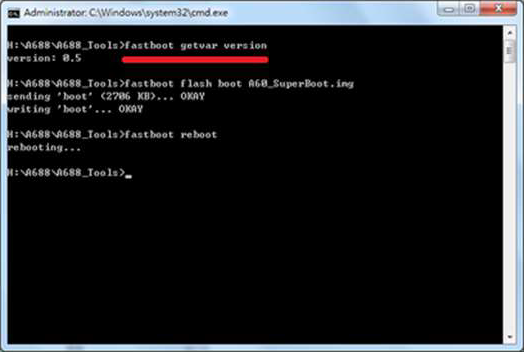

Superboot是一个boot.img。它专为根植 Android 手机而设计。首次启动时,它会植根 Android 手机。以下是步骤

步骤 1 – 从以下位置下载并提取 Superboot 文件 –

http://loadbalancing.modaco.com

第 2 步– 将您的 Android 手机置于引导加载程序模式 –

步骤 3 – 关闭手机,取出电池,然后插入 USB 数据线。

步骤 4 – 当电池图标出现在屏幕上时,将电池重新装入。

步骤 5 – 现在在按住相机键的同时点击电源按钮。对于带有轨迹球的 Android 手机:关闭手机,按住轨迹球,然后重新打开手机。

步骤 6 – 根据您计算机的操作系统,执行以下操作之一。

-

Windows – 双击 install-superboot-windows.bat。

-

Mac – 打开包含文件的目录的终端窗口,然后键入 chmod +x。Install-superboot-mac.sh”后跟 ./install-superboot-mac.sh。

-

Linux – 打开包含文件的目录的终端窗口,然后键入 chmod +x。Install-superboot-linux.sh”后跟 ./install-superboot-linux.sh。

第 7 步– 您的 Android 设备已植根。

安卓木马

ZitMo(移动中的宙斯)

Zitmo 是指专门针对移动设备的 Zeus 恶意软件版本。它是一种恶意软件木马,主要用于窃取用户的网上银行详细信息。它通过简单地将受感染手机的 SMS 消息转发到网络犯罪分子拥有的命令和控制手机来规避手机银行应用程序的安全性。新版本的 Android 和 BlackBerry 现在添加了类似僵尸网络的功能,例如使网络犯罪分子能够通过 SMS 命令控制木马。

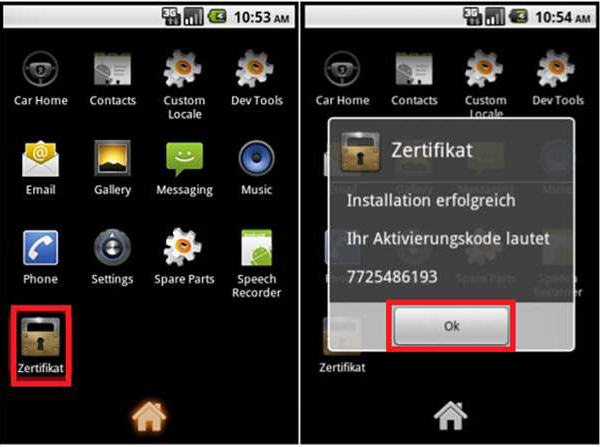

FakeToken 和 TRAMP.A

FakeToken 直接从移动设备窃取两种身份验证因素(互联网密码和 mTAN)。

分发技术– 通过假装由目标银行发送的网络钓鱼电子邮件。从受感染的计算机中注入网页,模拟一个伪造的安全应用程序,该应用程序可能通过根据设备的电话号码生成唯一的数字证书来避免截获 SMS 消息。注入一个钓鱼网页,将用户重定向到一个伪装成安全供应商的网站,该网站提供“eBanking SMS Guard”以防止“短信拦截和手机 SIM 卡克隆”。

Fakedefender 和 Obad

Backdoor.AndroidOS.Obad.a 是一种 Android 木马,以其执行多种不同功能的能力而闻名,例如但不限于在控制台中远程执行命令、向高价号码发送 SMS 消息、下载其他恶意软件甚至安装恶意软件只是为了通过蓝牙通信将其发送给其他人。Backdoor.AndroidOS.Obad.a Android 木马是一种危险的威胁,它在缺乏通用界面或前端访问权限的后台运行,令人不安。

FakeInst 和 OpFake

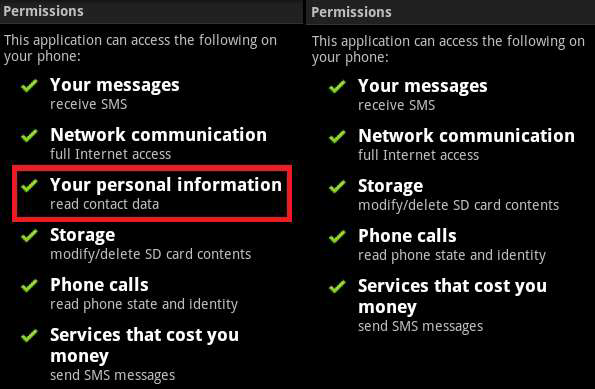

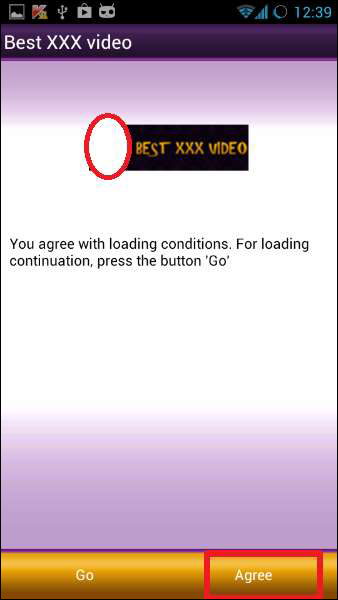

Android/Fakeinst.HB 是一款流行的免费赛车游戏的重新包装克隆版。与原版不同的是,重新包装的克隆版需要用户付费,据说是为了“访问更高的游戏级别”。

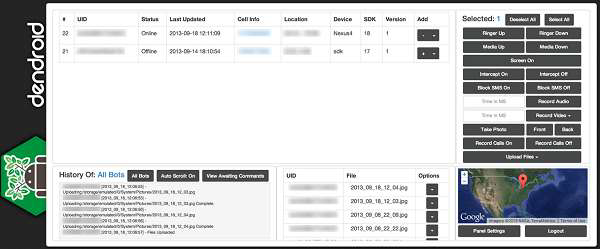

AndroRAT 和 Dendoroid

它是一个免费的 Android 远程管理工具 (RAT),称为 AndroRAT (Android.Dandro),并且被认为是有史以来第一个恶意软件 APK 绑定器。从那时起,我们在威胁领域看到了此类威胁的模仿和演变。一种在地下论坛上掀起波澜的威胁被称为 Dendroid (Android.Dendoroid),这也是一个词的意思 – 某种树状或具有分支结构的东西。